未知の攻撃者が、NPM、PyPi、NuGet を含む 144,294 個のフィッシング関連パッケージをオープンソース パッケージ リポジトリにアップロードしました。

パッケージは特定の命名スキームを使用してアカウントからアップロードされ、同様の説明が特徴であり、65,000 を超えるフィッシング ページをホストする 90 のドメインの同じクラスターにつながったため、大規模な攻撃は自動化の結果でした。

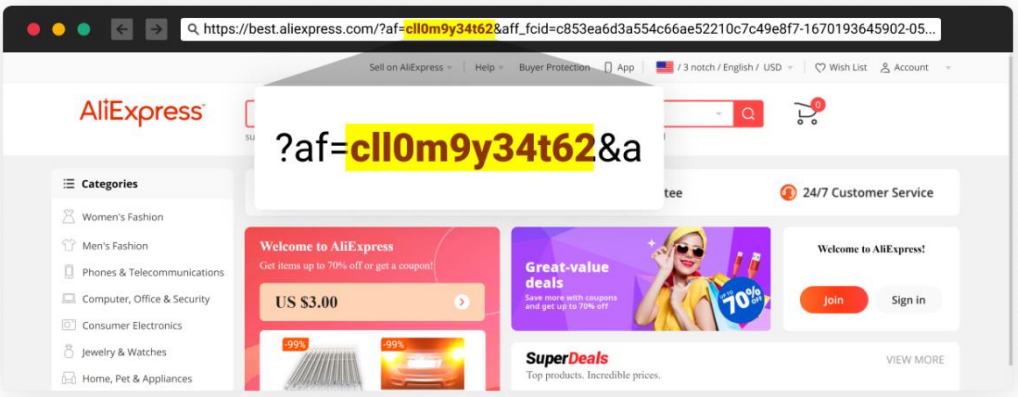

この操作でサポートされているキャンペーンは、偽のアプリ、当選アンケート、ギフトカード、景品などを宣伝しています。場合によっては、紹介リンクを介して被害者を AliExpress に誘導します。

大規模な操作

このフィッシング キャンペーンは、Checkmarx と Illustria のアナリストによって発見されました。両社は協力して、オープンソース ソフトウェア エコシステムに影響を与える感染を明らかにし、マッピングしました。

NuGet は 136,258 を数え、悪意のあるパッケージのアップロードで最大のシェアを持ち、PyPI は 7,894 の感染があり、NPM は 212 しかありませんでした。

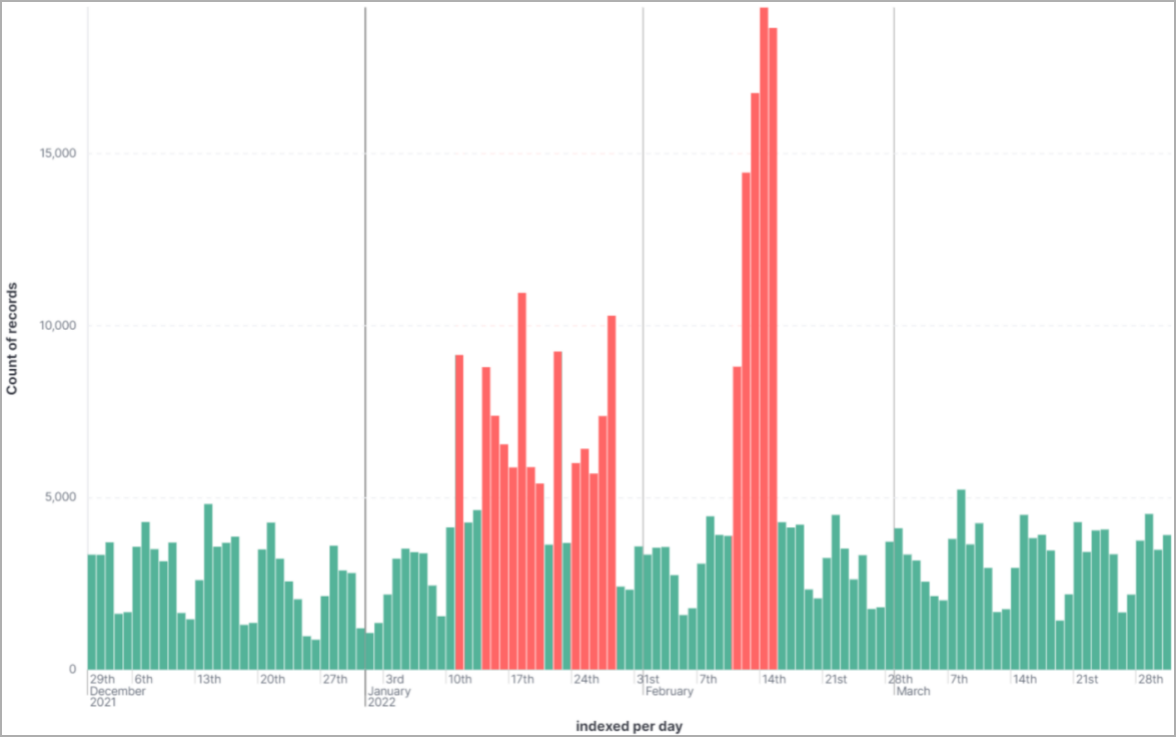

フィッシング パッケージは数日のうちに大量にアップロードされましたが、これは通常、悪意のある活動の兆候です。

リポジトリからのリンクによってフィッシング サイトの SEO が向上することを期待して、パッケージの説明にフィッシング サイトへの URL が埋め込まれていました。

これらのパッケージの説明では、リンクをクリックして、疑わしいギフト カード コード、アプリ、ハッキング ツールなどに関する詳細情報を取得するようユーザーに促していました。

.png)

場合によっては、脅威アクターは、偽の Steam ギフト カード ジェネレーター、Play Station Network e ギフト カード コード、Play ストア クレジット、Instagram フォロワー ジェネレーター、YouTube サブスクライバー ジェネレーターなどを宣伝します。

これらのサイトのほとんどすべてが、訪問者に電子メール、ユーザー名、およびアカウントのパスワードを入力するよう要求しており、ここでフィッシング ステップが行われます。

.png)

偽のサイトは、約束された無料のジェネレーターに似た要素を備えていますが、訪問者がそれを使用しようとすると失敗し、「人間による検証」を求めます。

これにより、調査サイトへの一連のリダイレクトが開始され、最終的にアフィリエイト リンクを使用して正規の e コマース Web サイトに到達します。これが、攻撃者がキャンペーンから収益を生み出す方法です。

もちろん、盗まれたゲーム アカウントの資格情報、電子メール、ソーシャル メディアのユーザー名も収益化できます。これらは通常、コレクションにまとめられ、ハッキング フォーラムやダークネット マーケットで販売されているためです。

このキャンペーンを発見したセキュリティ研究者は、NuGet に感染を通知し、その後、すべてのパッケージがリストから除外されました。

ただし、攻撃者がこれほど短時間に多数のパッケージをアップロードするために採用した自動化された方法を考えると、攻撃者はいつでも新しいアカウントと異なるパッケージ名を使用して脅威を再導入することができます。

このキャンペーンで使用された URL の完全なリストについては、 GitHubのこの IoC テキスト ファイルを確認してください。

Comments