CISA は、CVE-2023-24489 として追跡されている Citrix ShareFile の安全なファイル転送の重大な脆弱性が未知の攻撃者によって標的にされており、実際に悪用されている既知のセキュリティ上の欠陥のカタログにこの欠陥を追加したと警告しています。

Citrix ShareFile (Citrix Content Collaboration とも呼ばれる) は、顧客と従業員がファイルを安全にアップロードおよびダウンロードできるようにするマネージド ファイル転送 SaaS クラウド ストレージ ソリューションです。

このサービスは、企業顧客がオンプレミスまたは Amazon S3 や Windows Azure などのサポートされているクラウド プラットフォームでファイルをホストするようにプライベート データ ストレージを構成できるようにする「ストレージ ゾーン コントローラー」ソリューションも提供します。

2023年6月13日、Citrixは、CVE-2023-24489として追跡され、重大度スコア9.8/10の新しいShareFileストレージゾーンの脆弱性に関するセキュリティアドバイザリをリリースしました。これにより、認証されていない攻撃者が顧客管理のストレージゾーンを侵害する可能性があります。

「顧客管理の ShareFile ストレージ ゾーン コントローラに脆弱性が発見されました。この脆弱性が悪用されると、認証されていない攻撃者が顧客管理の ShareFile ストレージ ゾーン コントローラをリモートから侵害できる可能性があります」とCitrix は説明しています。

サイバーセキュリティ企業の AssetNote はこの脆弱性を Citrix に公開し、この欠陥は ShareFile の AES 暗号化の実装におけるいくつかの小さなエラーによって引き起こされると技術文書で警告しました。

「私たちの研究により、一見無害に見える暗号化バグを悪用することで、認証されていない任意のファイルのアップロードと完全なリモートコード実行を実現することができました」とAssetNoteの研究者は説明しています。

この欠陥を利用すると、攻撃者は Web シェルをデバイスにアップロードして、ストレージとそのすべてのファイルに完全にアクセスできる可能性があります。

CISA は、攻撃者は通常、この種の欠陥を悪用し、連邦企業に重大なリスクをもたらすと警告しています。

CISA は多くの勧告でこれと同じ警告を共有していますが、マネージド ファイル転送 (MFT) ソリューションに影響を与える欠陥は、脅威アクターが恐喝攻撃で企業からデータを盗むために悪用しているため、特に懸念されています。

Clop として知られるランサムウェア オペレーションの 1 つは、 Accellion FTA ソリューションのゼロデイ欠陥を悪用した 2021 年以来、この種の欠陥をターゲットにすることに特に関心を持っており、大規模なデータ盗難攻撃にそれらを使用しています。

それ以来、Clop はSolarWinds Serv-U 、 GoAnywhere MFTのゼロデイ欠陥を利用した多数のデータ盗難キャンペーンを実施し、最近ではMOVEit Transfer サーバーに対する大規模な攻撃を実施しました。

積極的な搾取

AssetNote の技術文書の一環として、研究者らは、脅威アクターが Citrix ShareFile CVE-2023-24489 の欠陥に対するエクスプロイトを開発するのに十分な情報を共有しました。その後すぐに、他の研究者が独自のエクスプロイトを GitHub でリリースしました。

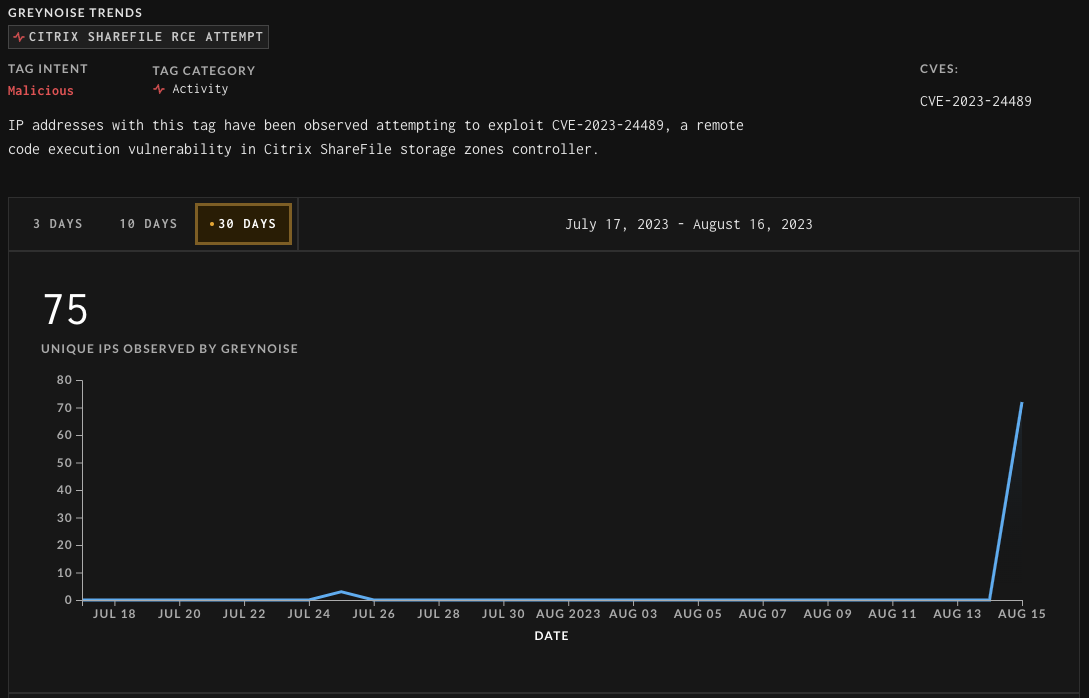

7 月 26 日、GreyNoise はこの脆弱性を悪用する試みの監視を開始しました。今日 CISA がこの欠陥について警告した後、GreyNoise はレポートを更新し、異なる IP アドレスによる試行が大幅に増加したと発表しました。

「GreyNoise は、CISA が既知の悪用された脆弱性カタログに CVE-2023-24489 を追加した日、攻撃者の活動が大幅に急増したことを観察しました」とGreyNoise は警告しています。

現時点で、GreyNoise は 72 の IP アドレスから ShareFile サーバーを悪用したり脆弱かどうかを確認したりする試みを確認しており、その大半は韓国、その他フィンランド、英国、米国からのものでした。

出典: グレイノイズ

この欠陥に関連する悪用やデータ盗難は公に知られていませんが、CISA は現在、連邦文民行政府 (FCEB) 機関に対し、2023 年 9 月 6 日までにこのバグに対するパッチを適用するよう求めています。

ただし、これらのバグは非常に標的が絞られているため、すべての組織ができるだけ早くアップデートを適用することを強くお勧めします。

Comments