Microsoft は、管理者が SMB 経由の NTLM をブロックして、パス ザ ハッシュ、NTLM リレー、またはパスワード クラッキング攻撃を防止できる新しいセキュリティ機能を Windows 11 に追加しました。

これにより、宛先サーバーとの Kerberos および NTLM (つまり、LM、NTLM、および NTLMv2) 認証ネゴシエーションがWindows SPNEGOによって行われる従来のアプローチが変更されます。

リモート SMB 共有に接続する場合、Windows は NTLM チャレンジ レスポンスを実行して、リモート コンピュータとの認証をネゴシエートしようとします。

ただし、この NTLM チャレンジ応答には、SMB 共有を開こうとしているログイン ユーザーのハッシュ化されたパスワードが含まれており、共有をホストしているサーバーによって取得される可能性があります。

これらのハッシュを解読して平文パスワードを取得したり、NTLM リレーやパス ザ ハッシュ攻撃に使用してユーザーとしてログインしたりすることができます。

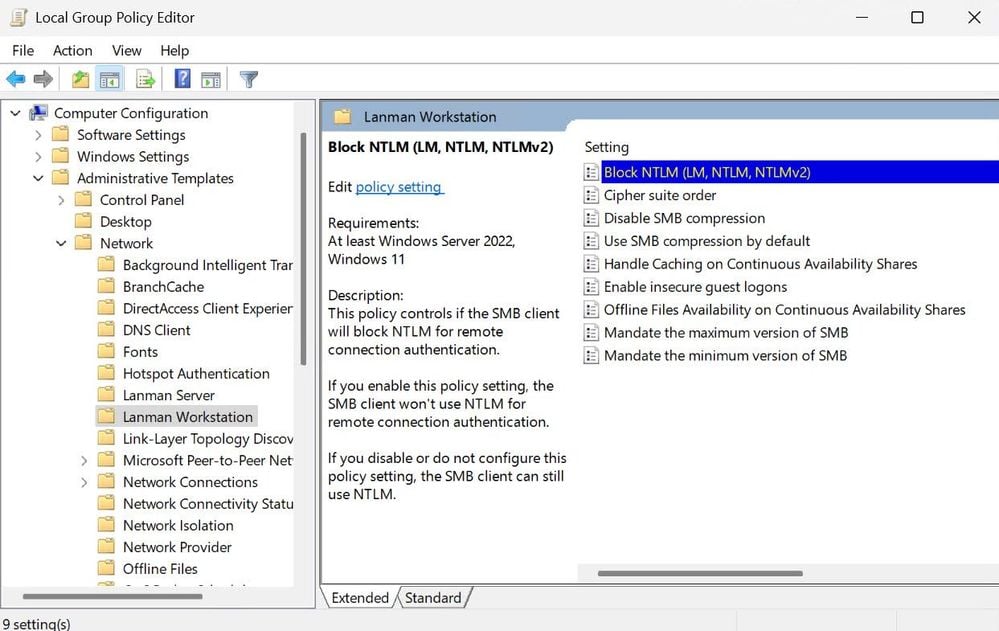

この新機能を使用すると、管理者は SMB 経由のアウトバウンド NTLM をブロックして、ユーザーのハッシュ化されたパスワードがリモート サーバーに送信されるのを防ぎ、この種の攻撃を効果的に防ぐことができます。

「この新しいオプションを使用すると、管理者は Windows が SMB 経由で NTLM を提供するのを意図的にブロックできます」と Microsoft の Amanda Langowski 氏と Brandon LeBlanc 氏は説明しました。

「ユーザーやアプリケーションを騙して NTLM チャレンジ レスポンスを悪意のあるサーバーに送信させる攻撃者は、NTLM データを受信できなくなり、パスワードがネットワーク経由で送信されることはないため、総当たり攻撃、解読、パスワードの通過ができなくなります。」

この追加のセキュリティ層により、オペレーティング システム内での NTLM の使用を完全にシャットダウンする必要がなくなります。

Windows 11 Insider Preview ビルド 25951 以降、管理者は、グループ ポリシーと PowerShell を使用して、リモート送信接続で SMB を介した NTLM データの送信をブロックするように Windows を構成できます。

NET USE と PowerShell を使用して、 SMB 接続での NTLM の使用を完全にオフにすることもできます。

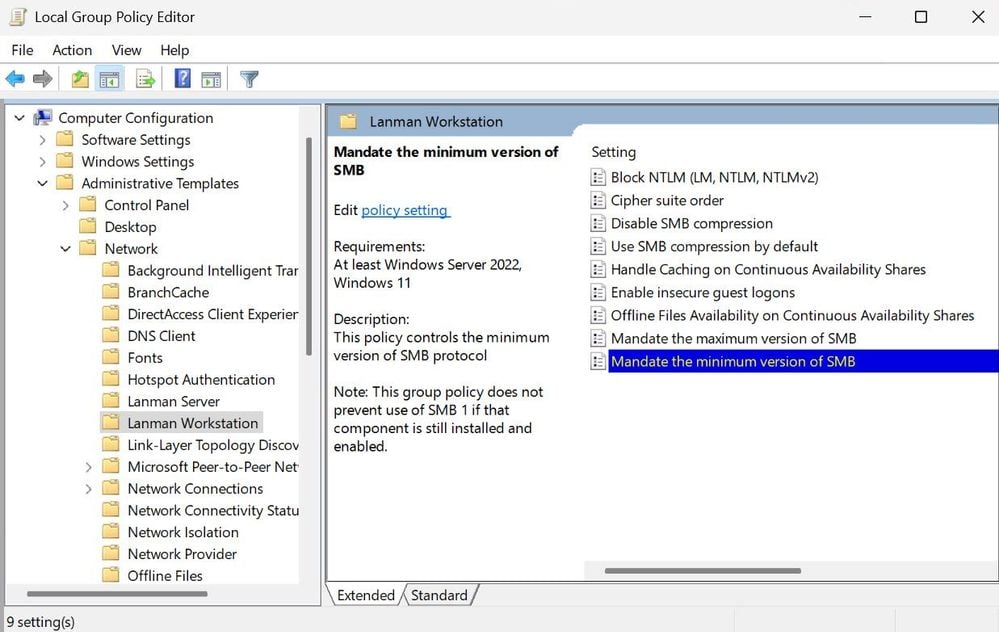

このビルドから利用できるもう 1 つの新しいオプションは SMB ダイアレクト管理です。これにより、管理者は組織内で古い SMB プロトコルの使用をオフにすることで、古い安全性の低い Windows デバイスの接続をブロックできます。」

「今後の Windows Insider リリースでは、管理者が許可リストを使用して特定のサーバーに対する SMB NTLM ブロックを制御できるようになります」と、Windows Server エンジニアリング グループのプリンシパル プログラム マネージャーである Ned Pyle 氏が別のブログ投稿で付け加えました。

「クライアントは、NTLM のみをサポートする SMB サーバーを非ドメイン メンバーまたはサードパーティ製品として指定し、接続を許可できるようになります。」

攻撃をブロックするための SMB 署名要件

Windows 11 Insider Preview Build 25381 の Canary Channel へのリリースに伴い、レドモンドでは、NTLM リレー攻撃を防御するために、すべての接続に対してデフォルトでSMB 署名 (別名セキュリティ署名) を要求し始めました。

これらの攻撃では、悪意のある攻撃者は、ドメイン コントローラーを含むネットワーク デバイスに、管理下のサーバーに対する認証を強制し、なりすまして Windows ドメインを完全に制御します。

SMB 署名は、各メッセージに追加された埋め込み署名とハッシュを使用して送信者と受信者の ID を検証することにより、悪意のある認証リクエストを阻止する上で重要な役割を果たす SMB セキュリティ メカニズムです。

Windows 98 および 2000 以降で利用可能になり、Windows 11 および Windows Server 2022 では更新され、データ暗号化速度を大幅に高速化することで保護とパフォーマンスが向上しました。

これらのアップデートは、2022 年を通じて行われた以前の発表で強調されているように、Windows と Windows Server のセキュリティを強化するための広範な取り組みの一部です。

2022 年 4 月、Microsoft は、Windows 11 Home Insiders 向けに Windows で30 年前からある SMB1 ファイル共有プロトコルを無効にする最終段階を発表し、重要な一歩を踏み出しました。

この軌道を継続し、同社は 5 か月後にブルート フォース攻撃に対する強化された防御策を発表し、失敗した受信 NTLM 認証の影響を軽減するように設計された SMB 認証レート リミッターを導入しました。

Comments