セキュリティ研究者は、LunarWebとLunarMailと名付けられた、欧州政府の在外公館を侵害するために使用された2つの未知のバックドアを発見した。

これらのマルウェアは、中東に在外公館を持つ欧州のある国の外務省に侵入するために使用されており、少なくとも2020年以降活動していた。

サイバーセキュリティ企業ESETの研究者は、このバックドアがロシアの国家に支援されたハッカーグループ「Turla」と関係している可能性があると見ているが、現時点での帰属の信頼性は中程度である。

月の攻撃チェーン

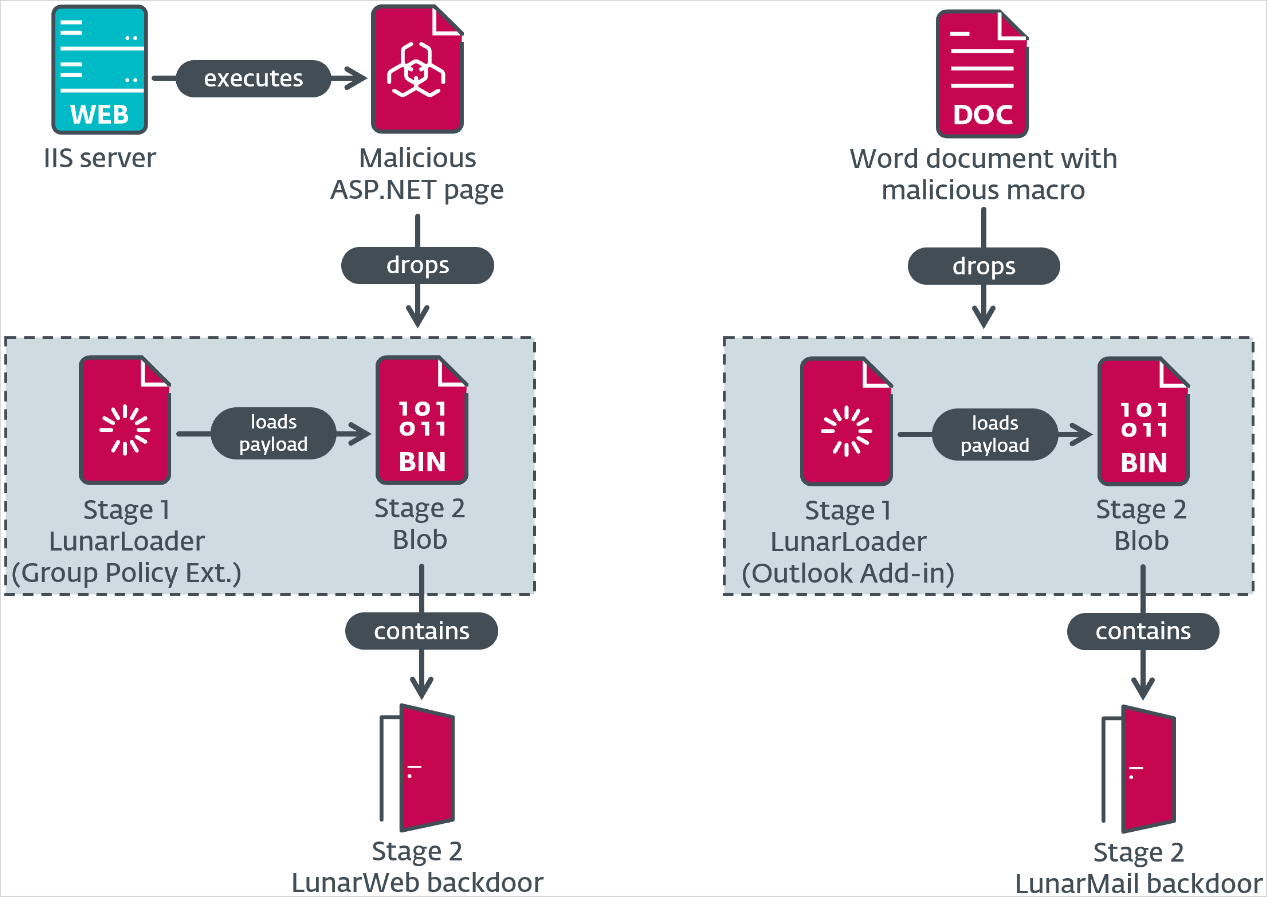

ESETのレポートによると、この攻撃はスピアフィッシングメールから始まり、悪意のあるマクロコードを含むWordファイルを送りつけ、ターゲットシステムにLunarMailバックドアをインストールさせる。

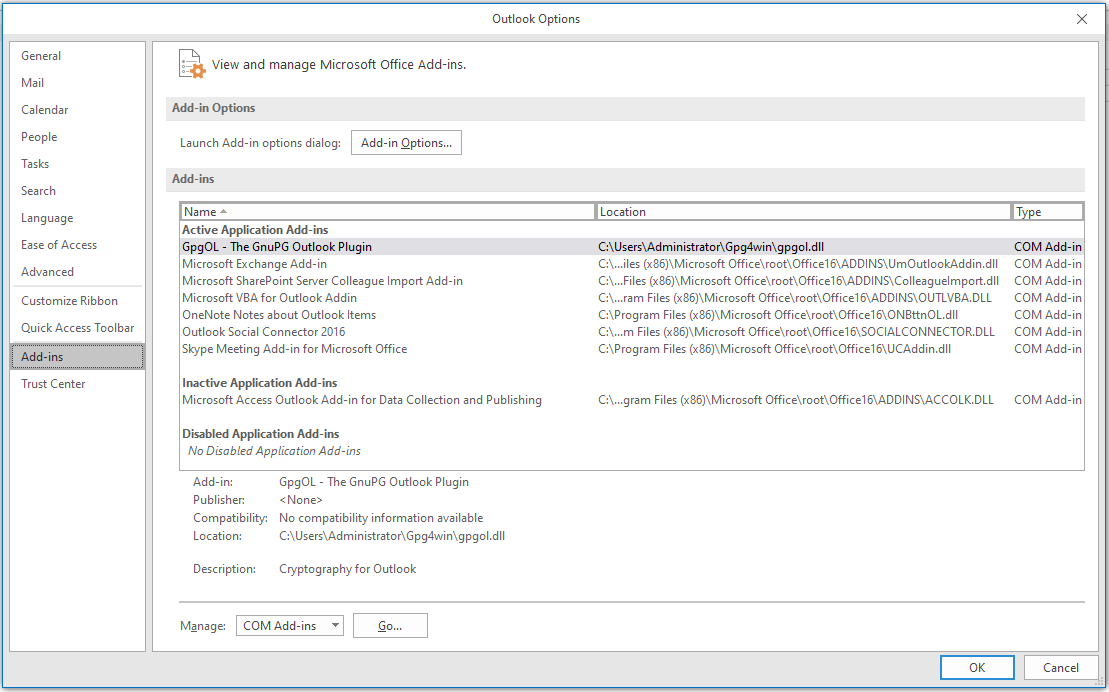

また、VBAマクロは、Outlookアドインを作成することで、感染したホスト上の永続性を確立し、電子メールクライアントが起動されるたびに起動されるようにします。

ソースはこちら:ESET

ESETのアナリストは、LunarWebペイロードをドロップするために、誤った設定のオープンソースネットワーク監視ツールZabbixを悪用する可能性を指摘する証拠も確認しています。

具体的には、Zabbixのエージェントログを模倣したコンポーネントがサーバ上に配置され、HTTPリクエストを経由して特定のパスワードでアクセスされると、ローダーとバックドアコンポーネントを解読して実行します。

LunarWebは、グループポリシー拡張機能の作成、システムDLLの置き換え、正規ソフトウェアの一部としての展開など、いくつかのテクニックを使って侵入されたデバイス上に持続します。

どちらのペイロードも、研究者が「LunarLoader」と呼ぶマルウェアローダーによって、RC4暗号とAES-256暗号を使用して暗号化されたブロブから復号化される。このローダーは、復号化にDNSドメイン名を使用し、標的環境内でのみ実行されるようにする。

Lunarバックドアがホスト上で実行されると、攻撃者はコマンド・アンド・コントロール(C2)サーバーを介して直接コマンドを送信し、盗んだ認証情報と侵害されたドメインコントローラーを使用してネットワーク上で横移動することができます。

出典:ESET:ESET

LunarWebとLunarMail

Lunarの2つのバックドアは、政府機関や外交機関のような高価値のターゲットに対して、長期的かつ隠密な監視、データの窃取、侵害されたシステムの制御の維持を目的として設計されています。

LunarWebはサーバー上に配置され、WindowsやESET製品のアップデートからのHTTPヘッダを偽装することで正規のトラフィックを模倣します。

LunarWebは、ステガノグラフィ技術を使って.JPGや.GIF画像ファイルに隠された実行コマンドを受信します。

LunarWebがサポートするコマンドには、シェルやPowerShellコマンドの実行、システム情報の収集、Luaコードの実行、ファイルのzip化、AES-256暗号化形式のデータの流出などがあります。

ESETの研究者によると、標的となった欧州外務省の3つの外交機関において、脅威者がわずか数分間隔でLunarWebを投下する攻撃を観測したとのことです。

攻撃者は、事前に同省のドメイン・コントローラにアクセスし、それを活用してネットワーク上の他の機関のマシンに移動していたため、このような迅速な動きが可能であった可能性がある。

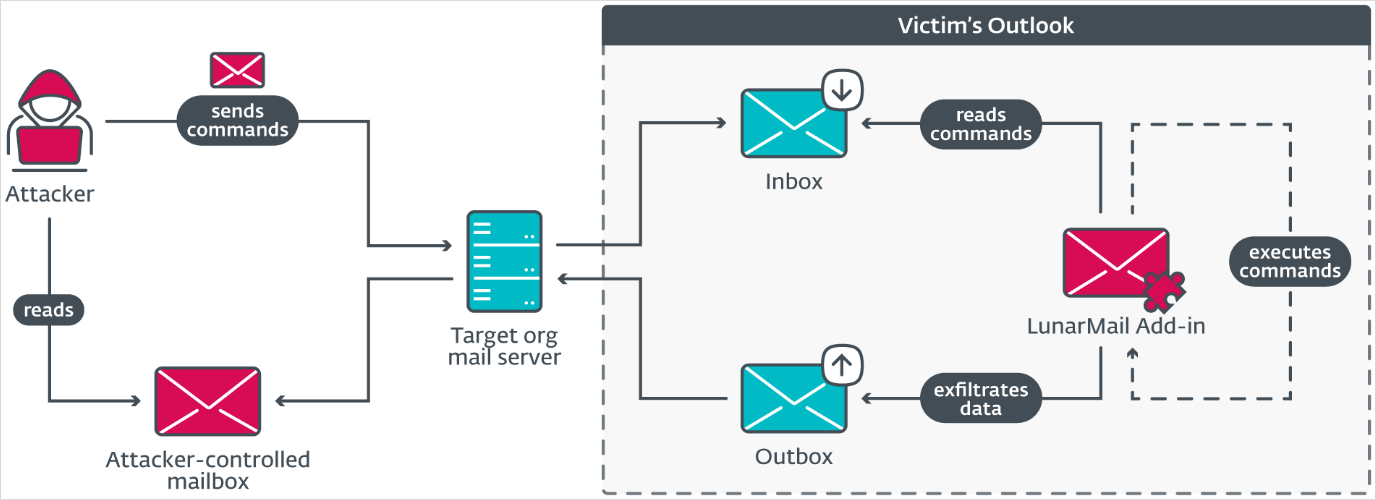

LunarMailは、Microsoft Outlookがインストールされたユーザーのワークステーション上に展開される。

HTTPSトラフィックがより厳しく監視されている環境での検知を回避するため、C2にリンクされた特定のOutlookプロファイルとのデータ交換に電子メールベースの通信システム(Outlook MAPI)を使用している。

C2から送信されるコマンドは、通常.PNG画像に隠された電子メールの添付ファイルに埋め込まれ、バックドアはこれを解析して隠された命令を抽出します。

LunarMailは、プロセスの作成、スクリーンショットの取得、ファイルの書き込み、Luaコードの実行が可能です。Luaスクリプトの実行により、必要に応じてシェルやPowerShellコマンドを間接的に実行することができます。

出典:ESET:ESET

Lunarのツールセットと過去の活動の間に観察された戦術、技術、手順(TTP)の類似性に基づいて、ESETは、バックドアがロシアのハッキンググループTurlaのものであると中程度の信頼性をもって断定しています。

しかし、研究者は「侵害の巧妙さの程度はさまざま」であることに気づいており、このことはツールが複数の個人によって開発され、運用されていることを示唆しています。

ESETは、侵入が最近であるにもかかわらず、少なくとも2020年以降、バックドアが操作に使用され、検出を回避してきたことを示すアーティファクトを発見した。

サイバーセキュリティ企業は、侵害された環境で観察されたファイル、ファイルパス、ネットワーク、レジストリキーに関する侵害の指標(IoC)のリストを提供しています。完全なリストはここで入手できる。

Comments