ポーランドによると、ロシアの軍事情報機関(GRU)に関連する国家が支援する脅威グループが、今週を通じてポーランドの政府機関を標的としていた。

ポーランド国防大臣が率いるCSIRT MON(同国のコンピュータ・セキュリティ・インシデント・レスポンス・チーム)とCERT Polska(ポーランドのコンピュータ緊急対応チーム)が発見した証拠によると、ロシアのAPT28国家ハッカーが大規模なフィッシング・キャンペーンで複数の政府機関を攻撃した。

フィッシングメールは、受信者を騙して埋め込まれたリンクをクリックさせようとし、”ポーランドとウクライナの上級当局 “に “使用済み下着 “を販売する “謎のウクライナ人女性 “に関する詳細情報にアクセスさせようとした。

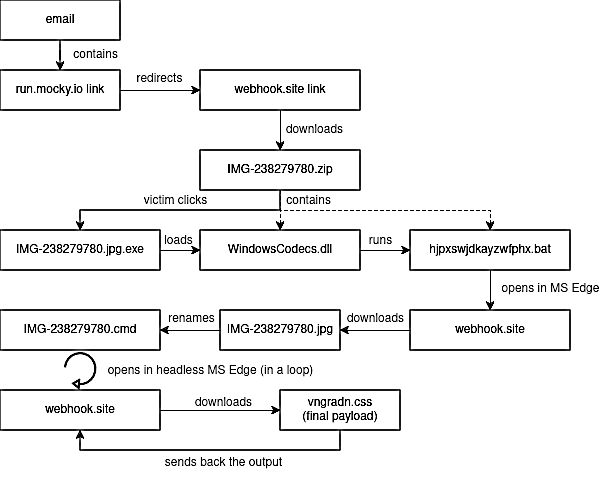

クリックされると、リンクは複数のウェブサイトを経由し、ZIPアーカイブをダウンロードするページに到達する。このアーカイブには、JPG画像ファイルに偽装した悪意のある実行ファイルと、DLLと.BATスクリプトの2つの隠しファイルが含まれていた。

ターゲットがカモフラージュされた実行ファイルを開くと、DLLサイドローディングによってDLLがロードされ、隠しスクリプトが実行されます。このスクリプトは、Microsoft Edgeブラウザに水着姿の女性の写真を表示して注意をそらすと同時に、CMDファイルをダウンロードし、その拡張子をJPGに変更します。

“私たちが最終的に受け取ったスクリプトは、それらが起動されたコンピュータに関する情報(IPアドレスと選択されたフォルダ内のファイルのリスト)のみを収集し、それらをC2サーバに送信します。おそらく、攻撃者によって選択された被害者のコンピュータは、エンドポイントスクリプトの異なるセットを受信します」とCERTPolskaは述べています。

これらの攻撃で使用された戦術とインフラストラクチャは、APT28の工作員がイスラエルとハマスの戦争ルアーを使用して、Headlaceマルウェアで国連人権理事会のメンバーを含む13カ国の高官のデバイスをバックドア化した、別の高度な標的型キャンペーンで使用されたものと同じです。

2000年代半ばに表面化して以来、ロシア国家が支援するこのハッキンググループは、多くの著名なサイバー攻撃をコーディネートしており、2018年にはGRUの軍事ユニット26165と連携していた。

APT28のハッカーたちは、2016年の米大統領選挙前に民主党全国委員会(DNC)と民主党議会選挙運動委員会(DCCC)がハッキングされたことや、2015年にドイツ連邦議会(Deutscher Bundestag)が侵入されたことの背後にいた。

米国は2018年7月、DNCとDCCCの攻撃への関与で複数のAPT28メンバーを起訴し、欧州連合理事会は2020年10月、連邦議会のハッキングでAPT28を制裁した。

1週間前、NATOと欧州連合は国際的なパートナーとともに、ドイツやチェコを含む複数の欧州諸国に対する長期的なAPT28のサイバースパイキャンペーンも正式に非難した。

ドイツによると、ロシアの脅威グループは、社会民主党執行委員会のメンバーの電子メールアカウントの多くを侵害したという。チェコ外務省もまた、APT28が2023年に同じOutlookキャンペーンでチェコのいくつかの機関を標的にしたことを明らかにした。

攻撃者はこの攻撃でマイクロソフト・アウトルックの脆弱性CVE-2023-23397を悪用しており、このセキュリティ欠陥はゼロデイとして使用され、2022年4月から欧州のNATO加盟国、ウクライナの政府機関、NATOの即応部隊を 標的にしていた。

「我々はロシアに対し、この悪質な活動を停止し、国際的な約束と義務を遵守するよう求める。EUやNATOの同盟国とともに、ロシアのサイバー活動を妨害し、市民や外国のパートナーを保護し、悪意ある行為者に責任を負わせるための行動を取り続ける」と米国務省は声明で述べた。

Comments