Wpeeper」と名付けられた新しいAndroidバックドア型マルウェアが、2億2,000万ダウンロードを超える人気のAndroidデバイス向けサードパーティ製アプリストア「Uptodown App Store」を模倣した少なくとも2つの非公式アプリストアで発見された。

Wpeeperは、実際のコマンド・アンド・コントロール(C2)サーバーの中継として、侵害されたWordPressサイトを使用するという斬新な方法で、回避メカニズムとして機能する点で際立っています。

このAndroidマルウェアは、2024年4月18日、QAXのXLabチームによって、APK(Androidパッケージファイル)に埋め込まれた未知のELFファイルを調査している最中に発見されました。

アナリストの報告によると、この活動は4月22日に突然停止しましたが、これはおそらく、目立たないようにし、セキュリティの専門家や自動化システムによる検出を回避するという戦略的決定の一環であったと思われます。

GoogleとPassive DNSのデータに基づき、XLabはWpeeperが発見された時点ですでに数千台のデバイスに感染していたと推測しているが、実際の活動規模は依然として不明である。

ソースはこちら:XLab

WordPressをC2として悪用

Wpeeperの斬新なC2通信システムは、侵害されたWordPressサイトと中間中継ポイントを活用し、実際のC2サーバーの位置と身元を不明瞭にする構造になっている。

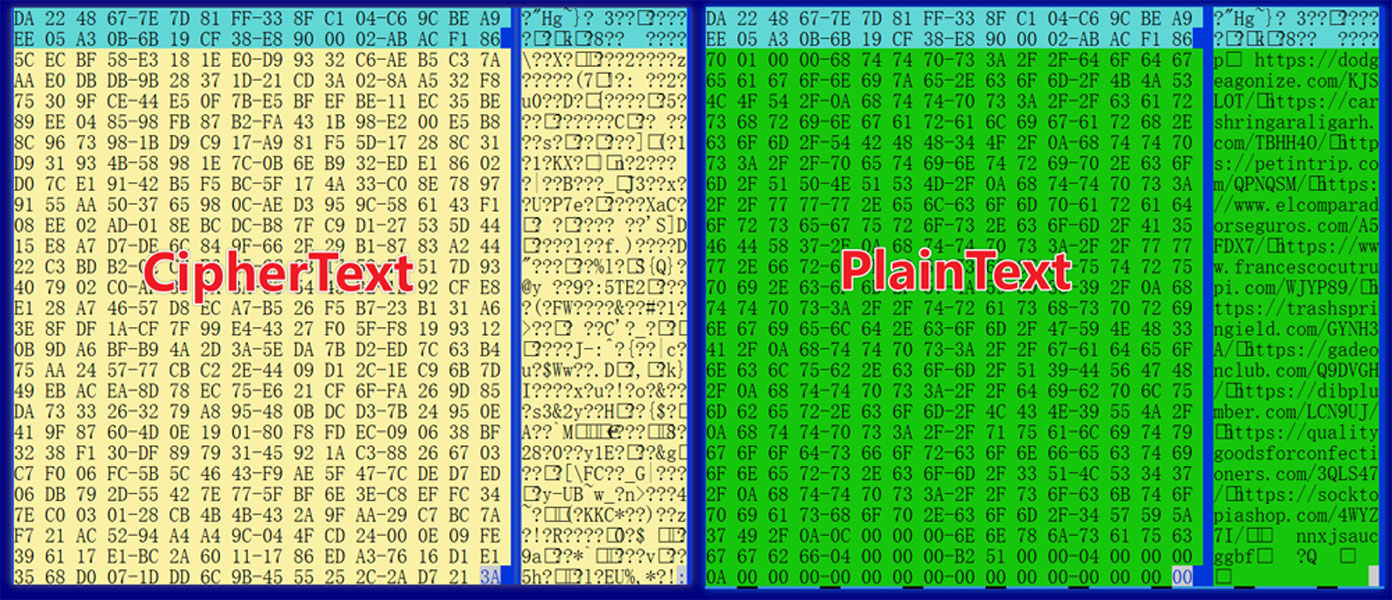

C2からボットに送信されるコマンドは、これらのサイトを経由して転送され、さらにAES暗号化と楕円曲線署名により、無許可の第三者による乗っ取りを防止しています。

Source:XLab

Wpeeperは、関連するコマンドを受信することで、C2サーバーを動的に更新することができるため、WordPressサイトがクリーンアップされると、異なるサイト上の新しい中継ポイントをボットネットに送信することができます。

異なるホストやロケーションにまたがる複数の侵害されたサイトを使用することで、C2メカニズムに回復力が加わり、オペレーションを停止したり、感染したAndroidデバイス1台でデータ交換を中断したりすることさえ難しくなります。

マルウェアの機能

Wpeeperの主な機能はデータの窃取であり、13の異なる機能を特徴とする広範なコマンドセットによって促進されています。

バックドア型マルウェアでサポートされているコマンドは以下の通りです:

- ハードウェアの仕様やオペレーティングシステムの詳細など、感染したデバイスに関する詳細情報の取得

- デバイスにインストールされているすべてのアプリケーションのリストを収集する。

- 新しいC2サーバーアドレスを受信し、ボットのコマンドソースリストを更新する。

- C2サーバーとの通信頻度の調整

- コマンドの署名を検証するための新しい公開鍵を受け取る

- C2サーバーから任意のファイルをダウンロード

- デバイスに保存されている特定のファイルに関する情報の取得

- デバイス上の特定のディレクトリに関する情報の収集

- デバイスのシェルでコマンドを実行

- ファイルをダウンロードして実行

- マルウェアを更新し、ファイルを実行する

- デバイスからマルウェアを削除する

- 指定されたURLからファイルをダウンロードし、実行する

Wpeeperの運営者やキャンペーンの動機が不明であるため、盗まれたデータがどのように使用されるかは不明ですが、潜在的なリスクとしては、アカウントの乗っ取り、ネットワークへの侵入、情報収集、個人情報の盗難、金銭詐欺などが考えられます。

Wpeeperのようなリスクを回避するためには、Androidの公式アプリストアであるGoogle Playからのみアプリケーションをインストールし、OS内蔵のマルウェア対策ツールであるPlay Protectがデバイス上で有効になっていることを確認することをお勧めする。

Comments