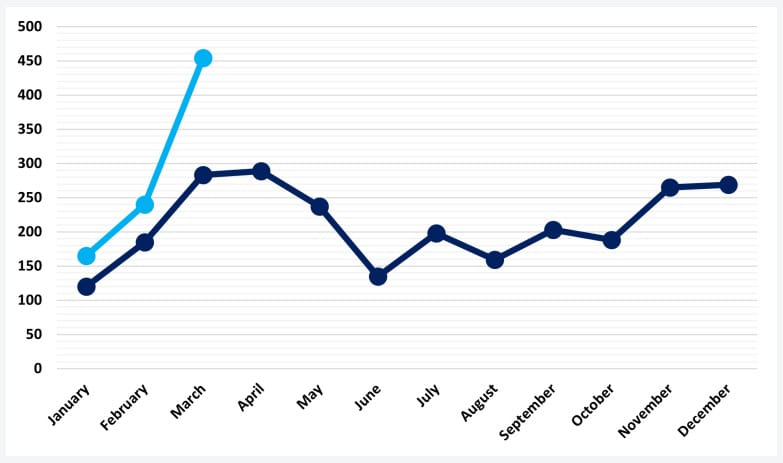

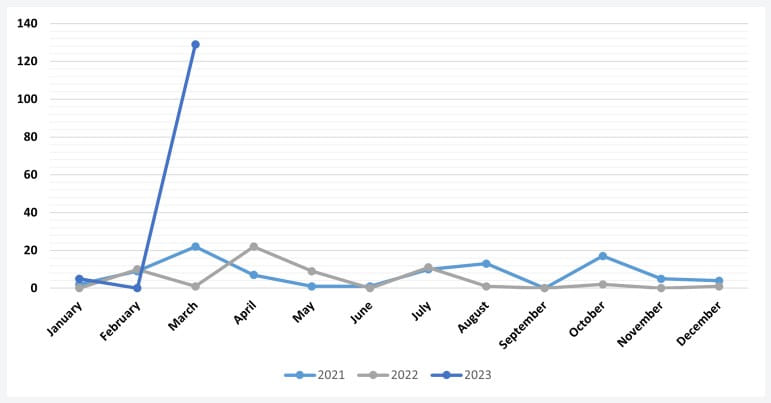

2023 年 3 月は、サイバーセキュリティ アナリストによって近年記録された最も多作な月であり、459 件の攻撃を測定し、前月から 91% 増加し、2022 年 3 月と比較して 62% 増加しました。

観察から得られた統計に基づいてレポートをまとめた NCC グループによると、先月、すべてのランサムウェア攻撃記録を破った理由は CVE-2023-0669 でした。

これは Fortra の GoAnywhere MFT セキュア ファイル転送ツールの脆弱性で、Clop ランサムウェア ギャングがゼロデイ攻撃として悪用し、 10 日以内に130 社からデータを盗みました。

2023 年 3 月の活動は、年初 (1 月と 2 月) 以来、NCC グループが観察した上昇傾向を継続しており、過去 3 年間で記録されたハッキングとデータ漏洩事件の数が最も多かった.

アクティビティの急増

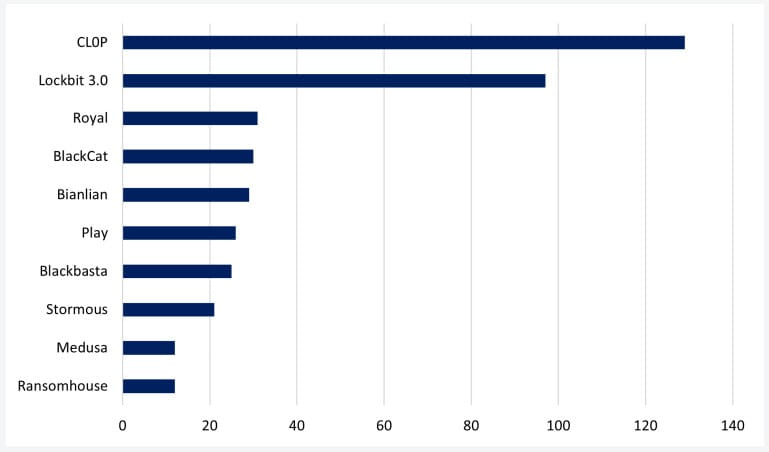

Clop は先月、129 件の攻撃を記録し、NCC Group のグラフで最も活動的なランサムウェア ギャングのトップになりました。

Clop の CVE-2023-0669 エクスプロイトは、97 件の攻撃が記録された LockBit 3.0 を 2021 年 9 月以来 2 度目の 2 位に押し上げました。

2023 年 3 月に比較的重要な活動を行った他のランサムウェア グループは、Royal ランサムウェア、BlackCat (ALPHV)、Bianlian、Play、Blackbasta、Stormous、Medusa、Ransomhouse です。

Clop が大規模なハッキングを実行してトップに躍り出たのはこれが初めてではありません。2021 年初頭、ランサムウェア グループは、Accellion の従来のファイル転送アプライアンス (FTA) のゼロデイ脆弱性を利用して、100 人を超える犠牲者をすぐに集めました。

対象セクター

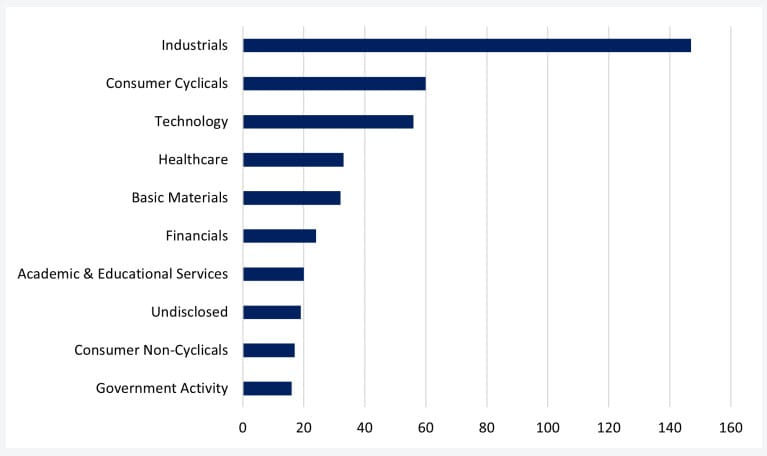

2023 年 3 月に最も標的にされたセクターは「産業」で、147 件のランサムウェア攻撃を受け、記録された攻撃の 32% を占めました。

このセクターには、専門および商業サービス、機械、工具、建設、エンジニアリング、航空宇宙および防衛、物流、輸送サービスなどが含まれます。

第 2 位は、建設用品、専門小売店、ホテル、自動車、メディアと出版、家庭用品などを含む「消費循環型」です。

ランサムウェア ギャングから大きな注目を集めた他の分野は、「テクノロジー」、「ヘルスケア」、「基礎資材」、「金融」、および「教育サービス」です。

今月最も活発だった 3 つのランサムウェア グループ、Clop、LockBit、Royal は、主に「産業」セクターの企業を標的にしていました。 Clop と LockBit は、「テクノロジー」分野にもかなりの努力を注いでいます。

これらは最も標的にされたセクターかもしれませんが、ランサムウェア攻撃は通常、標的を絞ったものではなく日和見的なものであることに注意することが重要です。

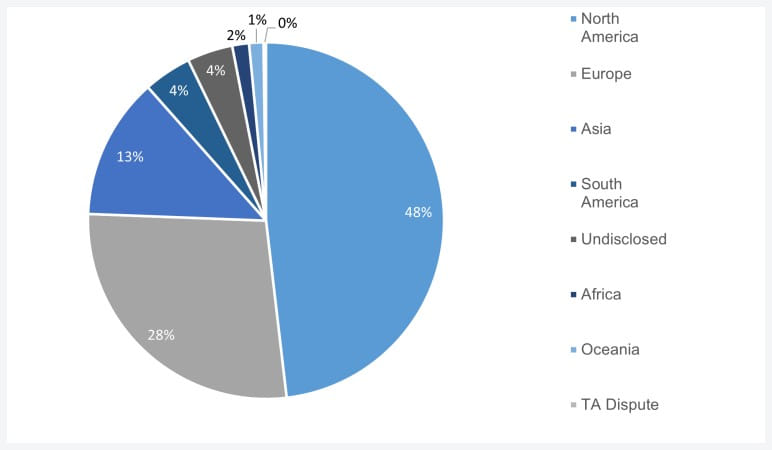

先月の被害者の場所に関しては、すべての攻撃のほぼ半分 (221 件) が北米のエンティティを侵害し、ヨーロッパが 126 件のエピソードで続き、アジアは 59 件のランサムウェア攻撃で 3 位になりました。

2023 年 3 月に記録されたアクティビティの急増は、セキュリティ アップデートをできるだけ早く適用することの重要性を強調しています。追加の対策を実装し、疑わしいアクティビティのネットワーク トラフィックとログを監視することで、ゼロ デイのような潜在的に未知のセキュリティ ギャップを軽減します。

Comments