Microsoft Threat Intelligence Center (MSTIC) は、中国を拠点とする脅威アクターである NICKEL が、中南米、カリブ海諸国、ヨーロッパ、北米の政府、外交機関、および非政府組織 (NGO) を標的にしていることを確認しています。 MSTIC は 2016 年から NICKEL を追跡しており、セキュリティ コミュニティで APT15、APT25、および KeChang として知られている他の攻撃者との共通の活動を観察しています。本日、Microsoft Digital Crimes Unit (DCU) は、NICKEL が運営する一連の Web サイトの押収に成功し、29 か国の組織を標的とした進行中の攻撃を阻止したことを発表しました。 Microsoft は、これらのサイトを押収する権限を持っています。

MSTIC は、2019 年 9 月以降、政府機関、外交機関、NGO に対する攻撃を含む現在の NICKEL の活動を追跡してきました。この間、NICKEL の活動は複数の国で観察されており、中南米の政府を標的とする大量の活動が見られました。特に、NICKEL は複数のターゲットへの長期的なアクセスを達成しており、NICKEL は定期的にスケジュールされたデータの抽出などの活動を行うことができます。世界中で中国の影響力が拡大し続け、国がより多くの国と二国間関係を確立し、中国の一帯一路構想を支援するパートナーシップを拡大するにつれて、中国を拠点とする脅威アクターは引き続き政府、外交、NGO の顧客を標的にすると予想されます。おそらく経済スパイや従来の情報収集の目的を追求して、新しい洞察を得るためにセクター。私たちが強調している NICKEL 活動の一部は、 ESETの同僚によってブログにも掲載されています。

図1 : NICKEL の対象国:アルゼンチン、バルバドス、ボスニア・ヘルツェゴビナ、ブラジル、ブルガリア、チリ、コロンビア、クロアチア、チェコ共和国、ドミニカ共和国、エクアドル、エルサルバドル、フランス、グアテマラ、ホンジュラス、ハンガリー、イタリア、ジャマイカ、マリ、メキシコ、モンテネグロ、パナマ、ペルー、ポルトガル、スイス、トリニダード・トバゴ、英国、アメリカ合衆国、ベネズエラ

観察された国家の攻撃者の活動と同様に、Microsoft は引き続き、標的にされた、または侵害された顧客に通知し、組織を保護するために必要な情報を提供します。この NICKEL アクティビティの潜在的な影響を軽減するために、Microsoft はお客様に、以下のアクティビティとガイダンスをすぐに確認してから、リスク軽減策を実装し、環境を強化し、このブログで説明されている戦術に一致する疑わしい動作を調査することをお勧めします。 MSTIC は、可能な場合は、国家通知プロセスを通じて、影響を受ける顧客とパートナーを観察、監視、通知し続けます。

観察された活動

MSTIC は NICKEL のアクターが、パッチが適用されていないシステムに対してエクスプロイトを使用して、リモート アクセス サービスとアプライアンスを侵害していることを確認しています。侵入に成功すると、彼らは資格情報ダンパーまたはスティーラーを使用して正当な資格情報を取得し、それを使用して被害者のアカウントにアクセスしました。 NICKEL の攻撃者は、被害者のネットワーク上で長期間にわたって永続性を維持できるようにするカスタム マルウェアを作成して展開しました。 MSTIC はまた、NICKEL が被害者のネットワークから頻繁かつスケジュールされたデータ収集と流出を行っていることも確認しています。

NICKEL は、パッチが適用されていない Microsoft Exchange と SharePoint で実行されているインターネットに接続された Web アプリケーションへの攻撃を使用して、ネットワークの侵害に成功しています。また、 FireEye の 2021 年 4 月のブログで参照されているように、パッチが適用された Pulse Secure VPN のゼロデイ脆弱性について言及されているように、パッチが適用されていない VPN アプライアンスなどのリモート アクセス インフラストラクチャも攻撃します。

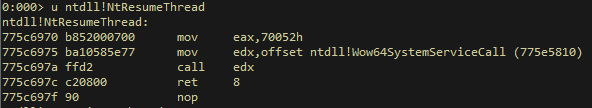

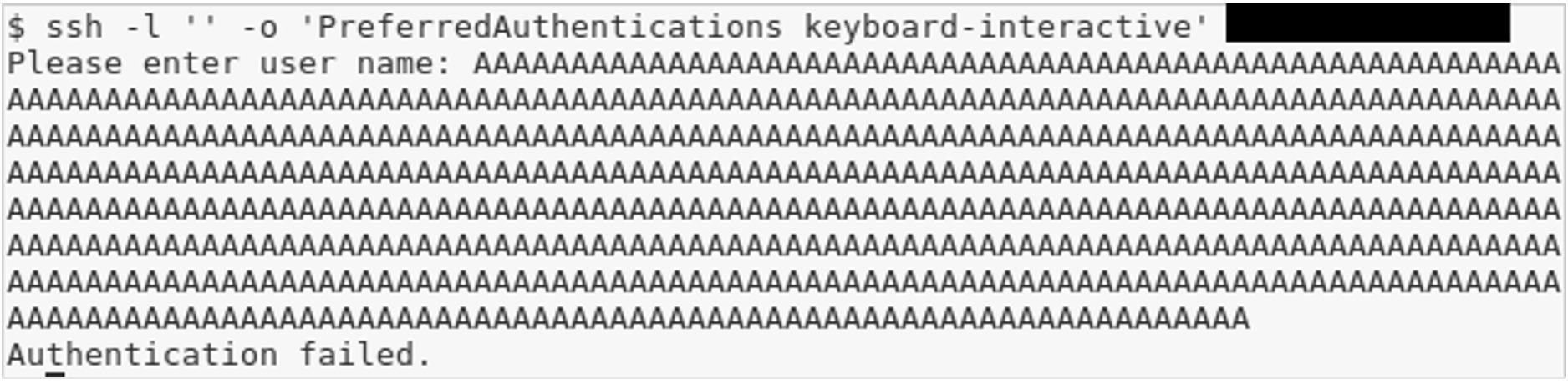

NICKEL 攻撃者は、侵害されたシステムで最初の足がかりを得た後、定期的にネットワーク上で偵察を行い、追加のアカウントやより価値の高いシステムへのアクセスを取得しようとしました。 NICKEL は通常、侵害されたシステムのユーザーから資格情報を取得するためにキーロガーを展開しました。 NICKEL が Mimikatz、WDigest (攻撃者がクリア テキストの資格情報にアクセスできるようにする古い認証方法)、NTDSDump、およびその他のパスワード ダンプ ツールを使用して、標的のシステム上および標的のブラウザーから資格情報を収集することを確認しました。

コマンド アンド コントロールのためのマルウェアの展開

MSTIC は、Neoichor、Leeson、NumbIdea、NullItch、および Rokum として、NICKEL がコマンド アンド コントロールに使用する複数のマルウェア ファミリを追跡します。

Leeson、Neoichor、および NumbIdea マルウェア ファミリは通常、Internet Explorer (IE) COM インターフェイスを使用して、ハードコーディングされた C2 サーバーに接続し、コマンドを受信します。 IE に依存しているため、これらのマルウェア ファミリは、次のレジストリ エントリを変更することで、ブラウザの設定を意図的に構成します。

[HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain]

Start Page = “about:blank”

DisableFirstRunCustomize = 1

RunOnceComplete = 1

RunOnceHasShown = 1

Check_Associations = 1

[HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerRecovery]

AutoRecover = 0

[HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerPrivacy]

ClearBrowsingHistoryOnExit = 1

[HKEY_CURRENT_USERSoftwareMicrosoftInternet Connection Wizard]

Completed = 1

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMap]

IEHarden = 0

C2 サーバーに接続する場合、URL リクエストは次の形式に従います。

http[:]//<C2>?id=<5-digit-rand><system-specific-string>

http[:]//<C2>?setssion==<rand><GetTickCount>

http[:]//<C2>?newfrs%dsetssion=<rand><GetTickCount>

http[:]//<C2>/index.htm?content=<base64-system-specifc-string>&id=<num>

C2 サーバーからの典型的な応答は、マルウェアがチェックする文字列「!DOCTYPE html」を含む正当に見える Web ページです。その後、マルウェアは Base64 でエンコードされた blob を見つけ、それをデコードしてシェルコードとして読み込みます。

Neoichor ファミリの場合、マルウェアはbing.comに要求形式 bing.com?id=<GetTickCount> で接続してインターネット接続をチェックし、エラー コードとデバッグ リソースを含むファイルを ~atemp および ~btemp としてドロップします。

NICKEL インプラントは、次のようなシステム情報を収集できるバックドアです。

- IPアドレス

- OSバージョン

- システム言語 ID

- コンピュータネーム

- サインインしたユーザー名

これらは、次のような基本的なバックドア機能を実装しています。

- プロセスの起動

- ファイルのアップロード

- ファイルのダウンロード

- メモリ内でシェルコードを実行する

MSTIC は、NICKEL がマルウェアを既存のインストール済みソフトウェア パスにドロップすることを確認しました。これは、マルウェアがインストールされたアプリケーションに使用されるファイルであるように見せるためです。以下にパスの例を示します。

- C:Program FilesRealtekAudioHDAAERTSr.exe

- C:Program Files (x86)Foxit SoftwareFoxit ReaderFoxitRdr64.exe

- C:Program Files (x86)AdobeFlash PlayerAddInsairappinstallerairappinstall.exe

- C:Program Files (x86)AdobeAcrobat Reader DCReaderAcroRd64.exe

侵害された認証情報を定期的な電子メール収集に使用する

NICKEL は侵害された資格情報を使用して、ブラウザーを使用した通常のサインインと従来の Exchange Web サービス (EWS) プロトコルを介して被害者の Microsoft 365 アカウントにサインインし、被害者の電子メールを確認して収集しました。 MSTIC は、侵害されたアカウントへの NICKEL によるサインインが、商用 VPN プロバイダーや攻撃者が制御するインフラストラクチャから成功したことを確認しています。以下のグラフのアクティビティは、月曜日から金曜日の午前 12:00 UTC (中国標準時午前 8:00) から午前 9:00 UTC (中国標準時午後 5:00) までの NICKEL サインイン アクティビティが最も頻繁に発生していることを示しています。また、典型的な週末に観察された限られた一連の活動に基づいて、シフトベースのスケジューリング モデルの可能性を示す可能性もあります。

図 2: 観測された NICKEL ログイン アクティビティの曜日別および時間別 (UTC 時間) のヒートマップ

定期的な宿主データ収集の証拠

観測されたいくつかのケースでは、NICKEL がデータの流出を目的として定期的にデータ収集を行っていることがわかりました。彼らの活動には、前回のデータ収集以降に追加された新しいファイルを対象のディレクトリで探すことが含まれていました。以下の例では、NICKEL は 1 か月間に複数回作成または変更されたデータを収集していました。たとえば、10 月 22 日、NICKEL は 10 月 19 日以降に複数のフォルダで作成されたファイルを探しました。以前は、10 月 20 日に同じことを行い、10 月 13 日以降に変更または作成されたファイルを探していました。

NICKEL の定期的なデータ収集の最近の例を次に示します。

中央ディレクトリにデータを収集した後、攻撃者は名前を変更したrar.exeまたは7z.exeを使用してファイルをアーカイブしました。 NICKEL はまた、アーカイブ データ コレクションのパスワードとして頻繁にキーボード ウォークを使用しました。以下は、抽出のための RAR アーカイブの例です。

抽出用の 7zip アーカイブの例を次に示します。

Microsoft は引き続き NICKEL の活動を監視し、お客様のために製品保護を実装します。セキュリティ製品全体で導入されている IOC、現在の検出、および高度な保護の詳細を以下に示します。

推奨防御

次のガイダンスは、このブログで説明されている手法と脅威の活動を軽減するのに役立ちます。

- Azure Active Directory でレガシ認証プロトコルをブロックする– 特に Exchange Web サービス (EWS)

- 多要素認証を有効にして、資格情報の侵害を軽減します。

- Office 365 ユーザーについては、 多要素認証のサポートを参照してください。

- コンシューマーおよび個人のメール アカウントについては、 2 段階認証の使用方法 を参照してください。

- Microsoft Authenticatorなどのパスワードレスソリューションを使用して、アカウントを保護します。

- 推奨されるExchange Online アクセス ポリシーを確認して適用します。

- 可能であれば、匿名化サービスからのすべての着信トラフィックをブロックします。

- この脅威に関連するアクティビティをブロックまたは監査するには、次の攻撃面の削減ルールを有効にします。

- Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗用をブロックする

侵害の痕跡 (IOC)

| タイプ | インジケータ |

| SHA-256 | 02daf4544bcefb2de865d0b45fc406bee3630704be26a9d6da25c9abe906e7d2 |

| SHA-256 | 0a45ec3da31838aa7f56e4cbe70d5b3b3809029f9159ff0235837e5b7a4cb34c |

| SHA-256 | 0d7965489810446ca7acc7a2160795b22e452a164261313c634a6529a0090a0c |

| SHA-256 | 10bb4e056fd19f2debe61d8fc5665434f56064a93ca0ec0bef946a4c3e098b95 |

| SHA-256 | 12d914f24fe5501e09f5edf503820cc5fe8b763827a1c6d44cdb705e48651b21 |

| SHA-256 | 1899f761123fedfeba0fee6a11f830a29cd3653bcdcf70380b72a05b921b4b49 |

| SHA-256 | 22e68e366dd3323e5bb68161b0938da8e1331e4f1c1819c8e84a97e704d93844 |

| SHA-256 | 259783405ec2cb37fdd8fd16304328edbb6a0703bc3d551eba252d9b450554ef |

| SHA-256 | 26debed09b1bbf24545e3b4501b799b66a0146d4020f882776465b5071e91822 |

| SHA-256 | 35c5f22bb11f7dd7a2bb03808e0337cb7f9c0d96047b94c8afdab63efc0b9bb2 |

| SHA-256 | 3ae2d9ffa4e53519e62cc0a75696f9023f9cce09b0a917f25699b48d0f7c4838 |

| SHA-256 | 3bac2e459c69fcef8c1c93c18e5f4f3e3102d8d0f54a63e0650072aeb2a5fa65 |

| SHA-256 | 3c0bf69f6faf85523d9e60d13218e77122b2adb0136ffebbad0f39f3e3eed4e6 |

| SHA-256 | 3dc0001a11d54925d2591aec4ea296e64f1d4fdf17ff3343ddeea82e9bd5e4f1 |

| SHA-256 | 3fd73af89e94af180b1fbf442bbfb7d7a6c4cf9043abd22ac0aa2f8149bafc90 |

| SHA-256 | 6854df6aa0af46f7c77667c450796d5658b3058219158456e869ebd39a47d54b |

| SHA-256 | 6b79b807a66c786bd2e57d1c761fc7e69dd9f790ffab7ce74086c4115c9305ce |

| SHA-256 | 7944a86fbef6238d2a55c14c660c3a3d361c172f6b8fa490686cc8889b7a51a0 |

| SHA-256 | 926904f7c0da13a6b8689c36dab9d20b3a2e6d32f212fca9e5f8cf2c6055333c |

| SHA-256 | 95e98c811ea9d212673d0e84046d6da94cbd9134284275195800278593594b5a |

| SHA-256 | a142625512e5372a1728595be19dbee23eea50524b4827cb64ed5aaeaaa0270b |

| SHA-256 | afe5e9145882e0b98a795468a4c0352f5b1ddb7b4a534783c9e8fc366914cf6a |

| SHA-256 | b9027bad09a9f5c917cf0f811610438e46e42e5e984a8984b6d69206ceb74124 |

| SHA-256 | c132d59a3bf0099e0f9f5667daf7b65dba66780f4addd88f04eecae47d5d99fa |

| SHA-256 | c9a5765561f52bbe34382ce06f4431f7ac65bafe786db5de89c29748cf371dda |

| SHA-256 | ce0408f92635e42aadc99da3cc1cbc0044e63441129c597e7aa1d76bf2700c94 |

| SHA-256 | ce47bacc872516f91263f5e59441c54f14e9856cf213ca3128470217655fc5e6 |

| SHA-256 | d0fe4562970676e30a4be8cb4923dc9bfd1fca8178e8e7fea0f3f02e0c7435ce |

| SHA-256 | d5b36648dc9828e69242b57aca91a0bb73296292bf987720c73fcd3d2becbae6 |

| SHA-256 | e72d142a2bc49572e2d99ed15827fc27c67fc0999e90d4bf1352b075f86a83ba |

| ドメイン名 | beesweiserdog[.]com |

| ドメイン名 | bluehostfit[.]com |

| ドメイン名 | ビジネスおもちゃ[.]com |

| ドメイン名 | cleanskycloud[.]com |

| ドメイン名 | カンバーバット[.]com |

| ドメイン名 | czreadsecurity[.]com |

| ドメイン名 | dgtresorgouv[.]com |

| ドメイン名 | dimediamicedask[.]com |

| ドメイン名 | diresitioscon[.]com |

| ドメイン名 | elcolectador[.]com |

| ドメイン名 | elperuanos[.]org |

| ドメイン名 | eprotectioneu[.]com |

| ドメイン名 | fheacor[.]com |

| ドメイン名 | followthewaterdata[.]com |

| ドメイン名 | francevrteepress[.]com |

| ドメイン名 | futtuhy[.]com |

| ドメイン名 | ガーディアンウェブ[.]com |

| ドメイン名 | heimflugaustr[.]com |

| ドメイン名 | ivpsers[.]com |

| ドメイン名 | jkeducation[.]org |

| ドメイン名 | micrlmb[.]com |

| ドメイン名 | muthesck[.]com |

| ドメイン名 | netscalertech[.]com |

| ドメイン名 | newgoldbalmap[.]com |

| ドメイン名 | ニュース – レストレラ [.] com |

| ドメイン名 | noticialif[.]com |

| ドメイン名 | opentanzanfoundation[.]com |

| ドメイン名 | optonlinepress[.]com |

| ドメイン名 | パラゾチギ[.]com |

| ドメイン名 | パンデミックエーカー[.]com |

| ドメイン名 | papa-be[.]com |

| ドメイン名 | pekematclouds[.]com |

| ドメイン名 | ピップケーキ[.]com |

| ドメイン名 | ポピュラーサービスセンター[.]com |

| ドメイン名 | projectsyndic[.]com |

| ドメイン名 | qsadtv[.]com |

| ドメイン名 | sankreal[.]com |

| ドメイン名 | scielope[.]com |

| ドメイン名 | seoamdcopywriting[.]com |

| ドメイン名 | Slidenshare[.]com |

| ドメイン名 | somoswake[.]com |

| ドメイン名 | squarespacenow[.]com |

| ドメイン名 | subapostilla[.]com |

| ドメイン名 | suzukicycles[.]ネット |

| ドメイン名 | tatanotakeeps[.]com |

| ドメイン名 | tijuanazxc[.]com |

| ドメイン名 | transactioninfo[.]net |

| ドメイン名 | eurolabspro[.]com |

| ドメイン名 | adelluminate[.]com |

| ドメイン名 | ヘッドハンターブルー[.]com |

| ドメイン名 | プライムネスティ[.]com |

検出

Microsoft 365 ディフェンダー

ウイルス対策

Microsoft Defender ウイルス対策は、脅威コンポーネントを次のマルウェアとして検出します。

- バックドア:Win32/リーソン

- トロイの木馬:Win32/Kechang

- バックドア:Win32/Nightimp!dha

- トロイの木馬:Win32/Rokum

- TrojanSpy:Win32/KeyLogger

エンドポイントの検出と応答 (EDR)

セキュリティ センターの次のタイトルのアラートは、ネットワークでの NICKEL 脅威の活動を示している可能性があります。

- NICKEL活動団体

- NICKEL活動グループに関連するマルウェア

- NICKEL インフラストラクチャとの通信

次のアラートも NICKEL に関連する脅威活動を示している可能性がありますが、無関係の脅威活動によってトリガーされる場合もあります。

- Mimikatz 資格情報盗難ツール

- 資格情報の盗難活動の疑い

- 悪意のある資格情報盗難ツールの実行が検出されました

- 機密クレデンシャル メモリの読み取り

- LSASS メモリからダンプされたパスワード ハッシュ

- NTDS.dit からの疑わしい資格情報のダンプ

- 機密データの圧縮

- 機密データのステージング

- 外部ネットワークにデータを転送する疑わしいプロセス

- 複数の出口ポイントからのデータ流出の可能性

Microsoft 365 Defender は、関連するアラートを統合されたインシデントに関連付けて、観察されたアラートがこのアクティビティに関連しているかどうかを顧客が自信を持って判断できるようにします。また、このブログで説明した NICKEL の活動に関する脅威分析レポートも公開しました。 Microsoft 365 Defender は、脅威分析レポートを使用して技術情報を取得したり、関連する NICKEL アクティビティの検出を含むインシデントやアラートを表示、調査、対応したりできます。

高度なハンティング クエリ

マイクロソフト センチネル

このブログ投稿に含まれる侵害の痕跡 (IoC) は、Microsoft Sentinel のお客様が以下に詳述するクエリを使用して検出目的で使用できます。

既知の NICKEL ドメインとハッシュを一致させる

次のクエリは、CommonSecurityLog、DnsEvents、VMConnection、および SecurityEvents のデータ型を持つ NICKEL アクティビティ グループに関連するドメイン名、ハッシュ IOC、および Microsoft 365 Defender 署名と一致します。

NICKEL レジストリの変更パターンを特定する

次のクエリは、NICKEL マルウェアがレジストリ エントリを変更することで、意図的にブラウザ設定を構成しているインスタンスを特定します。

NICKEL コマンドライン アクティビティのハント 2021 年 11 月

以下のクエリは、NICKEL によって使用されていることが観察されたデータ収集とステージングに関連するプロセス コマンド ライン アクティビティを検索します。 NICKEL アクティビティで観察されたシグネチャを使用して、ホスト上でのデータ収集とステージングに使用されるxcopyや名前が変更されたアーカイブ ツールなどのツールの使用を探します。

Microsoft 365 ディフェンダー

Surface WDigest 認証の変更

このクエリを使用して、攻撃者が資格情報をクリア テキストでダンプできるようにする WDigest 認証の有効化に関連するアラートを探します。 クエリを実行

AlertInfo

| where Title == "WDigest configuration change"

| join AlertEvidence on AlertId

表面発見活動

このクエリを使用して、潜在的な NICKEL 検出アクティビティを明らかにします。 クエリを実行

DeviceProcessEvents

| where InitiatingProcessFileName =~ "rundll32.exe" and InitiatingProcessCommandLine has ",start"

| where ProcessCommandLine has_any("cmd",

"netstat", "tasklist", "dir", "del", "net use", "ipconfig", "systeminfo", "xcopy", "mkdir", ".bat")

Comments