Veeam の Backup & Replication (VBR) ソフトウェアに影響を与える重大度の高い Backup Service の脆弱性に対するクロスプラットフォームのエクスプロイト コードが利用可能になりました。

この脆弱性 (CVE-2023-27532) は、すべての VBR バージョンに影響を与え、認証されていない攻撃者によって悪用され、平文の資格情報を盗み、SYSTEM としてリモート コード実行を取得した後、 バックアップ インフラストラクチャを侵害する可能性があります。

Veeam は 3 月 7 日に VBR V11 および V12 のこの脆弱性に対処するためのセキュリティ アップデートをリリースし、古いリリースを使用しているお客様には、サポートされていないリリースを実行している脆弱なデバイスを保護するためにアップグレードすることをお勧めします。

「この脆弱性を軽減するために、V11 と V12 のパッチを開発しました。インストールをすぐに更新することをお勧めします」と同社は警告しています。

同社はまた、パッチをすぐに展開できなかった管理者向けの一時的な修正を共有しました。これには、バックアップ サーバーのファイアウォールを使用してポート TCP 9401 への外部接続をブロックし、攻撃ベクトルを削除する必要があります。

Veeam によると、同社の VBR ソフトウェアは、Fortune 500 企業の 82% と Global 2,000 の 72% を含む、世界中の 450,000 を超える顧客に使用されています。

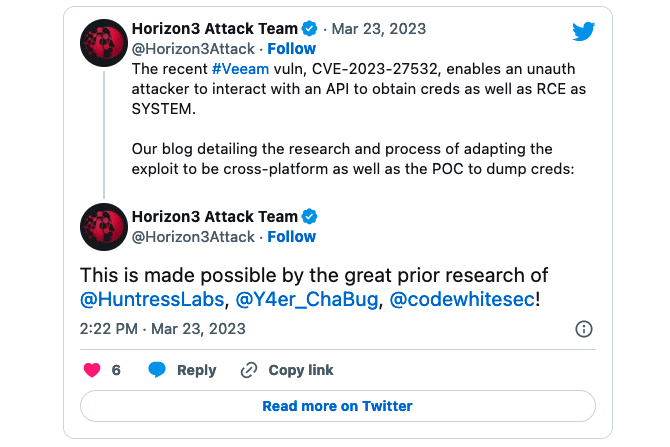

今日、Veeam が CVE-2023-27532 パッチをリリースしてからわずか 2 週間後、Horizon3 の攻撃チームは、この重大度の高い脆弱性に関する技術的な根本原因分析を公開しました。

また、セキュリティで保護されていない API エンドポイントを悪用して、VBR 構成データベースからプレーンテキストの資格情報を取得できる、クロスプラットフォームの概念実証 (PoC) エクスプロイト コードもリリースしました。

Horizon3 の脆弱性研究者であるJames Horseman 氏は、「Github で POC をリリースしました。これは、.NET コア上に構築され、Linux で実行できるため、より多くのユーザーがアクセスできるようになっています。

「この脆弱性を真剣に受け止め、組織のセキュリティを確保するためにパッチをできるだけ早く適用する必要があることに注意することが重要です。」

先週、Huntress のセキュリティ研究者は、平文の認証情報をダンプし、追加の API 呼び出しを介して任意のコードを実行できる独自の PoC エクスプロイトのビデオ デモを共有しました。

「認証されていないクレデンシャル ダンプはラテラル ムーブメントまたはポストエクスプロイトのベクトルとして機能しますが、問題の脆弱性は認証されていないリモート コードの実行にも使用できます。つまり、脆弱な Veeam インスタンス自体が初期アクセスまたはさらなる侵害のベクトルになります。」ラボのセキュリティ研究者であるジョン ハモンド氏は次のように説明しています。

ハントレスは、エージェント ソフトウェアを実行している 200 万のエンドポイントのうち、CVE-2023-27532 エクスプロイトに対して脆弱な Veeam Backup & Replication ソフトウェアを実行している 7,500 以上のホストを検出したと述べました。

攻撃者がこの脆弱性を利用したという報告はなく、実際に悪用しようとする試みもありませんが、攻撃者は、Horizon3 の研究者が公開した PoC コードに基づいて独自のエクスプロイトを作成し、インターネットに公開された Veeam サーバーを標的にする可能性があります。

Comments