「RisePro」という名前の新しい情報を盗むマルウェアが、PrivateLoader ペイ パー インストール (PPI) マルウェア配布サービスによって運営されている偽のクラック サイトを通じて配布されています。

RisePro は、攻撃者が感染したデバイスから被害者のクレジット カード、パスワード、暗号化ウォレットを盗むのを支援するように設計されています。

このマルウェアは今週、 FlashpointとSekoiaのアナリストによって発見され、RisePro が以前は文書化されていなかった情報窃盗プログラムであり、偽のソフトウェア クラックとキー ジェネレーターを介して配布されていることが確認されました。

Flashpoint は、攻撃者がロシアのダーク Web 市場で、数千の RisePro ログ (感染したデバイスから盗んだデータのパッケージ) をすでに販売し始めていると報告しています。

さらに、Sekoia は、PrivateLoader と RisePro の間に広範囲にわたるコードの類似性を発見しました。これは、マルウェア配布プラットフォームが現在、それ自体またはサービスとして、独自の情報窃盗プログラムを拡散している可能性が高いことを示しています。

現在、RisePro は Telegram 経由で購入でき、ユーザーは開発者や感染したホスト (Telegram ボット) と対話することもできます。

RisePro の詳細と機能

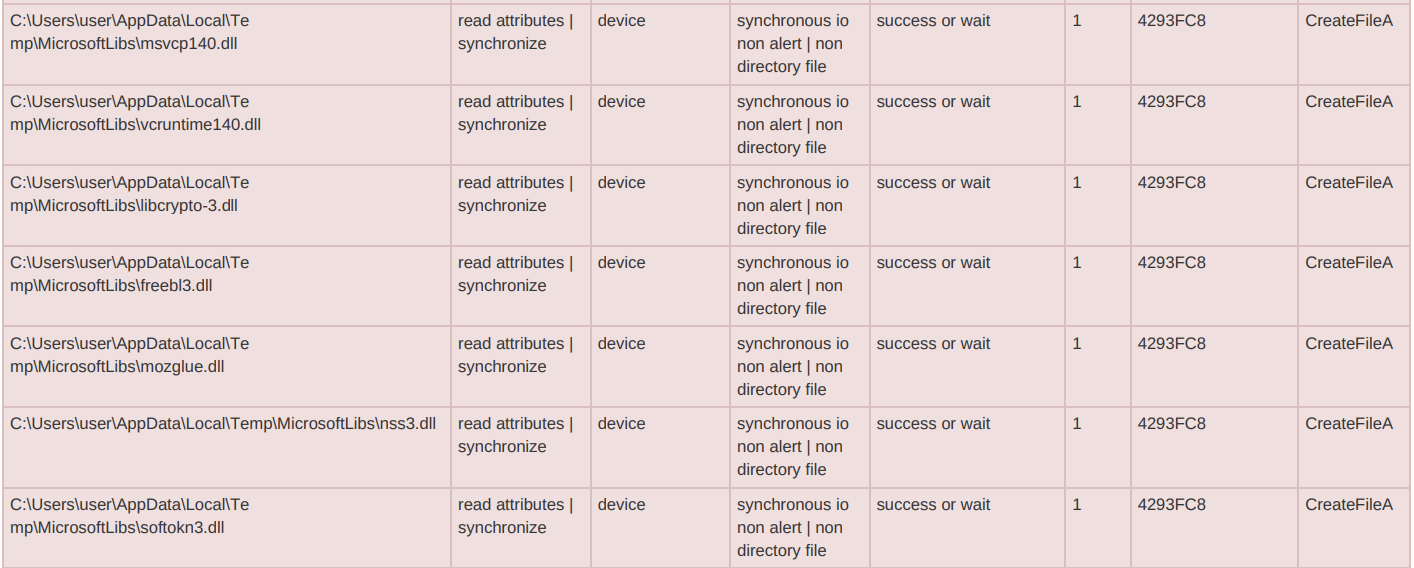

RisePro は C++ マルウェアであり、Flashpoint によると、埋め込み DLL 依存関係の同じシステムを使用するため、パスワードを盗むマルウェア Vidar に基づいている可能性があります。

Sekoia はさらに、RisePro の一部のサンプルには DLL が埋め込まれていると説明していますが、他のサンプルでは、マルウェアが POST 要求を介して C2 サーバーからそれらを取得しています。

インフォスティーラーは、まずレジストリ キーを精査して侵害されたシステムのフィンガープリントを作成し、盗んだデータをテキスト ファイルに書き込み、スクリーンショットを撮り、すべてを ZIP アーカイブにまとめて、攻撃者のサーバーにファイルを送信します。

RisePro は、以下に示すように、アプリケーション、ブラウザ、クリプト ウォレット、およびブラウザ拡張機能からさまざまなデータを盗もうとします。

- Web ブラウザー: Google Chrome、Firefox、Maxthon3、K-Melon、Sputnik、Nichrome、Uran、Chromodo、Netbox、Comodo、Torch、Orbitum、QIP Surf、Coowon、CatalinaGroup Citrio、Chromium、Elements、Vivaldi、Chedot、CentBrowser、7start、 ChomePlus、Iridium、Amigo、Opera、Brave、CryptoTab、Yandex、IceDragon、BlackHaw、Pale Moon、Atom。

- ブラウザー拡張機能: Authenticator、MetaMask、Jaxx Liberty Extension、iWallet、BitAppWallet、SaturnWallet、GuildWallet、MewCx、Wombat、CloverWallet、NeoLine、RoninWallet、LiqualityWallet、EQUALWallet、Guarda、Coinbase、MathWallet、NiftyWallet、Yoroi、BinanceChainWallet、TronLink、Phantom、Oxygen 、PaliWallet、PaliWallet、Bolt X、ForboleX、XDEFI ウォレット、Maiar DeFi ウォレット。

- ソフトウェア: Discord、battle.net、Authy デスクトップ。

- 暗号資産:ビットコイン、ドージコイン、アノンコイン、BBQコイン、BBQコイン、ダッシュコア、フロリンコイン、フランコ、フレイコイン、ゴールドコイン(GLD)、IOコイン、インフィニットコイン、イクスコイン、メガコイン、ミンコイン、ネームコイン、プライムコイン、テラコイン、YAコイン、ジーキャッシュ、デブコイン、デジタルコイン、ライトコイン、レッドコイン。

上記に加えて、RisePro はファイルシステム フォルダーをスキャンして、クレジット カード情報を含む領収書などの興味深いデータを見つけることができます。

PrivateLoader へのリンク

PrivateLoader は、ソフトウェア クラック、キー ジェネレーター、およびゲームの変更を装った、インストールごとに課金されるマルウェア配布サービスです。

脅威アクターは、配布したいマルウェア サンプル、ターゲット設定基準、および支払いを PrivateLoader チームに提供します。PrivateLoader チームは、偽の Web サイトやハッキングされた Web サイトのネットワークを使用してマルウェアを配布します。

このサービスは、2022 年 2 月にIntel471によって最初に発見されましたが、2022 年 5 月にトレンドマイクロは、PrivateLoader が「 NetDooka 」という名前の新しいリモート アクセス トロイの木馬 (RAT) をプッシュしていることを確認しました。

最近まで、PrivateLoader は RedLine または Raccoon のいずれかのみを配布していました。この 2 つは一般的な情報窃盗プログラムです。

RisePro の追加により、Sekoia は新しいマルウェアでローダー機能を発見したことを報告しており、そのコードのこの部分が PrivateLoader の部分と大幅に重複していることも強調しています。

類似点には、文字列の難読化手法、HTTP メッセージの難読化、および HTTP とポートのセットアップが含まれます。

.png)

考えられるシナリオの 1 つは、PrivateLoader の背後にいる同じ人々が RisePro を開発したというものです。

もう 1 つの仮説は、RisePro が PrivateLoader の進化形であるか、または現在は同様の PPI サービスを推進している不正な元開発者の作成であるというものです。

収集された証拠に基づいて、セコイアは 2 つのプロジェクト間の正確な関連性を判断できませんでした。

Comments