Lazarus として追跡されている北朝鮮国家支援のハッカー グループは、Zoho の ManageEngine ServiceDesk の重大な脆弱性 (CVE-2022-47966) を悪用して、インターネット バックボーン インフラストラクチャ プロバイダーと医療機関を侵害しています。

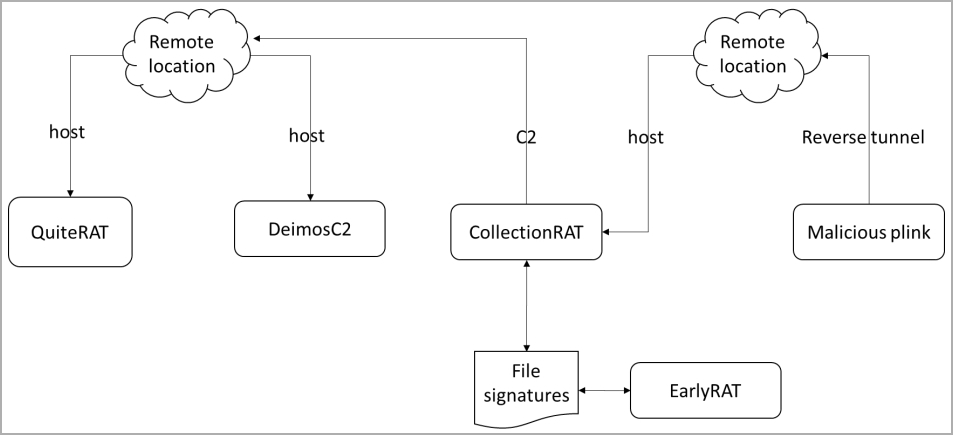

このキャンペーンは今年初めに始まり、米国と英国の組織に侵入して QuiteRAT マルウェアと、研究者が CollectionRAT と呼んでいる新たに発見されたリモート アクセス トロイの木馬 (RAT) を展開することを目的としていました。

CollectionRAT は、攻撃者が他の攻撃にも使用していたキャンペーンに使用されたインフラストラクチャを研究者が分析した後に明らかになりました。

インターネット企業への攻撃

Cisco Talosの研究者は、2023年初頭に英国のインターネット企業に対する攻撃を観察しました。その際、Lazarusは、複数のZoho ManageEngine製品に影響を与える認証前リモートコード実行の欠陥であるCVE-2022-47966のエクスプロイトを悪用しました。

「2023 年の初めに、Lazarus Group が英国のインターネット バックボーン インフラストラクチャ プロバイダーを侵害し、QuiteRAT の導入に成功したことを観察しました。攻撃者は脆弱な ManageEngine ServiceDesk インスタンスを悪用して初期アクセスを取得しました」とCisco Talos 氏は述べています。

アナリストらは、Lazarus がこのエクスプロイトを一般に公開されてからわずか 5 日後に使用し始めたと報告しています。 Rapid7、Shadowserver、GreyNoise で確認されたように、複数のハッカーがこのエクスプロイトを攻撃に悪用したため、CISA は組織に警告を発しました。

Lazarus ハッカーは、この脆弱性を悪用してターゲットに侵入した後、 curlコマンドを使用して外部 URL から QuiteRAT マルウェアを投下しました。

2023 年 2 月に発見された QuiteRAT は、シンプルかつ強力なリモート アクセス トロイの木馬であると説明されており、Lazarus が 2022 年後半に米国、カナダ、日本のエネルギープロバイダーを標的として使用したよく知られた MagicRAT からのステップアップであると思われます。 。

研究者らによると、QuiteRAT のコードは MagicRAT よりもスリムで、Qt ライブラリを慎重に選択したことで、同じ機能セットを維持しながらサイズが 18MB から 4MB に縮小されました。

新しいLazarusマルウェア

Cisco Talos は本日の別のレポートで、Lazarus ハッカーが CollectionRAT と呼ばれる新しいマルウェアを保有していると述べました。研究者が攻撃者が他の攻撃に使用したインフラストラクチャを調査した結果、新たな脅威が発見されました。

研究者らは、CollectionRAT は「EarlyRAT」ファミリーに関連しているようだと述べています。

今年の初め、カスペルスキーはEarlyRATを、Lazarusチーム内のサブグループであると考えられているAndariel(「Stonefly」)と関連付けました。

CollectionRAT の機能には、任意のコマンドの実行、ファイル管理、システム情報収集、リバース シェルの作成、新しいプロセスの生成、新しいペイロードのフェッチと起動、および自己削除が含まれます。

CollectionRAT のもう 1 つの興味深い要素は、Microsoft Foundation Class (MFC) フレームワークの組み込みです。これにより、オンザフライでコードを復号して実行し、検出を回避し、分析を阻止できます。

Cisco Talos が発見した Lazarus の戦術、技術、手順における進化の兆候には、認証情報を盗むための Mimikatz、リモート トンネリング用の PuTTY Link (Plink)、およびコマンドおよびコミュニケーションをコントロールします。

このアプローチは、Lazarus が残す明確な痕跡を少なくするのに役立ち、その結果、帰属、追跡、および効果的な保護手段の開発が困難になります。

Comments