IT スタッフおよび Windows パワー ユーザーにとって、Microsoft ターミナル サービス リモート デスクトップ プロトコル (RDP) は、リモート Windows システムの対話型の使用または管理を可能にする有益なツールです。ただし、Mandiant のコンサルタントは、脅威アクターが RDP を使用してドメイン認証情報を侵害し、限られたセグメンテーションでネットワーク全体を横方向に移動することも確認しています。

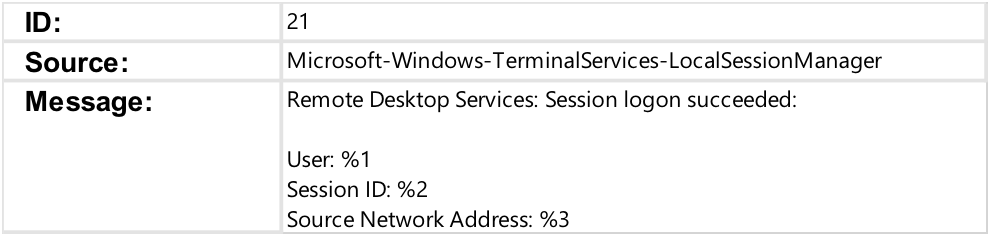

攻撃者が RDP を利用する方法を理解するには、次の例 (および図 1) を検討してください。

- デスクトップで作業している人事部のスタッフ メンバーが、フィッシング メールとやり取りして、うっかり悪意のあるバックドアをインストールしてしまいました。

- バックドア マルウェアは、 Mimikatzからパスワードを盗む機能を実行して、システムにアクセスしたすべてのユーザー アカウントのメモリに保存されている資格情報を取得します。

- バックドアは、攻撃者のコマンド アンド コントロール (C2) サーバーへのネットワーク トンネルを作成します。

- 攻撃者は、侵害された資格情報を使用して、ネットワーク トンネル経由で RDP を使用して人事部の従業員のシステムにログオンします。

- 財務情報を侵害するために、攻撃者は Active Directory 列挙コマンドを使用して、財務部門が使用するドメインベースのシステムを特定します。

- 攻撃者は、RDP と侵害された人事部の従業員アカウントを使用して、財務部門のシステムに接続します。

- 攻撃者は Mimikatz を使用して金融システムの資格情報を抽出し、その結果、システムを使用する金融従業員と、トラブルシューティングのために最近システムにログオンした IT 管理者のキャッシュされたパスワードにアクセスできます。

- 攻撃者は RDP を使用して、人事部の従業員のアカウント、財務部の従業員のアカウント、および IT 管理者の従業員のアカウントを利用して、環境内の追加のシステムにログオンします。

- 攻撃者は人事部の従業員のシステムにデータをステージングします。

- 攻撃者は、組み込みの RDP コピー アンド ペースト機能を介してファイルを盗みます。

このタイプのアクティビティを特定するために使用されるベスト プラクティスは、ネットワーク ベースラインです。これを行うには、組織はまず特定の環境での通常の動作を理解してから、予期しないパターンに基づいて検出の構成を開始する必要があります。前述のシナリオに基づいて実用的な検出手法を決定するのに役立つサンプル質問には、次のものがあります。

- HR および/または財務部門の従業員は通常、RDP を使用していますか?

- HR の従業員の中に、財務の宛先システムに RDP を使用する人はいますか?

- HR や財務の従業員で、複数の宛先システムに RDP を使用する人はいますか?

- 人事部門や財務部門のシステムは、RDP のソース システムとして使用されていますか?

- IT 管理者は、IT ネットワーク セグメントの一部ではないソース システムからの RDP を考慮していますか?

- 重要なサーバーに、IT ネットワーク セグメントの一部ではないソース システムからのログオンがあるものはありますか?

- 重要なサーバーのいずれかで、HR および/または財務担当者に関連付けられているユーザー アカウントから供給された RDP ログオンがありますか?

- 単一のユーザー アカウントが複数のソース システムから RDP 接続を開始することは想定されていますか?

組織の環境で RDP を利用するユーザー アカウント、ソース システム、および宛先システムの範囲をベースライン化するためのカスタマイズされたプロセスを開発するには時間がかかる場合がありますが、このデータを正規化して確認することで、スタッフはユーザー アカウントの動作をより深く理解できるようになります。予期しないアクティビティを検出して、調査とトリアージを迅速に開始する機能。

イベント ログによる RDP の追跡

ネットワークの典型的な動作を特定するための最初のステップであり、重要なリソースは、イベント ログを使用することです。 RDP ログオンは、関連するソース システムと宛先システムの両方で、ファイル、イベント ログ、およびレジストリ アーティファクトを生成できます。 JPCERT のリファレンスの 42 ページ「 Detecting Lateral Movement through Tracking Event Logs 」では、調査者がソース システムと宛先システムで発見する可能性のある多くのアーティファクトについて詳しく説明しています。

スケーラビリティを目的として、ベースライン アプローチでは、宛先システムで記録された 3 つの忠実度の高いログオン イベントに焦点を当てます。

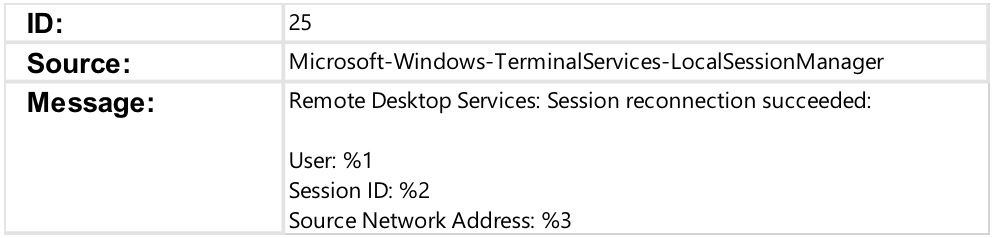

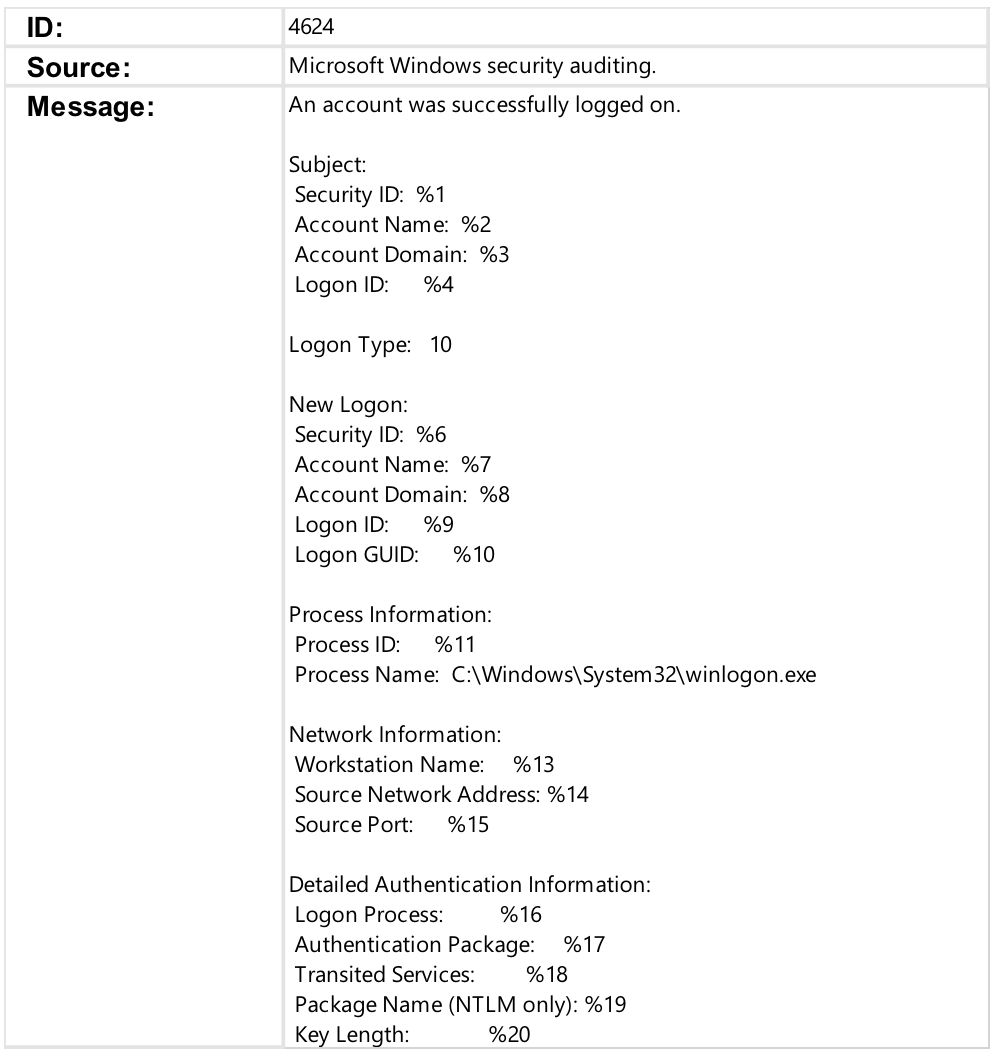

- 通常、「%systemroot%WindowsSystem32winevtLogsMicrosoft-TerminalServices-LocalSessionmanager%3Operational.evtx」にある「TerminalServices-LocalSessionManager」ログ内のEID 21およびEID 25

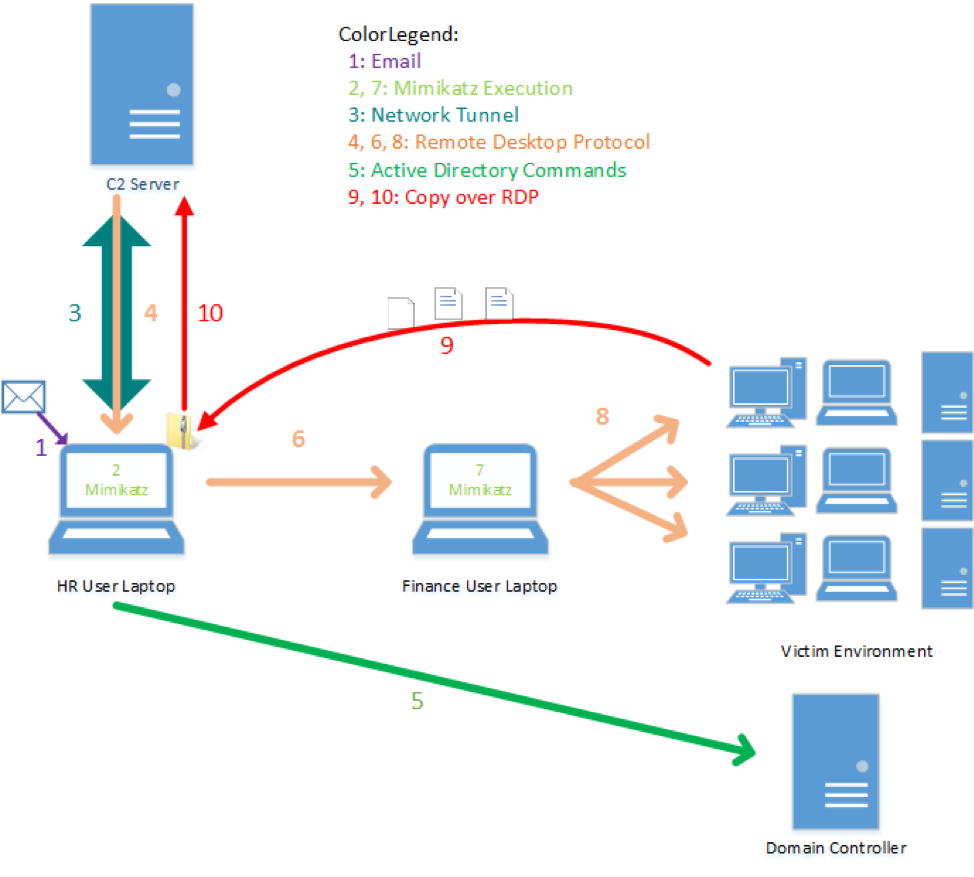

- 一般に「%systemroot%WindowsSystem32winevtLogsSecurity.evtx」にある「セキュリティ」ログ内のタイプ 10 ログオンのEID 4624エントリ

図 2 に示す EID 21 エントリは、対話型のローカルまたはリモート ログオン イベントが正常に発生したときに、宛先システムに作成されます。

図 3 に示す EID 25 エントリは、適切なユーザー ログアウトによって終了されなかった RDP セッションを以前に確立したシステムから再接続された宛先システムで作成されます。たとえば、RDP ウィンドウを閉じると ( EID 24が生成されます)、スタート メニューからログオフする ( EID 23が生成されます)。

EID 4624 エントリは、任意の種類のログオンが発生したときに、宛先システムで作成されます。 RDP 認証の証拠として、図 4 に示すログオン タイプ 10 の EID 4624 エントリに注目します。これは RDP 認証に対応します。

これらのイベント ログ エントリは、あるシステムから別のシステムへの RDP 認証が成功した証拠を提供します。ほとんどのセキュリティ チームがこのイベント ログ データを収集するには、セキュリティ情報およびイベント管理 (SIEM) プラットフォームなどの集約プラットフォームにログを転送するか、FireEye の Endpoint Security (HX) などのフォレンジック取得ユーティリティを使用してログを収集する必要があります。アプライアンス。抽出したら、周波数分析のためにデータを処理して積み重ねる必要があります。この投稿の範囲は、一意のユーザー アカウント、ソース システム、および宛先システムに基づいてメトリックを生成することです。

EID 21 と EID 25 の両方で、ユーザー アカウントとソース システムはイベント ログ文字列にキャプチャされますが、宛先システムはイベントを記録したシステムです。ログに記録される「送信元ネットワーク アドレス」は、ホスト名または IP アドレスのいずれかであることに注意してください。データ プロセッサは、動的ホスト構成プロトコル (DHCP) リースを念頭に置きながら、IP アドレスとホスト名を一緒にマッピングすることでメリットが得られる場合があります。どのシステムが特定のユーザー アカウントまたはビジネス ユニットに関連付けられているかを理解することは、処理結果の分析に非常に役立ちます。組織がこの情報を追跡していない場合は、自動相関のために資産管理データベース内でこのドキュメントを作成またはキャプチャするように要求する必要があります。

不整合の特定

イベント ログの分析を通じて環境全体で RDP アクティビティのベースラインが設定されると、セキュリティ アナリストは、ビジネス要件や正規化されたパターンから逸脱した RDP アクティビティの特定を開始できます。正当な RDP アクティビティと異常な RDP アクティビティを区別するには時間がかかる場合があることに注意してください。

DHCP ログは、IP アドレスをホスト名にマッピングする際に役立つだけでなく、システムとユーザー アカウントを特定のビジネス ユニットに関連付けるドキュメントも、観察された RDP アクティビティを確認し、疑わしいまたは無害な動作を関連付けるのに役立ちます。予想されるビジネス プラクティスと矛盾する RDP アクティビティはすべて調査する必要があります。さらに、無害であると確認された RDP ログオンは、将来の調査のためにベースラインに記録する必要があります。

指標の活用

SIEM 相関技術を使用することで、アナリストは RDP アクティビティをアカウント、ソース システム、および宛先システムごとに積み重ねて、次のメトリック関連要素の数/数を特定できます。これにより、ネットワーク内の RDP アクティビティに対するセキュリティ スタッフの理解が深まります。

- ユーザー アカウントごとのソース システム

- ユーザー アカウントごとの宛先システム

- 各ソース システムから宛先システムへのパスごとのユーザー アカウント

- ソース システムごとのユーザー アカウント

- 各宛先システムごとのユーザー アカウント

- ユーザー アカウントごとのソース システムから宛先システムへのパス

- ユーザー アカウントあたりの合計 RDP ログオン数

- ソース システムごとの合計 RDP ログオン数

- 宛先システムごとの合計 RDP ログオン

- 各ソース システムの宛先システム

- 各宛先システムのソース・システム

このメトリックのリストは網羅的なものではなく、必要に応じてタイムスタンプ メタデータを含めることで拡張できます。

推奨事項

RDP アクティビティのベースラインを設定しても、この手法を利用していない脅威アクターや、正当なユーザー アクティビティに紛れ込むために追加の手順を実行している脅威アクターを簡単に特定することはできませんが、アナリストが特定の環境で通常の動作がどのように見えるかをよりよく理解するのに継続的に役立ちます。不正な活動の異常または潜在的な兆候を特定します。

次の推奨事項は、RDP ベースライン作成の効果を最大化すると同時に、環境内の悪意のあるアクターが RDP を利用する機会を減らすのに役立ちます。

- エンド ユーザーのワークステーションとラップトップ、およびリモート接続にサービスが必要ないシステムでリモート デスクトップ サービスを無効にします。

- RDP を使用した接続が必要な場合は、ホストとネットワーク ベースの制御を組み合わせて実装し、エンドポイントへのリモート接続のために特定のジャンプ ボックスと集中管理サーバーから RDP 接続を開始する必要があることを強制します。

- インバウンド RDP 接続を明示的に拒否するホストベースのファイアウォール ルールは、特に組織の管理されたインフラストラクチャの外部の場所でシステムを利用する可能性があるリモート ユーザーに対して、強化された保護を提供します。ホストベースのファイアウォール ルールを使用して、次のことを行います。

- デフォルトでインバウンド RDP 接続を拒否します。

- 必要に応じて、許可されたジャンプ ボックスに関連する IP アドレスからのインバウンド RDP のみを明示的に許可します。

- 標準ユーザーが RDP を使用してエンドポイントに接続できないようにするには、「リモート デスクトップ サービス経由のログオンを拒否する」セキュリティ設定を採用します。

- 理想的には、この設定では、エンドポイントの特権アカウント (ドメイン管理者、サービス アカウントなど) の RDP アクセスも拒否する必要があります。これらのタイプのアカウントは、環境内の機密システムに横方向に移動するために攻撃者によって一般的に利用されるためです。

- 次の方法で、ローカル アカウントを使用した RDP の使用を防止します。

- KB2871997をインストールし、SID「S-1-5-114: NT AUTHORITYLocal account and member of Administrators group」をエンドポイントの「リモート デスクトップ サービス経由のログオンを拒否する」セキュリティ設定に追加します。これは、グループ ポリシーを使用して実現できます。

- Microsoft LAPSなどのソリューションを使用して、エンドポイントのビルトイン ローカル管理者アカウントのパスワードをランダム化します。

- 「TerminalServices LocalSessionManager Operational」イベント ログ内の EID 21、EID 23、EID 24、および EID 25 がキャプチャされ、SIEM またはログ アグリゲータに転送されていることを確認します。

- 「セキュリティ」イベント ログ内の EID 4624 がキャプチャされ、SIEM またはログ アグリゲーターに転送されていることを確認します。

- 「TerminalServices LocalSessionManager Operational」とイベント ログの最大サイズを少なくとも 500 MB に増やします。これは、グループ ポリシー設定 (GPP) を使用して、レジストリ キー「HKLMSOFTWAREMicrosoftWindowsCurrentVersionWINEVTChannelsMicrosoft-Windows-TerminalServices-LocalSessionManager/Operational」内の「MaxSize」レジストリ値を変更することで実現できます。エンドポイント。

- 「セキュリティ」イベント ログの最大サイズを少なくとも 1 GB に増やします。

- 「Security」および「TerminalServices LocalSessionManager Operational」イベント ログがクリアされている証拠を監視します ( EID 1102 )。

- ユーザー アカウントとホスト名をビジネス ユニットにマッピングするドキュメントを作成し、定期的に更新します。

- ログオン イベント時にソース システムの IP アドレスとホスト名を関連付けるために、DHCP ログがアーカイブされ、簡単にアクセスできるようにします。

参照: https://www.mandiant.com/resources/blog/ Establishing-baseline-remote-desktop-protocol

Comments