インターネット上に公開されている Ivanti Connect Secure および Poly Secure ゲートウェイ約 16,500 台に、今週初めにベンダーが対処したリモートコード実行(RCE)の脆弱性が存在する可能性がある。

この欠陥は、CVE-2024-21894として追跡されており、Ivanti Connect Secure 9.x および 22.x の IPSec コンポーネントにおける高重度のヒープオーバーフローであり、認証されていないユーザが特別に細工したリクエストを送信することにより、サービス拒否 (DoS) を引き起こしたり、RCE を達成したりできる可能性があります。

公開された2024年4月3日、インターネット検索エンジン「Shodan」は、インターネット上に公開されたインスタンスを29,000件表示し、脅威監視サービス「Shadowserver」は、約18,000件を確認したと報告した。

当時、Ivanti社は、同社の顧客でアクティブな悪用の兆候は見られなかったが、システム管理者にできるだけ早くアップデートを適用するよう促したと述べた。

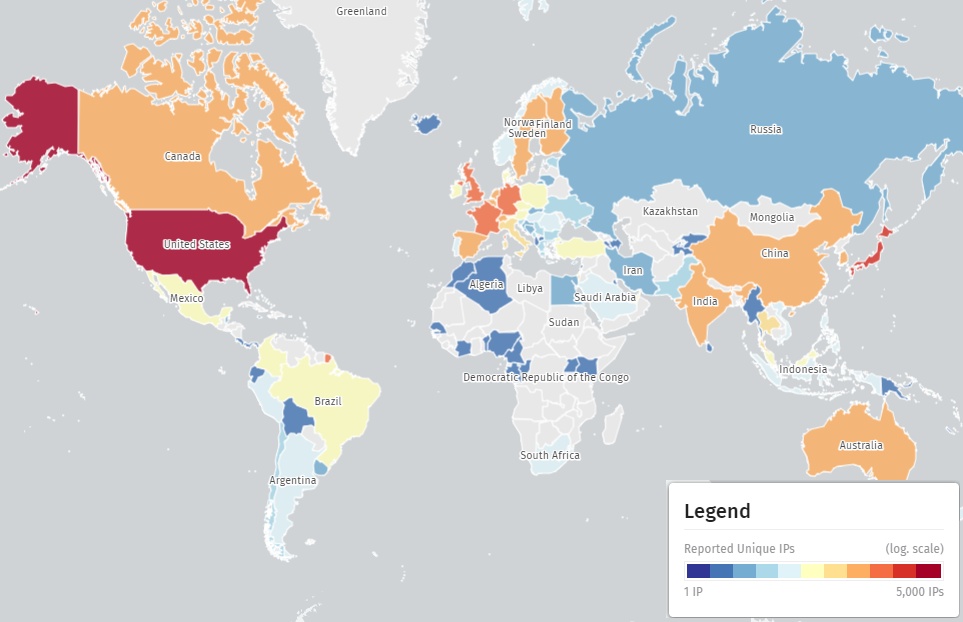

その2日後、ShadowserverはCVE-2024-21894をスキャン機能に追加し、約16,500のインスタンスがRCEの欠陥に対して脆弱であると報告した。

これらのインスタンスのほとんど(4,700)は米国にあり、日本(2,000)、英国(1,000)、ドイツ(900)、フランス(900)、中国(500)、オランダ(500)、スペイン(500)、カナダ(330)、インド(330)、スウェーデン(320)もかなりのレベルで暴露されている。

Ivanti製品の高リスクの脆弱性は、しばしば世界中の組織の侵害のポイントとして機能する。

今年に入り、国家を標的にした脅威行為者がIvanti製品の複数の欠陥、すなわちCVE-2023-46805、CVE-2024-21887、CVE-2024-22024、およびCVE-2024-21893を利用していたことが明らかになりました。

この活動に続いて、複数のハッキング・グループが広範な悪用を悪用し、カスタム・ウェブ・シェルをバックドア・デバイスに展開した。

Mandiantが本日発表したレポートでは、Ivantiのエンドポイントを標的とした最近話題となったバグを悪用したケースを深く掘り下げ、5つの異なる活動クラスターに属する中国のハッカーと、これらの攻撃で使用された「SPAWN」と名付けられたマルウェア・ファミリーに焦点を当てています。

CVE-2024-21894に対する利用可能な緩和策および修正プログラムを適用していないシステム管理者は、このナレッジベースの記事にあるベンダーの指示に従ってください。

Comments