2021 年 7 月 14 日、国立標準技術研究所2 (NIST) の国立サイバーセキュリティ センター オブ エクセレンス1 (NCCoE) は仮想ワークショップ3を主催し、ランサムウェアを防止および回復するための実際的なアプローチについて、政府および業界の専門家からフィードバックを求めました。およびその他の破壊的なサイバー攻撃。 NIST へのフィードバックを書き上げた後、この視点をより広く共有して、(非常に収益性の高い) ランサムウェア攻撃の増加傾向から組織をより適切に保護するのに役立つことに気付きました。ランサムウェアと恐喝攻撃は依然として急速に進化していますが、ランサムウェア攻撃に関する一般的な誤解に光を当て、学んだいくつかの重要な教訓を共有したいと思います.

攻撃用語と範囲の明確化

ランサムウェア攻撃に関する一般的な誤解の 1 つは、ランサムウェアのみが関与するものであり、「システムとデータを取り戻すために支払ってください」というものですが、これらの攻撃は実際には一般的な恐喝攻撃に進化しています。身代金は依然として主要な収益化の手段ですが、攻撃者は機密データ (あなたとあなたの顧客) を盗み、それをダーク Web やインターネット上で開示または販売すると脅迫しています (多くの場合、後の恐喝の試みや将来の攻撃のために保持している間)。

また、ランサムウェアは、2013 年に初めて確認された、一度に 1 台のコンピューターにのみ影響を与える基本的なクリプトロッカー スタイルの攻撃 (コモディティ モデルとも呼ばれます) に限定されているという認識が広まっています。今日の攻撃者はこれをはるかに超えて進化しており、ツールキットと洗練されたアフィリエイト ビジネス モデルを使用して、人間のオペレーターが組織全体を標的にし、管理者の資格情報を故意に盗み、標的の組織に対するビジネス上の損害の脅威を最大化することができます。ランサムウェア オペレーターは、他の攻撃グループから組織へのログイン資格情報を購入することが多く、優先度の低いマルウェア感染のように見えるものを、重大なビジネス リスクに急速に変えます。

シンプルで優先順位の高いガイダンス

また、多くの組織、特にスタッフと経験が限られている小規模な事業をどこから始めればよいのか、いまだに苦労していることもわかりました。すべての組織は、単純明快な取り組みの優先順位付け (3 つのステップ) から始める必要があると考えており、各優先順位が重要である理由とともに、これを公開しています。

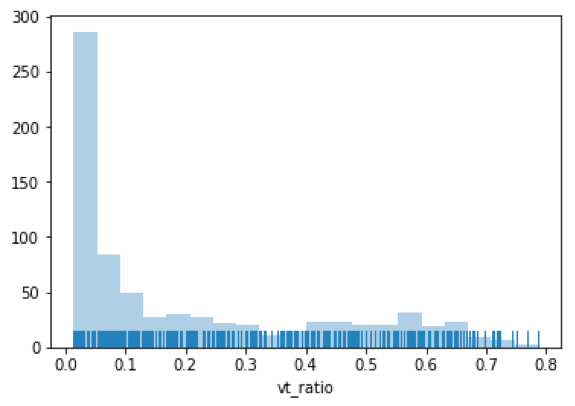

図 1: 推奨される軽減策の優先順位付け。

詳細な指示を作成する

Microsoft は、多くの組織が次のレベルの計画プロセスに苦労していることも発見しました。その結果、これらの手順をできるだけ明確かつ簡単に実行できるようにガイダンスを作成しました。マイクロソフトは、国家のサイバーセキュリティの改善に関する大統領令 (EO) 14028をサポートするゼロ トラストの取り組みなど、いくつかの取り組みで NIST NCCoE と既に協力しています。組織が利用できるツールやテクノロジを使用して明確なガイダンスを提供することにより、ランサムウェア関連の追加作業の機会を歓迎します。

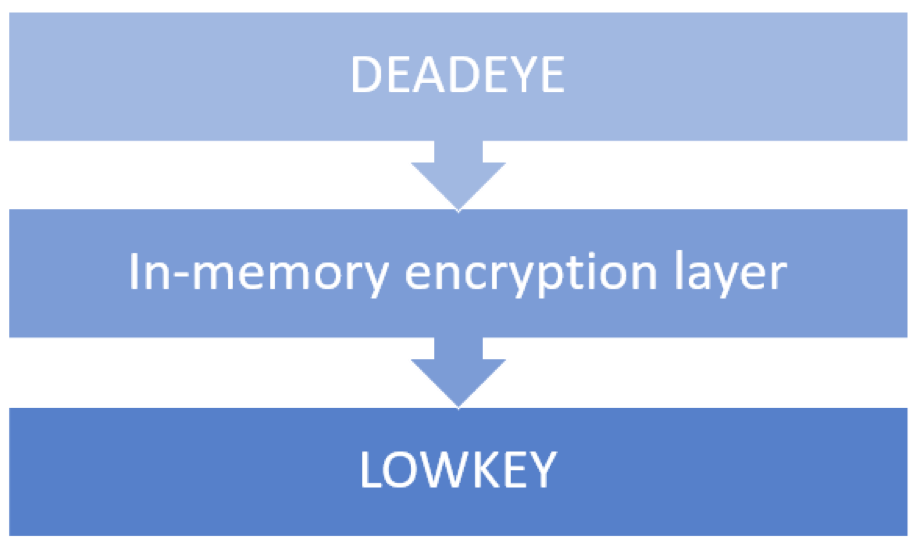

図 2: Microsoft の人間が操作するランサムウェアページからの安全なバックアップ手順。

Microsoft が推奨する緩和策の優先順位

ランサムウェア攻撃の経験に基づいて、優先順位付けは次の 3 つのステップに焦点を当てる必要があることがわかりました: 準備、制限、および防止。ほとんどの人は単純に攻撃を防ぎ、先に進みたいと考えているため、これは直感に反するように思えるかもしれません。しかし、残念なことに、私たちは侵害 (重要なゼロ トラスト原則) を想定し、最初に最大の被害を確実に軽減することに集中する必要があります。ランサムウェアによる最悪のシナリオが発生する可能性が高いため、この優先順位付けは非常に重要です。受け入れるのは楽しい真実ではありませんが、私たちは、私たちが活動する複雑な現実世界の環境を制御する方法を見つけることに長けた、創造的で意欲的な人間の攻撃者に直面しています.その現実に対して、最悪の事態に備えて、攻撃者が目的を達成する能力を封じ込めて防止するためのフレームワークを確立することが重要です。

これらの優先順位によって最初に何をすべきかが決まりますが、組織にはできるだけ多くのステップを並行して実行することをお勧めします (可能な場合はいつでもステップ 3 から迅速な勝利を引き出すことを含む)。

ステップ 1. 復旧計画の準備: 料金を支払わずに復旧する

- 何を:最悪のシナリオを計画し、それが組織のあらゆるレベルで発生することを想定します。

- 理由:これは組織に役立ちます。

- 最悪のシナリオの損害を制限する:バックアップからすべてのシステムを復元することは、ビジネスにとって大きな混乱を招きますが、キーを取得するために料金を支払った後に、攻撃者が提供する低品質の復号化ツールを使用して復元を試みるよりも効率的です。覚えておいてください:支払いは不確実な道です。攻撃者のキーがすべてのファイルで機能する、ツールが効果的に機能する、またはプロのツールキットを使用するアマチュアである可能性がある攻撃者が善意で行動するという保証はありません。

- 攻撃者の金銭的利益を制限する:組織が支払いをせずに事業運営を回復できる場合、攻撃は事実上失敗し、攻撃者の投資に対する利益はゼロになります。これにより、彼らが将来あなたの組織を再び標的にする可能性が低くなります (そして、他の組織を攻撃するための資金を奪うことができます)。覚えておいてください:攻撃者は、データの開示や盗まれたデータの悪用/販売を通じて組織を強要しようとする可能性がありますが、データやシステムにアクセスする唯一の手段を所有する場合よりも影響力が少なくなります。

- どのように:組織は、次のことを保証する必要があります。

- リスクを登録します。可能性が高く影響の大きいシナリオとして、ランサムウェアをリスク レジスタに追加します。エンタープライズ リスク管理 (ERM) 評価サイクルを介して軽減ステータスを追跡します。

- 重要なビジネス資産を定義してバックアップします。 Microsoft Active Directoryなどの重要な依存関係の正しいバックアップを含め、定期的なスケジュールで重要な資産を自動的にバックアップします。

- バックアップを保護します。意図的な消去と暗号化から保護するには、オンライン バックアップを変更または消去する前に、オフライン ストレージ、不変ストレージ、帯域外手順 ( 多要素認証または PIN) を使用します。

- 「ゼロからの回復」シナリオをテストします。 ビジネス継続性とディザスター リカバリー(BC/DR) により、重要なビジネス オペレーションを機能ゼロ (すべてのシステム ダウン) から迅速にオンラインにできるようにします。アウトオブバンドの従業員と顧客とのコミュニケーションを含む、チーム間のプロセスと技術手順を検証するための演習を実施します (すべての電子メールとチャットがダウンしていると仮定します)。重要:復旧手順文書、構成管理データベース (CMDB)、ネットワーク図、 SolarWinds インスタンスなど、復旧に必要なサポート文書とシステムを保護 (または印刷) してください。攻撃者は定期的にこれらのドキュメントを破壊します。

- オンプレミスでの露出を減らします。自動バックアップとセルフサービス ロールバックを使用して、データをクラウド サービスに移動します。

ステップ 2. 被害の範囲を限定する: 特権ロールを保護する (IT 管理者から開始)

- 内容:ビジネス クリティカルなシステムを制御する IT 管理者やその他の役割など、特権アカウントに対して強力な制御 (防止、検出、対応) を確保します。

- 理由:これにより、攻撃者がリソースを盗んで暗号化するための完全なアクセス権を取得するのが遅くなるか、ブロックされます。リソースへのショートカットとして IT 管理者アカウントを使用する攻撃者の能力を奪うことで、攻撃者がビジネスに影響を与えて支払いを要求するのに十分なリソースを制御することに成功する可能性が大幅に低下します。

- 方法:特権アカウントの高度なセキュリティを有効にします。これらのロールに関連するインシデントを厳重に保護し、綿密に監視し、迅速に対応します。次の Microsoft の推奨手順を参照してください。

- エンド ツー エンドのセッション セキュリティをカバーします (管理者の多要素認証を含む)。

- ID システムを保護および監視します。

- 横トラバーサルを軽減します。

- 迅速な脅威対応を促進します。

ステップ 3. 入りにくくする: リスクを段階的に取り除く

- 内容:ランサムウェア攻撃者が環境に侵入するのを防ぎ、インシデントに迅速に対応して、攻撃者がデータを盗んで暗号化する前にアクセスを排除します。

- 理由:これにより、攻撃者はより早く、より頻繁に失敗し、利益を損なうことになります。予防は望ましい結果ですが、複雑なマルチプラットフォーム、マルチクラウド資産、および分散された IT 責任を持つ現実世界の組織全体で 100% の予防と迅速な対応を達成することは不可能な場合があります。

- 方法:セキュリティ制御を強化して侵入を防ぎ、攻撃者を迅速に検出して排除する迅速な勝利を特定して実行すると同時に、安全を維持するのに役立つ持続的なプログラムを実装します。マイクロソフトは、 ゼロ トラスト戦略で概説されている原則に従うことをお勧めします。ランサムウェアに対して、組織は以下を優先する必要があります。

- 攻撃面を減らし、資産内の資産の脆弱性管理に重点を置くことで、セキュリティの衛生状態を改善します。

- デジタル資産の保護、検出、対応制御を実装し、アクティブな脅威に対応しながら、攻撃者の活動を可視化して警告を発します。

お持ち帰り

ランサムウェアの脅威に対抗するには、攻撃が発生する可能性が高い場合に、データまたはインフラストラクチャーを問わず、高価値の資産を特定して保護し、復旧できるようにしておくことが重要です。これには、組織のトップ レベル (取締役会など) から賛同を得て、IT とセキュリティの利害関係者が協力して微妙な質問をするなど、継続的な取り組みが必要です。たとえば、混乱する可能性があるビジネスの重要な部分は何ですか?これらのビジネス セグメント (ファイル、システム、データベース) に対応するデジタル資産はどれですか?これらの資産をどのように保護できますか?このプロセスは難しいかもしれませんが、上記で推奨されている手順を使用して、影響力のある変更を行うように組織を設定するのに役立ちます。

詳細については、ランサムウェアや恐喝から迅速に保護する方法に関するページをご覧ください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

2国立標準技術研究所、米国商務省。

3ランサムウェアおよびその他の破壊的なサイバー イベントの防止と復旧に関する仮想ワークショップ、National Cybersecurity Center of Excellence、2021 年 7 月 14 日。

Comments