脅威アクターは、CVE-2023-3519 として追跡される重大度のリモート コード実行を悪用する大規模なキャンペーンで、2,000 千台近くの Citrix NetScaler サーバーを侵害しました。

研究者らによると、管理者がこの脆弱性に対するパッチをインストールする前に1,200台以上のサーバーがバックドアに設置され、悪用成功の兆候がチェックされていなかったため、引き続き侵害され続けているという。

RCE が悪用され、脆弱なサーバー全体の 6% がハッキングされる

サイバーセキュリティ企業 Fox-IT (NCC グループの一部) とオランダ脆弱性開示研究所 (DIVD) のセキュリティ研究者は、CVE-2023-3519 の脆弱性を持つ Citrix Netscaler サーバーに Web シェルを仕掛ける大規模なキャンペーンを発見しました。

この脆弱性は 7 月 18 日にパッチを受けましたが、ハッカーは認証なしでコードを実行するゼロデイとしてこの脆弱性を悪用し始めました。

7 月 21 日、サイバーセキュリティ・インフラセキュリティ庁 (CISA) は、この脆弱性が悪用されて米国の重要インフラ組織に侵入されたと警告しました。

今月初め、非営利団体の The Shadowserver Foundation は、ハッカーが640 以上の Citrix NetScaler サーバーに感染し、リモート アクセスと永続化のための Web シェルを埋め込んだことを発見しました。

過去 2 か月にわたって、Fox-IT は CVE-2023-3519 の悪用に関連する複数のインシデントに対応し、いくつかの Web シェルで侵害されたサーバーを発見しました。

Fox-IT と DIVD は、バックドアの詳細を使用して、Web シェルがインストールされているデバイスをインターネットでスキャンすることができました。管理者は、ユーザーエージェントのCitrix HTTP Accessログをチェックすることでスキャンを認識できます:DIVD-2023-00033。

当初、スキャンでは脆弱なシステムのみが対象とされていましたが、後に CVE-2023-3519 に対応するアップデートを受信した Citrix インスタンスにも範囲が拡大されました。

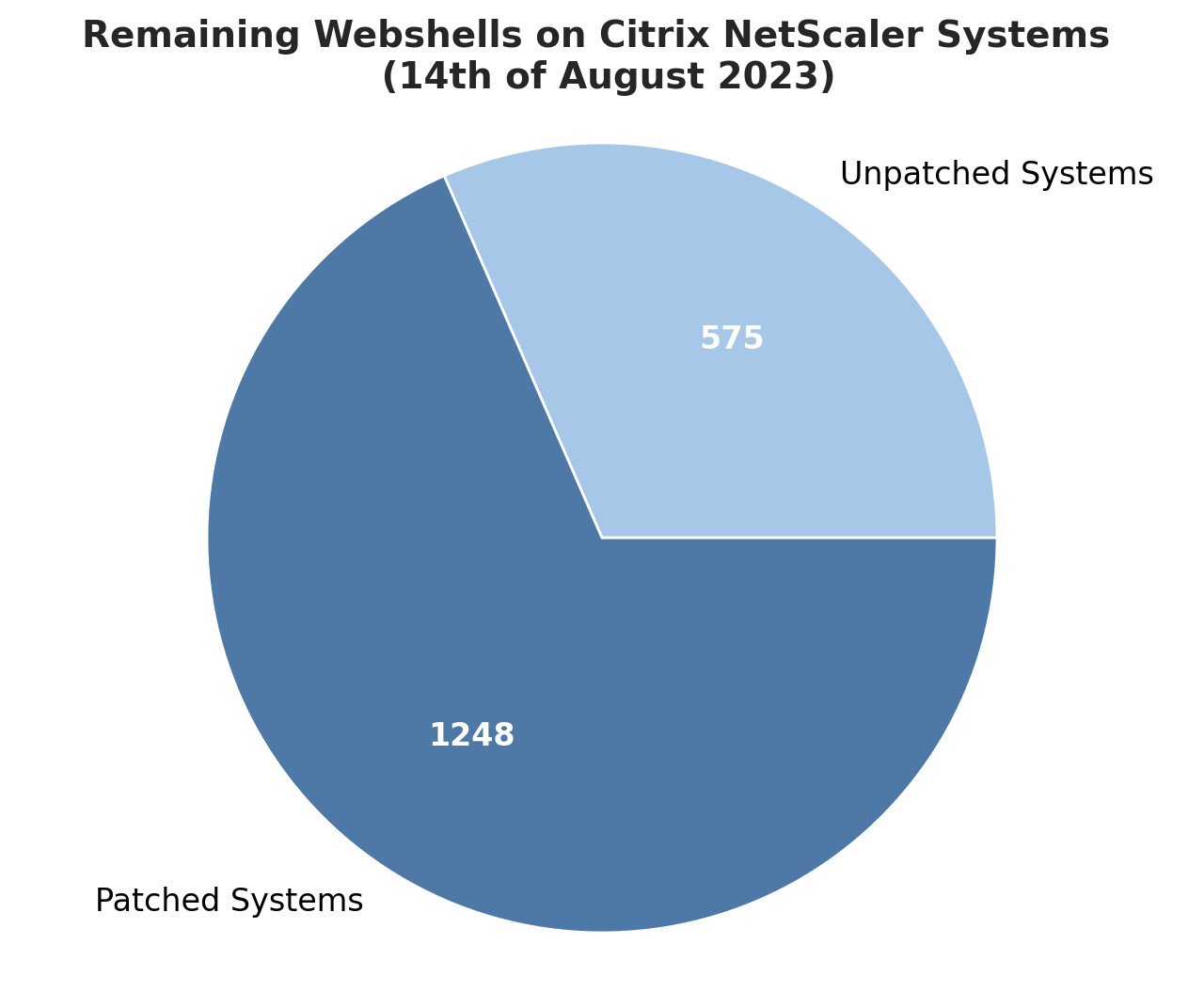

これにより、Fox-IT がインシデント対応活動中に発見したのと同じ Web シェルでバックドアされた 1,952 台の NetScaler サーバーが明らかになり、攻撃者が自動化された方法を使用して大規模に脆弱性を悪用したことがわかりました。

出典: Fox-IT

より大きな文脈で見ると、1,952 台のバックドアサーバーは、キャンペーンがアクティブだったときにグローバルレベルで CVE-2023-3519 に対して脆弱だった 31,127 台の Citrix NetScaler インスタンスの 6% 以上に相当します。

出典: Fox-IT

8 月 10 日、Fox-IT と DIVD は、ネットワーク上の NetScaler インスタンスの侵害について、直接または各国の CERT を通じて組織に連絡を開始しました。

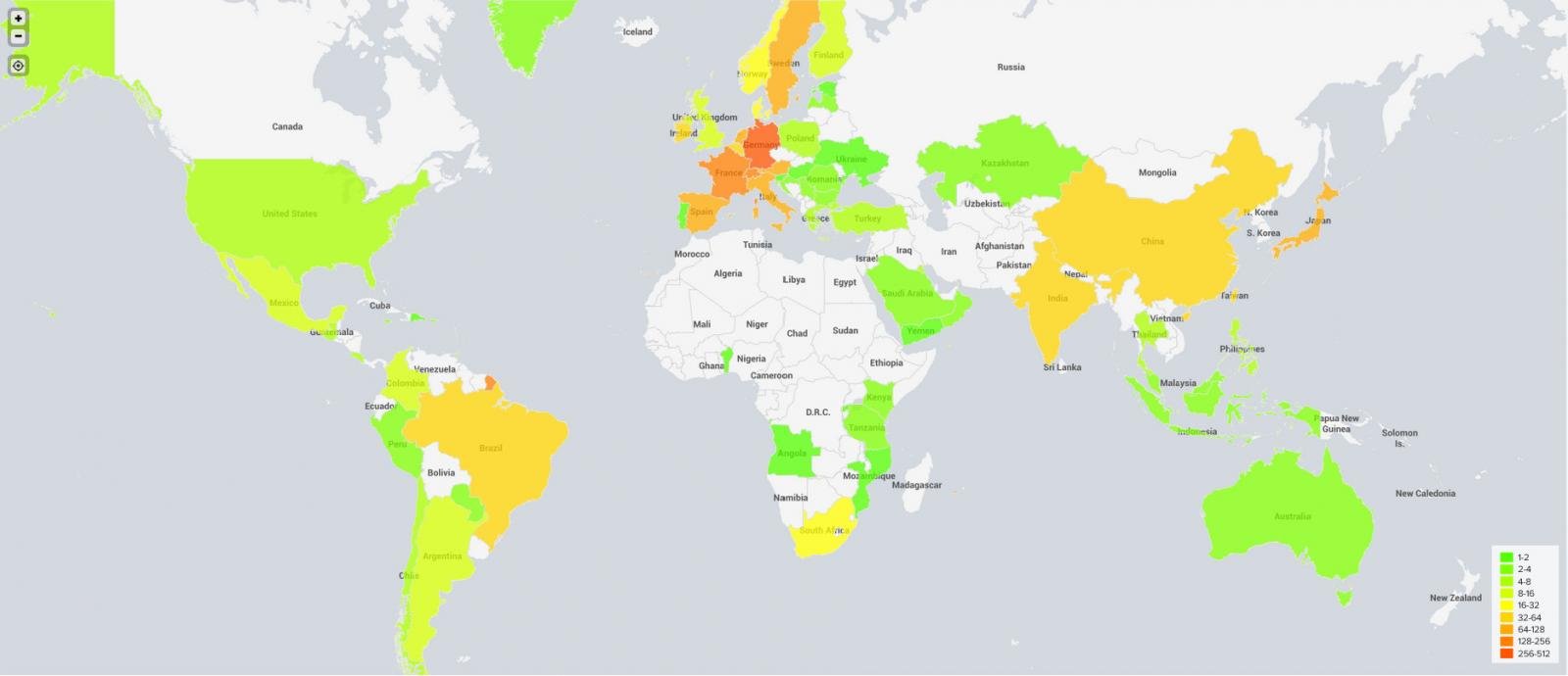

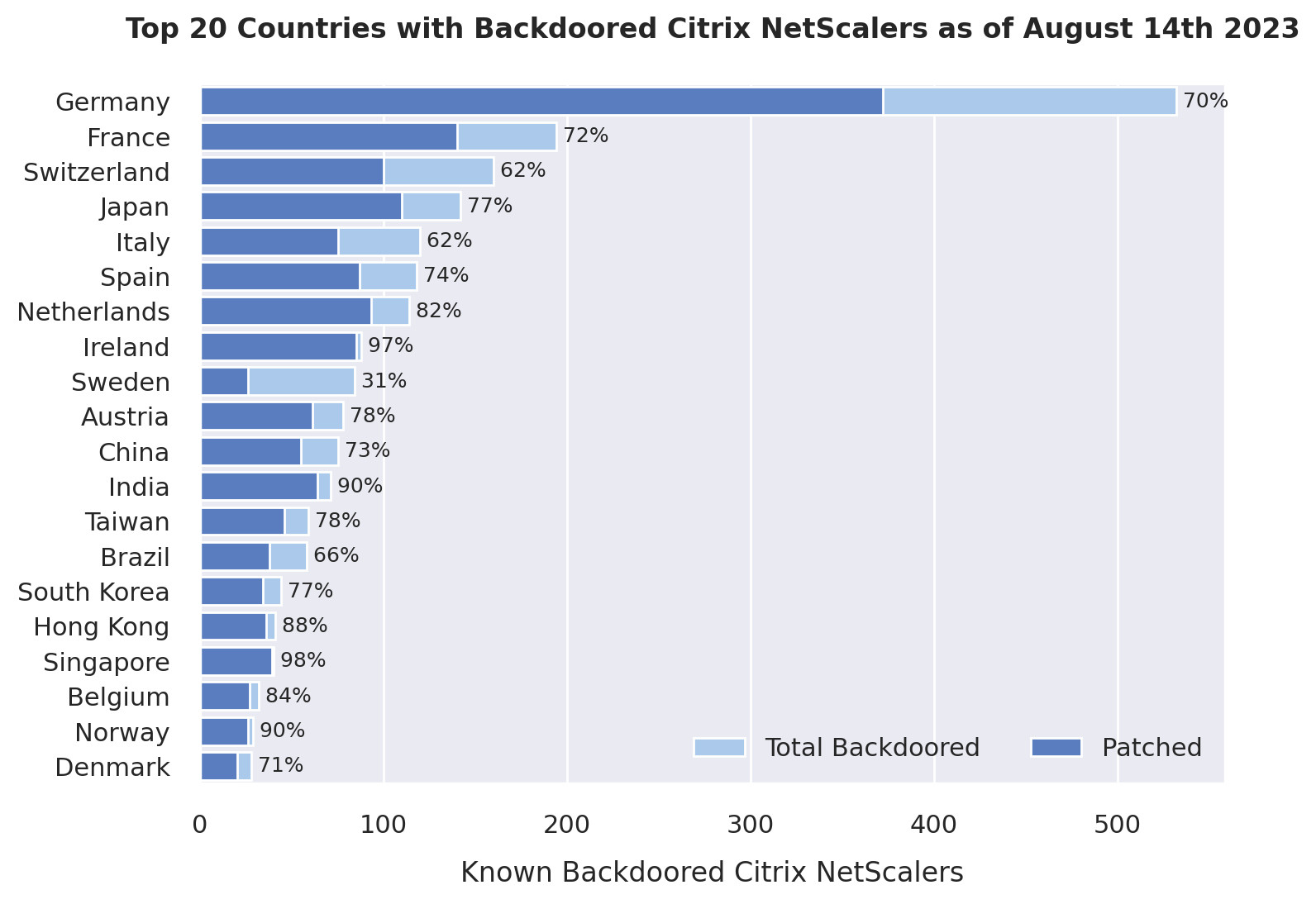

昨日、Citrix NetScaler サーバーの侵害が最も多かったサーバーは、パッチが適用されている場合とされていない場合の両方でドイツで、次にフランス、スイスでした。

出典: Fox-IT

Fox-IT は、ヨーロッパが最も影響を受けていると述べ、影響を受けた上位 10 か国のうち、世界の異なる地域にあるのは 2 か国だけであることを強調しています。

研究者らが観察したもう 1 つの詳細は、7 月 21 日時点でカナダ、ロシア、米国には数千台の脆弱な NetScaler サーバーが存在していましたが、それらのサーバーのほとんどで侵害された Web シェルが発見されていなかったことです。

Fox-IT によれば、影響を受ける Citrix NetScaler サーバーの数は減少しているものの、侵害されたインスタンスは依然として多数存在します。

研究者らは、パッチを適用した NetScaler サーバーにもバックドアが存在する可能性があると警告し、管理者がシステムで基本的なトリアージを実行することを推奨しています。

彼らは、 Dissectフォレンジックおよびインシデント対応ツールキットを使用するPython スクリプトを提供します。

Mandiant は、CVE-2023-3519 を悪用した攻撃に関連する侵害の痕跡を探すスキャナーもリリースしました。ただし研究者らは、「スクリプトが実行されるたびに特定の検索が NetScaler ログに書き込まれる」ため、この bash スクリプトを 2 回実行すると誤検知が発生すると警告しています。

Comments