Abyss Locker オペレーションは、企業への攻撃で VMware の ESXi 仮想マシン プラットフォームをターゲットにする Linux 暗号化プログラムを開発した最新のものです。

企業がリソース管理、パフォーマンス、災害復旧を改善するために個々のサーバーから仮想マシンに移行するにつれて、ランサムウェアギャングはプラットフォームをターゲットにした暗号化プログラムを作成します。

VMware ESXi は最も人気のある仮想マシン プラットフォームの 1 つであるため、ほぼすべてのランサムウェア ギャングが、デバイス上のすべての仮想サーバーを暗号化する Linux 暗号化ツールをリリースし始めています。

Linux ランサムウェア暗号化機能を利用する他のランサムウェア操作には、 Akira 、 Royal 、 Black Basta 、 LockBit 、 BlackMatter 、 AvosLocker 、 REvil 、 HelloKitty 、 RansomEXX 、およびHive などがあります。

アビスロッカー

Abyss Locker は、 2023 年 3 月に開始されたと考えられている比較的新しいランサムウェア オペレーションであり、企業を攻撃の対象とし始めました。

他のランサムウェア活動と同様に、Abyss Locker の脅威アクターは企業ネットワークに侵入し、二重恐喝のためにデータを盗み、ネットワーク上のデバイスを暗号化します。

盗まれたデータは、身代金が支払われない場合にはファイルを漏洩すると脅迫して利用されます。盗まれたファイルを漏洩するために、攻撃者は「Abyss-data」という名前の Tor データ漏洩サイトを作成し、現在 14 人の被害者をリストしています。

ソース:

攻撃者は、ある企業からは 35 GB、別の企業では最大 700 GB のデータを盗んだと主張しています。

VMware ESXi サーバーをターゲットにする

今週、セキュリティ研究者MalwareHunterTeam は、 Abyss Locker 操作用の Linux ELF 暗号化装置を発見し、分析のために共有しました。

実行可能ファイル内の文字列を確認すると、暗号化プログラムが特に VMware ESXi サーバーをターゲットにしていることがわかります。

以下のコマンドからわかるように、暗号化プログラムは「esxcli」コマンドライン VMware ESXi 管理ツールを利用して、最初に利用可能なすべての仮想マシンを一覧表示してから、それらを終了します。

esxcli vm process list esxcli vm process kill -t=soft -w=%d esxcli vm process kill -t=hard -w=%d esxcli vm process kill -t=force -w=%d仮想マシンをシャットダウンするとき、Abyss Locker は「vm process kill」コマンドと、ソフト、ハード、または強制オプションのいずれかを使用します。

ソフトオプションは正常なシャットダウンを実行し、ハードオプションは VM を直ちに終了し、強制は最後の手段として使用されます。

エンクリプターはすべての仮想マシンを終了し、拡張子 .vmdk (仮想ディスク)、.vmsd (メタデータ)、および .vmsn (スナップショット) を持つすべてのファイルを暗号化することで、関連付けられた仮想ディスク、スナップショット、およびメタデータが適切に暗号化されるようにします。

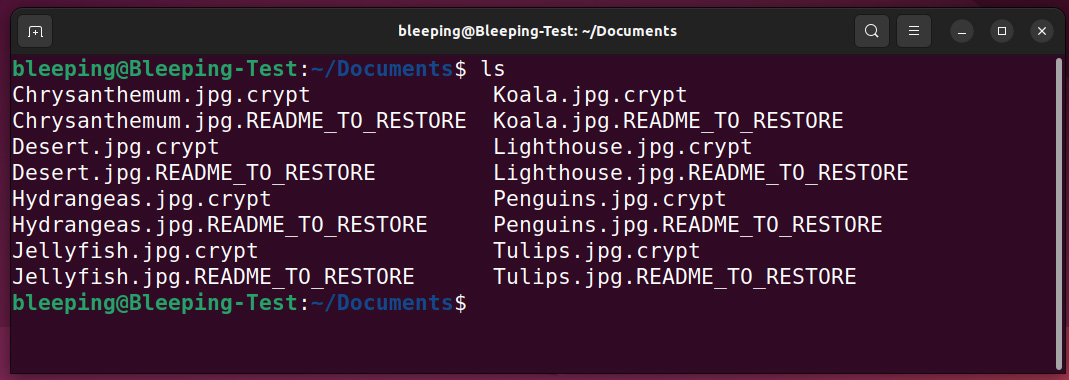

以下に示すように、ランサムウェアは仮想マシンをターゲットにするだけでなく、デバイス上の他のすべてのファイルも暗号化し、ファイル名に.crypt拡張子を追加します。

ソース:

ファイルごとに、暗号化プログラムは、身代金メモとして機能する.README_TO_RESTORE拡張子を持つファイルも作成します。

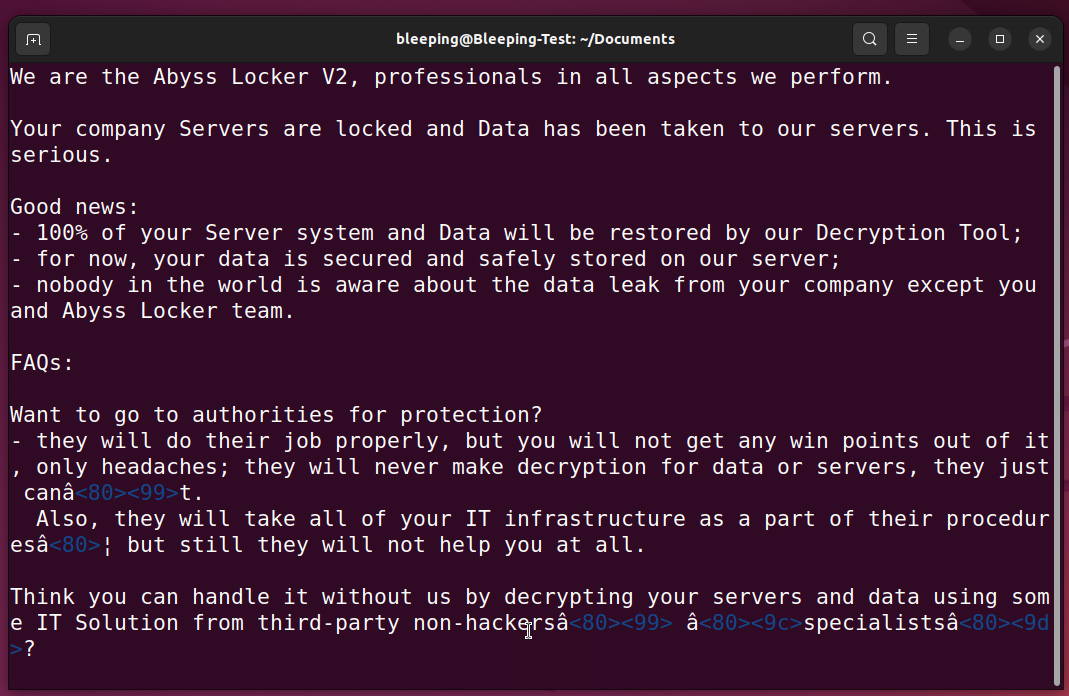

この身代金メモには、ファイルに何が起こったのかに関する情報と、脅威アクターの Tor 交渉サイトへの一意のリンクが含まれています。このサイトは必要最低限の機能を備えており、ランサムウェア ギャングとの交渉に使用できるチャット パネルがあるだけです。

ソース:

ランサムウェアの専門家マイケル・ガレスピー氏は、Abyss Locker Linux暗号化ツールはハローキティをベースにしており、代わりにChaCha暗号化を使用していると述べた。

ただし、これが HelloKitty オペレーションのリブランドなのか、それともVice Society で確認されたように、別のランサムウェア オペレーションが暗号化プログラムのソース コードにアクセスしたのかは不明です。

残念なことに、HelloKitty は歴史的に安全なランサムウェアであり、無料でファイルを回復することを妨げてきました。

Comments