「Worok」として追跡されている脅威グループは、PNG 画像内にマルウェアを隠し、警報を発することなく被害者のマシンに情報を盗むマルウェアを感染させていることがわかりました。

これは、2022 年 9 月初旬に最初に Worok の活動を発見して報告した ESET の調査結果に基づいて作成された Avast の研究者によって確認されています。

ESET は、 Worok が中東、東南アジア、南アフリカの政府機関を含む著名な被害者を標的にしていると警告しましたが、グループの攻撃チェーンに対する可視性は限られていました。

アバストのレポートは、会社が Worok 攻撃からキャプチャした追加のアーティファクトに基づいており、PNG ファイルの性質に関する ESET の仮定を確認し、マルウェア ペイロードの種類とデータ抽出方法に関する新しい情報を追加しています。

PNG ファイルにマルウェアを隠蔽

ネットワークの侵害に使用された方法は不明のままですが、Avast は、Worok が DLL サイドローディングを使用して CLRLoader マルウェア ローダーをメモリに実行する可能性が高いと考えています。

これは、アバストの研究者が CLRLoader コードを含む 4 つの DLL を発見した、侵害されたマシンからの証拠に基づいています。

次に、CLRLoader は第 2 段階の DLL (PNGLoader) をロードします。これは、PNG ファイルに埋め込まれたバイトを抽出し、それらを使用して 2 つの実行可能ファイルをアセンブルします。

.png)

出典:アバスト

PNG でペイロードを非表示にする

ステガノグラフィーは、画像ビューアーで開いたときに正常に見える画像ファイル内にコードを隠しています。

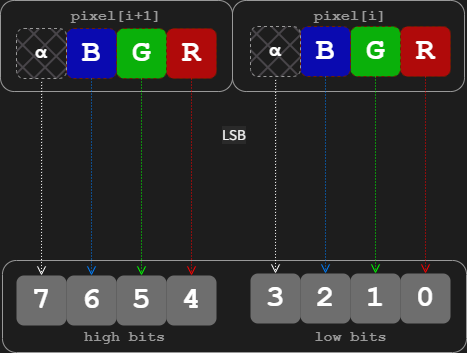

アバストは、Worok の場合、攻撃者が「最下位ビット (LSB) エンコーディング」と呼ばれる手法を使用したと述べています。これは、悪意のあるコードの小さなチャンクを画像のピクセルの重要度の低いビットに埋め込むものです。

出典:アバスト

PNGLoader によってこれらのビットから抽出された最初のペイロードは、ESET もアバストも取得できなかった PowerShell スクリプトです。

PNG ファイルに隠れている 2 番目のペイロードは、カスタム .NET C# 情報スティーラー (DropBoxControl) で、DropBox ファイル ホスティング サービスを悪用して C2 通信やファイルの流出などを行います。

2 番目のペイロードを含む PNG 画像は次のとおりです。

出典:アバスト

ドロップボックスの悪用

「DropBoxControl」マルウェアは、攻撃者が制御する DropBox アカウントを使用して、侵入先のマシンからデータやコマンドを受信したり、ファイルをアップロードしたりします。

コマンドは、マルウェアが保留中のアクションを取得するために定期的にアクセスする攻撃者の DropBox リポジトリの暗号化されたファイルに保存されます。

出典:アバスト

サポートされているコマンドは次のとおりです。

- 指定されたパラメータで「cmd /c」を実行します

- 指定されたパラメーターで実行可能ファイルを起動します

- DropBox からデバイスにデータをダウンロードする

- デバイスから DropBox にデータをアップロードする

- 被害者のシステム上のデータを削除する

- 被害者のシステム上のデータの名前を変更する

- 定義されたディレクトリからファイル情報を盗み出す

- バックドア用の新しいディレクトリを設定する

- システム情報を盗み出す

- バックドアの構成を更新する

これらの関数は、Worok がサイバースパイ グループであり、密かにデータを盗み出し、ラテラル ムーブメントを行い、感染したデバイスをスパイしていることを示しています。

アバストは、Worok 攻撃からサンプリングされたツールは実際には出回っていないため、脅威グループだけが使用している可能性が高いとコメントしています。

Comments