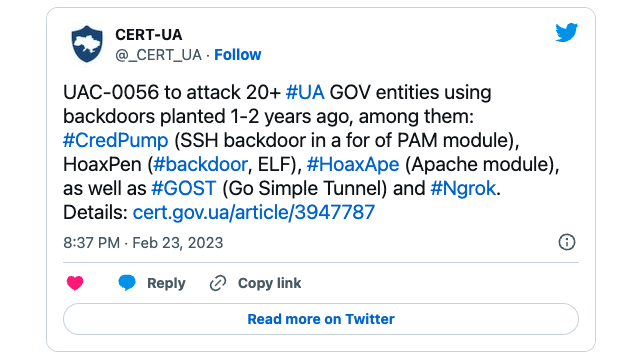

ウクライナのコンピューター緊急対応チーム (CERT-UA) は、ロシアの国家ハッカーが 2021 年 12 月に仕掛けられたバックドアを使用して、今週複数の政府 Web サイトに侵入したと述べています。

CERT-UA は、攻撃者 (UAC-0056、Ember Bear、または Lorec53 として追跡) が追加のマルウェアをインストールするために使用したハッキングされた Web サイトの 1 つで、木曜日の朝に Web シェルを発見した後、攻撃を発見しました。

CERT-UA によると、この Web シェルは 2021 年 12 月に作成され、1 年前の 2022 年 2 月に CredPump、HoaxPen、および HoaxApe バックドアを展開するために使用されました。

攻撃者はまた、攻撃の初期段階で GOST (Go Simple Tunnel) と Ngrok ツールを使用して HoaxPen バックドアを展開しました。

ウクライナのサイバーセキュリティ防衛機関であるSSSCIP は木曜日、「本日 2 月 23 日、ウクライナの中央および地方当局の多数の Web サイトで攻撃が検出され、一部の Web ページのコンテンツが変更された」と述べた。

「現在、国家サイバーセキュリティ調整センターの下にある統合対応チームの枠組みの中で、SSSCIP、ウクライナのセキュリティサービス、およびサイバー警察の専門家が協力して、サイバーインシデントを隔離して調査しています。

SSSCIP は、事件がウクライナの公的機関の運営に影響を与えるような「重要なシステム障害や混乱」を引き起こしていなかったと付け加えた。

今週のインシデントの背後にあるグループであるEmber Bear は、少なくとも 2021 年 3 月から活動しており、主にフィッシング メールを介して配信されるバックドア、 情報窃盗プログラム、および偽のランサムウェアを使用して、ウクライナのエンティティを標的にすることに重点を置いています。

ただし、そのオペレーターは、北米および西ヨーロッパの組織に対する攻撃を組織化した疑いもあります。

APT グループは、 2021 年 12 月からウクライナでフィッシング キャンペーンとネットワーク侵害の取り組みを強化しているのが発見されました。

また、グルジアの政府機関をフィッシング メールで狙っていることも発見されており、攻撃はロシアの国益との協調と連携を示しています。

先月、CERT-UA は、ロシアの国営通信社 (Ukrinform) に対する、軍事ハッキング グループ Sandworm に関連する別のサイバー攻撃を発表しました。

同じグループが、2022 年 4 月にウクライナの大規模なエネルギー プロバイダーに対して失敗した別の攻撃で CaddyWiper マルウェアを使用しました。

Comments