マイクロソフトは、北朝鮮のハッカー集団が年初以来、複数のロシア政府および国防目標を侵害していると述べた。

同社が本日公開した東アジアからの脅威に関するレポートで主張しているように、脅威アクターは、ロシアがウクライナ侵略に注力していることを利用して、侵害されたロシアのシステムから情報を収集している。

マイクロソフトのデジタル脅威分析センター所長クリント・ワッツ氏は、「複数の北朝鮮の脅威主体が最近、おそらく情報収集を目的としてロシア政府と防衛産業を標的にしており、同時に対ウクライナ戦争においてロシアに物質的な支援を提供している」と述べた。

Microsoftは、ロシアのどの組織が侵害されたかなど、これらの攻撃に関するさらなる詳細をまだ提供していないが、同社の報告書は一部の攻撃がいつ発生したかについての洞察を提供している。

レドモンドによれば、今年3月、ロシアの航空宇宙研究機関1社とロシアの外交アカウントがすべてハッキングされたという。

「2023 年 3 月に、Ruby Sleet がロシアの航空宇宙研究機関を侵害しました。さらに、3 月初旬には、Onyx Sleet (PLUTONIUM) がロシアの大学に属するデバイスを侵害しました」と Microsoft Threat Intelligence チームは述べました。

「これとは別に、Opal Sleet (OSMIUM) とされる攻撃者アカウントが、同月中にロシアの外交政府機関に属するアカウントにフィッシングメールを送信しました。」

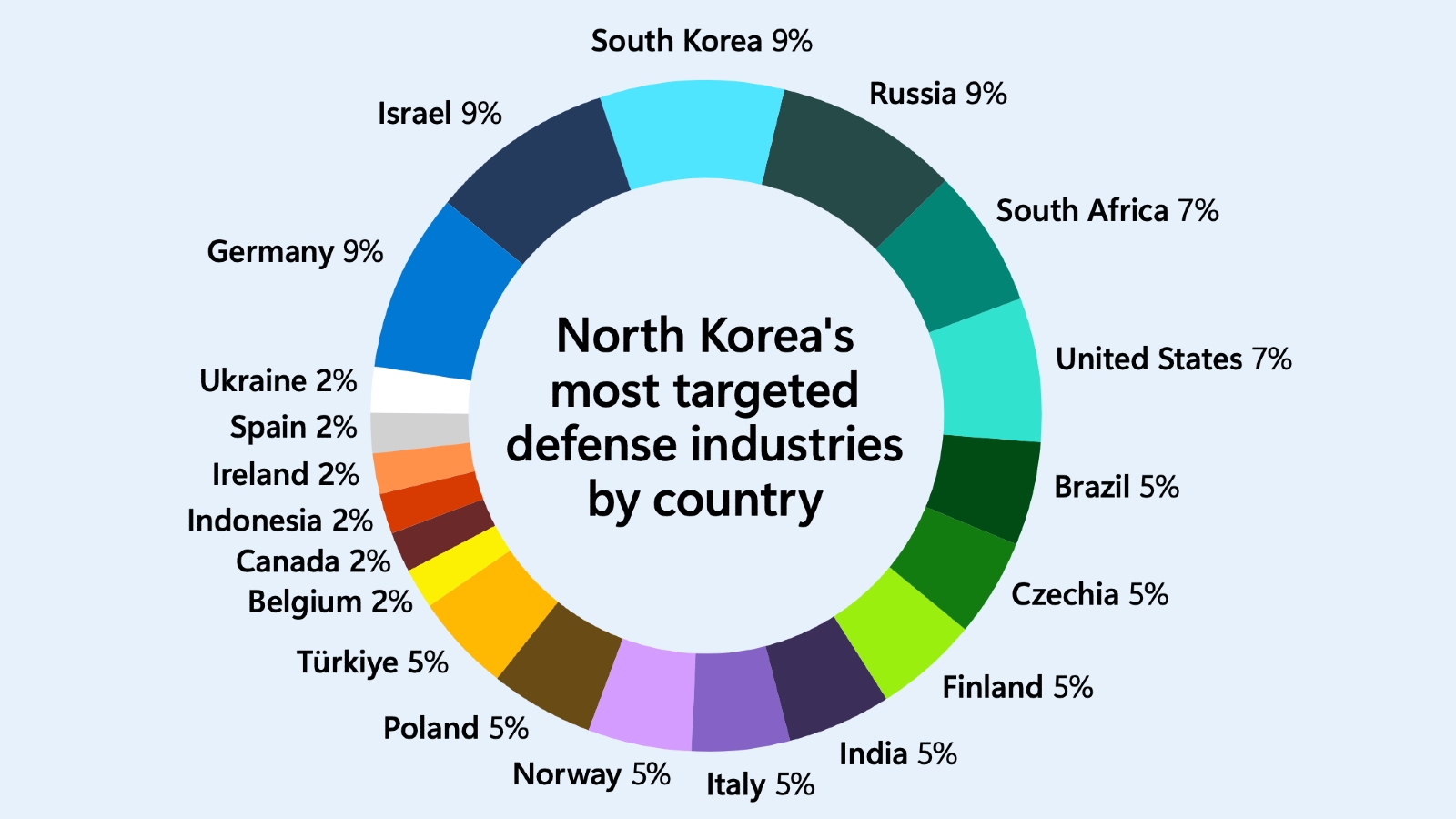

Ruby Sleet (別名 CERIUM) および Diamond Sleet (別名 ZINC および Lazarus) として追跡される脅威グループによって組織された北朝鮮のサイバー攻撃も、その範囲を拡大し、特にドイツとイスラエルを含むさまざまな国の兵器製造業者を含むようになりました。

ブラジル、チェコ、フィンランド、イタリア、ノルウェー、ポーランドの防衛企業もこうした侵入の被害に遭っているが、これらはすべて国の軍事能力を強化するための協調的な取り組みの一環である。

「2022年11月から2023年1月にかけて、MicrosoftはRuby SleetとDiamond Sleetが防衛企業を侵害するという、標的の重複の2度目の事例を観察した」とMicrosoftは述べた。

「2023年1月以来、Diamond Sleetはブラジル、チェコ、フィンランド、イタリア、ノルウェー、ポーランドの防衛企業にも侵入しました。」

マイクロソフトの報告書は、北朝鮮国家支援のハッカー集団APT37とロシアのミサイル製造NPOマシノストロイェニヤの侵害を結び付けるセンチネルラボが先月発表した報告書に続くものだ。

同社はロシアのウクライナ侵攻における役割を理由に米国財務省外国資産管理局(OFAC)から制裁を受けている。

攻撃者の目的は明らかではないが、SentinelLabs は、このグループのサイバースパイ活動が侵害された組織のネットワークからデータを盗むことに重点を置いていると強調した。

APT37 によってロシアの防衛組織のシステムに展開された Openキャロット バックドアは、 以前は別の北朝鮮の脅威グループであるLazarus Groupと関連付けられていました。

Comments