新しいフィッシング キャンペーンは、攻撃チェーンの一部として Facebook の投稿を使用して、ユーザーをだましてアカウントの資格情報と個人を特定できる情報 (PII) を提供させます。

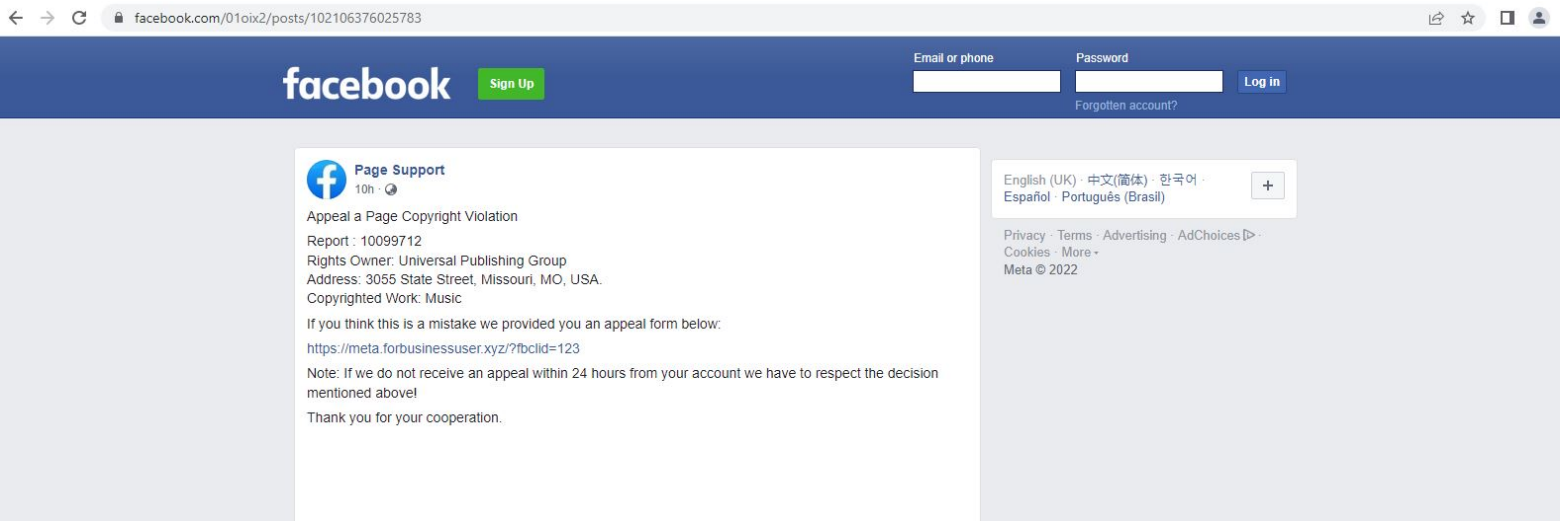

ターゲットに送信された電子メールは、受信者の Facebook 投稿の 1 つに関する著作権侵害の問題を装い、上訴しなければ 48 時間以内にアカウントが削除されることを警告しています。

.png)

アカウントの削除を訴えるリンクは、facebook.com 上の実際の Facebook 投稿であり、攻撃者が電子メール セキュリティ ソリューションを迂回して、フィッシング メッセージがターゲットの受信トレイに届くようにするのに役立ちます。

Facebook の投稿は「Page Support」のふりをしており、Facebook のロゴを使用して、あたかも会社が管理しているかのように見せかけています。

ただし、この投稿には、被害者が詐欺に気付く可能性をわずかに減らすために、Facebook の所有企業である Meta にちなんで名付けられた外部のフィッシング サイトへのリンクが含まれています。

フィッシング キャンペーンを発見した Trustwave のアナリストは、以下の 3 つの URL を発見しました。これらは、これを書いている時点でもオンラインのままです。

- meta[.]forbusinessuser[.]xyz/?fbclid=123

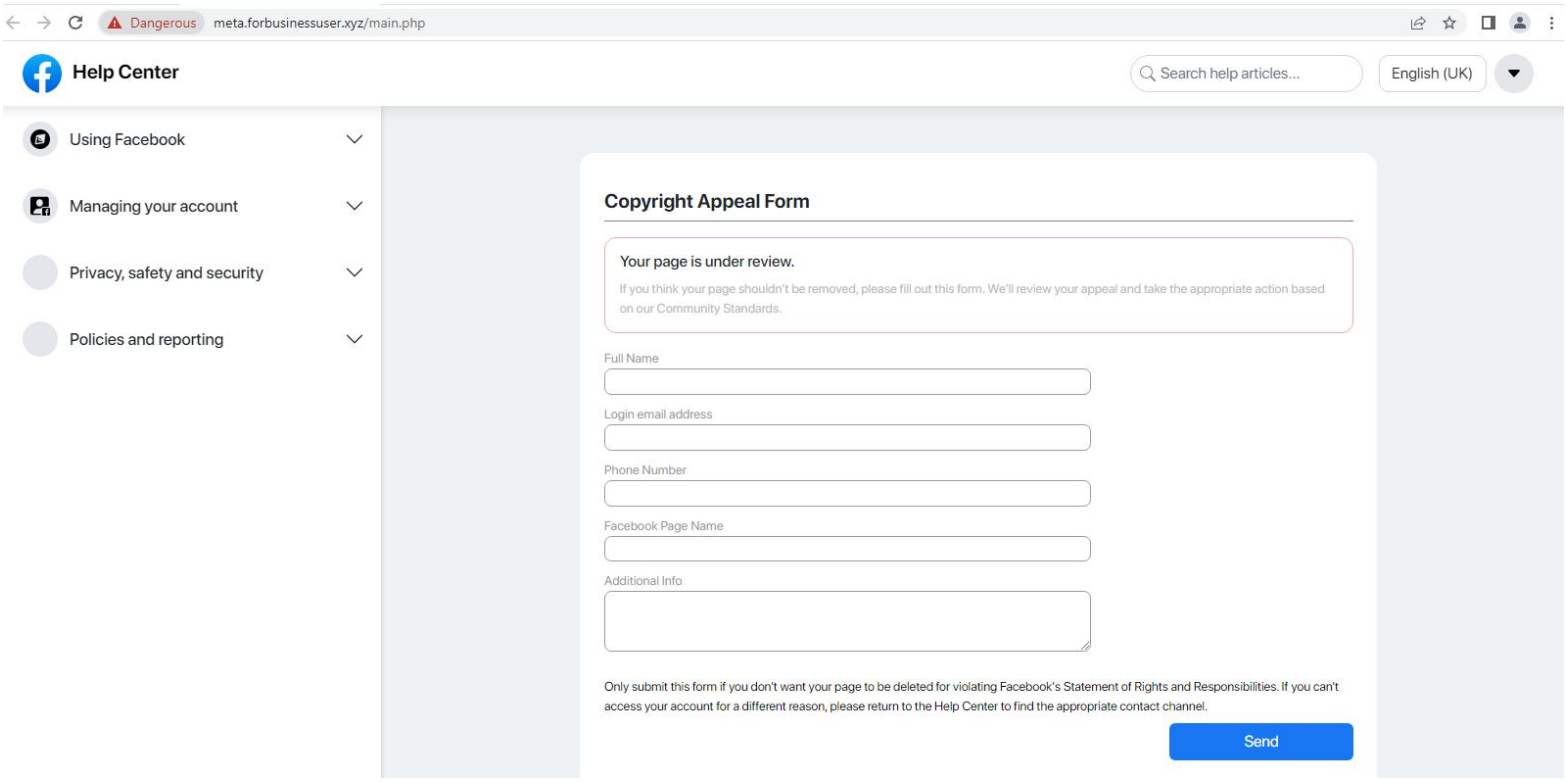

- meta[.]forbusinessuser[.]xyz/main[.]php

- meta[.]forbusinessuser[.]xyz/checkpoint[.]php

フィッシング サイトは、被害者が氏名、電子メール アドレス、電話番号、Facebook のユーザー名を入力するように要求されるフォームを含む、Facebook の実際の著作権申し立てページのように見えるように慎重に作成されています。

このデータが送信されると、ページは被害者の IP アドレスと地理位置情報も収集し、攻撃者の制御下にある Telegram アカウントにすべてを流出させます。

攻撃者は、追加情報を収集して、被害者の Facebook アカウントを乗っ取る際に、フィンガープリンティング保護やセキュリティの質問を回避する可能性があります。

一方、リダイレクトにより、被害者は次のフィッシング ページに誘導されます。このページには、タイマー付きの偽の 6 桁のワンタイム パスワード (OTP) 要求が表示されます。

.png)

被害者がどんなコードを入力してもエラーになり、「認証に別の方法が必要ですか?」をクリックすると、サイトは実際の Facebook サイトにリダイレクトされます。

Trustwave のアナリストは、攻撃者がフィッシング ページで Google アナリティクスを使用して、キャンペーンの効率を追跡していることも発見しました。

普及した技術

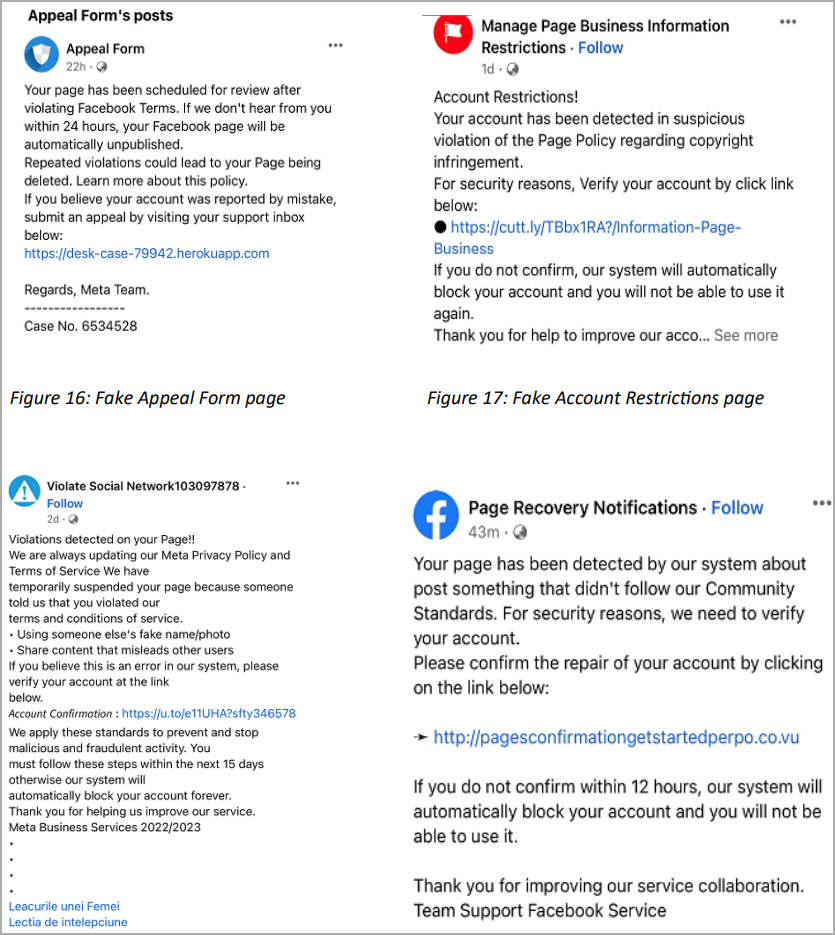

Trustwave は、多数の Facebook アカウントが、被害者をフィッシング Web サイトに誘導するサポート ページとして表示される偽の投稿を使用していることを発見したと報告しています。

これらの投稿は、フィッシング サイトへのリンクに短縮 URL を使用して、ソーシャル メディア プラットフォームによるフラグ付けや削除を回避しています。

被害者は、このレポートで示されているキャンペーンのように、フィッシング メールや Facebook で受信したインスタント メッセージを介して、これらの投稿にたどり着く可能性があります。

Comments