ランサムウェアは、身代金の支払いが行われるまで、コンピューター システムとそこに保存されているデータへのアクセスを制限する悪意のあるソフトウェアの一種です。最近のサイバー攻撃では、ランサムウェアの機能が拡張され、データの流出、分散型サービス妨害 (DDoS) 攻撃、および分析防止技術が含まれるようになりました。

また、Ransomware as a Service (RaaS) モデルは、これらの攻撃の背後にいる攻撃者によって広く採用されています。 Ransomware as a Service は、ランサムウェアの開発者や運用者がランサムウェアの機能を攻撃者に販売またはリースするのに役立つビジネス モデルです。

ランサムウェアの一般的な動作

- ランサムウェアは、攻撃パターンに基づいて、他のコンピューター システム機能に干渉することなく、重要なデータを暗号化できます。このタイプのマルウェアは、Web アプリケーション全体またはコンピューター システム上の特定のファイルへのアクセスを拒否する可能性があります。企業がデータを表示または使用したり、運用機能を実行したりすることができなくなる可能性があります。例としては、Lockbit 3.0、Black Basta、および Pandora ランサムウェアが含まれます。

- 一部のランサムウェアの典型的な動作は、被害者を重要なデバイス機能から締め出す能力です。ランサムウェアの被害者は通常、オペレーティング システムとのやり取りが制限され、身代金の支払いを容易にするためのアクセスのみが許可されます。例としては、Petya、GoldenEye、および KeRanger ランサムウェアが含まれます。

- ランサムウェアは、ファイルを暗号化し、身代金が支払われない場合にデータを公開することを目的としてデータを盗み出すという二重の恐喝戦術を採用しています。

- ランサムウェア攻撃が成功した後、攻撃者は通常、ビットコインやモネロなどの暗号通貨での身代金の支払いを要求する身代金メッセージを残します。これにより、攻撃者の匿名性が確保されます。

ランサムウェア攻撃ベクトル

ランサムウェアはさまざまな手法を使用して拡散されますが、コンピューター システムが感染する最も一般的な方法は、ユーザーが開始した操作によるものです。これらのアクションには、フィッシング メール内の悪意のあるリンクをクリックしたり、侵害された Web サイトにアクセスしたりすることが含まれます。脅威アクターは、インターネット経由で利用できるセキュリティで保護されていないリモート デスクトップ接続や脆弱なパスワード/アクセス管理などのシステム構成の誤りを悪用して、ランサムウェア攻撃を開始します。

マルバタイジングやドライブバイ ダウンロードを悪用する感染形態は他にもあります。これらの形態の感染は、ユーザーがマルウェアと対話する必要なく拡散されます。

組織に対するランサムウェア攻撃の影響

ランサムウェア攻撃は、さまざまな方法で組織や重要なタスクを実行する能力に大きな影響を与える可能性があります。組織に影響を与える可能性があるいくつかの方法を以下に示します。

- 機密データの漏えい : ほとんどのランサムウェア オペレーターは、攻撃が成功した後、組織に身代金の支払いを強制するために、データ抽出技術を使用しています。彼らは通常、身代金が支払われない場合、盗まれたデータをダークウェブで公開すると脅迫します。

- 平均復旧時間の延長: 通常、ランサムウェア攻撃により、組織はミッション クリティカルなシステムやアプリケーションに長時間アクセスできなくなります。ほとんどの企業は数日間続くダウンタイムを経験しており、運用と生産性に重大な混乱をもたらしています。

- ブランドの評判へのダメージ: ほとんどの組織は、ランサムウェアを含むサイバーセキュリティ関連の攻撃により、評判とブランドの価値が損なわれています。

- 経済的損失: 大規模なランサムウェア攻撃を経験した組織が支払った身代金は、通常、高額です。これらの組織は、セキュリティ インシデントの後、規制機関から追加の財政的負担を受ける可能性もあります。

Wazuh がランサムウェア攻撃からエンドポイントを保護する方法

Wazuhは、複数のプラットフォームにわたって統合された SIEM および XDR 保護を提供するセキュリティ ソリューションです。 Wazuh – The free and open source XDR platformという記事では、組織が Wazuh のオープンな性質を利用して、セキュリティ ニーズに基づいて Wazuh を自由に使用およびカスタマイズする方法を強調しています。仮想化、オンプレミス、クラウドベース、コンテナ化された環境全体でワークロードを保護します。

Wazuh は、組織がセキュリティ脅威を検出して防御するために実装できるいくつかの機能を提供します。このセクションでは、ランサムウェア攻撃に対する保護を提供するいくつかの Wazuh 機能を紹介します。

脆弱性の検出

脆弱性検出は、エンドポイントにインストールされているオペレーティング システムとソフトウェアの脆弱性を特定するプロセスです。 Wazuh が最近公開したLockbit 3.0 ランサムウェアの検出に関するブログ投稿では、ランサムウェアの攻撃経路の 1 つがパッチが適用されていないサーバーの脆弱性を悪用していると指摘されています。

Wazuh Vulnerability Detectorモジュールは、ソフトウェア監査を実行してエンドポイントの脆弱性を検出します。 Wazuh は、公開されている CVE リポジトリからグローバルな脆弱性データベースを構築します。次に、Wazuh は、エンドポイントから収集されたアプリケーション インベントリ データを脆弱性データベースと関連付けて、脆弱なコンポーネントを検出します。

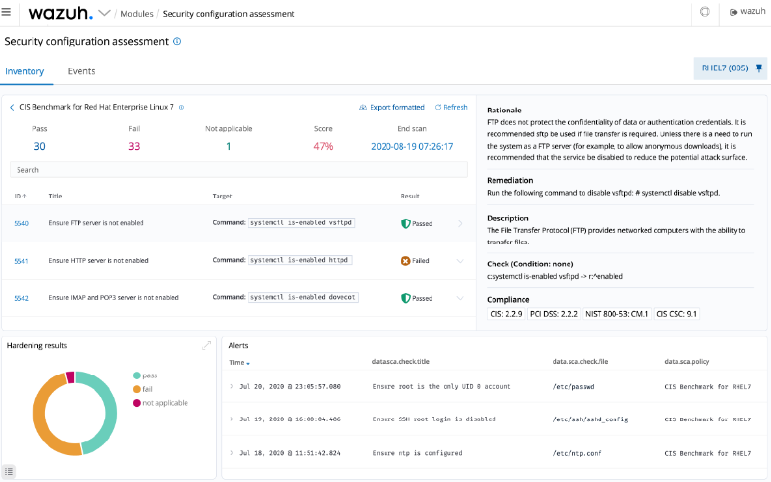

セキュリティ構成評価 (SCA)

セキュリティ構成評価は、システムを攻撃にさらす可能性のあるシステムの構成ミスを特定するために使用されるプロセスです。これには、定期的な構成チェックと、CIS (Center of Internet Security) などの標準を採用することによるセキュリティのベスト プラクティスの実装が含まれます。

Wazuh Security Configuration Assessmentモジュールは、エンドポイントで定期的なスキャンを実行して、セキュリティのベスト プラクティスに準拠していることを確認する機能を提供します。これらのスキャンは、ホストの実際の構成に対してテストされるルールを含むポリシー ファイルを使用して、エンドポイントの構成を評価します。

たとえば、Wazuh SCA モジュールは、パスワードの使用や不要なアプリケーションやサービスに関連する構成をチェックします。また、監視対象エンドポイントの TCP/IP スタック構成も監査します。 Wazuh を使用して WordPress のセキュリティ評価を実行する方法に関する最近のブログ投稿では、WordPress 構成のベンチマークのために Wazuh SCA モジュールを実装する方法を示しています。

ファイル整合性の監視

ファイル整合性監視 (FIM) は、エンドポイント ファイルシステムの追加、削除、および変更アクティビティを監視するプロセスです。エンドポイントの重要なファイルとディレクトリを監視して、行われた変更が正当なものであることを確認することが重要です。

Wazuh FIMモジュールは、監視対象のファイルとディレクトリへの変更を検出し、Wazuh ダッシュボードでアラートを生成します。エンドポイントで監視対象のファイルとディレクトリの格納された暗号化チェックサムとその他の属性に相違がある場合、変更が検出されます。ファイルとディレクトリの監視は、定期的またはほぼリアルタイムで行われます。

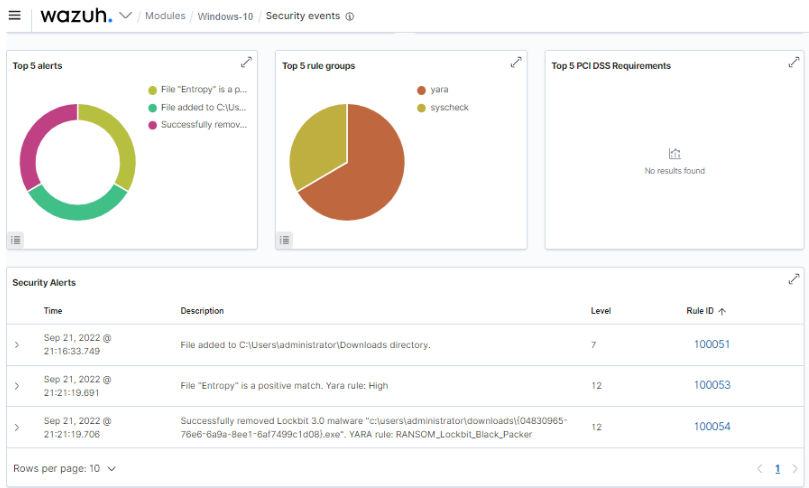

このブログ投稿で示されているように、Wazuh FIM モジュールを使用して、エンドポイントでのランサムウェアの存在を検出できます。ほとんどのランサムウェア攻撃は、悪意のあるファイルを特定のディレクトリに転送することによって実行を開始し、Wazuh FIM モジュールはそのようなアクティビティを検出できます。

Wazuh は、 VirusTotalやYARAなどの他のセキュリティ ソリューションと統合して、エンドポイント上のファイルをスキャンし、それらが無害か悪意があるかを検証できます。 Wazuh アクティブ レスポンスモジュールは、検出されたランサムウェア ファイルの削除を処理します。

以下の図 2 は、Wazuh と YARA を統合して Lockbit 3.0 ランサムウェアを検出する例を示しています。アクティブなレスポンス モジュールは、ランサムウェア ファイルが検出された後、そのファイルを削除しました。

Wazuh による検出

ランサムウェア攻撃の初期段階では、感染したエンドポイントでマルウェアがいくつかのアクションを実行します。

これらのアクションには、ボリューム シャドウ サービスの削除、マルウェア対策サービスの無効化、Windows イベント ビューア ログのクリア、複数のディレクトリへのランサムウェア メモの作成、デスクトップの背景の変更が含まれる場合があります。

これらの動作は、Wazuh のすぐに使用できるルールとデコーダーによってキャプチャされ、Wazuh ダッシュボードでほぼリアルタイムでアラートを受け取ることができます。カスタム検出ルールを構成して、適切な MITRE ATT&CK 戦術と手法にマッピングして、これらのイベントを検出することもできます。

結論

ランサムウェア攻撃のダイナミクスは常に変化しているため、組織は適切なセキュリティ対策を実装する必要があります。 RaaS の概念により、攻撃者がランサムウェアで組織を標的にすることがより簡単になり、収益性が向上しました。前述のように、組織は Wazuh のさまざまな機能を活用することで、ランサムウェア攻撃を効果的に検出できます。

Wazuh は無料のオープン ソース SIEM および XDR ソリューションで、年間ダウンロード数は 1,000 万回を超え、コミュニティは成長を続けています。 Wazuh は、いくつかのサードパーティのソリューションやテクノロジとうまく統合されています。

詳細については、Wazuh のブログ投稿とドキュメントをご覧ください。 Wazuh をデプロイし、それが提供するさまざまな機能を調べるには、 クイックスタート インストール ガイドとWazuh クラウドオプションを確認してください。

Wazuhが後援および執筆

Comments