攻撃者は、PureCrypter マルウェア ダウンローダを使用して政府機関を標的にしています。このダウンローダは、複数の情報スティーラーとランサムウェアの亜種を配信することが確認されています。

Menlo Security の研究者は、攻撃者が Discord を使用して最初のペイロードをホストし、非営利組織を侵害してキャンペーンで使用される追加のホストを保存していることを発見しました。

「キャンペーンは、Redline Stealer、AgentTesla、Eternity、Blackmoon、Philadelphia Ransomware など、数種類のマルウェアを配信していたことが判明しました」と研究者は述べています。

研究者によると、観測された PureCrypter キャンペーンは、アジア太平洋 (APAC) および北米地域の複数の政府機関を標的にしていました。

アタックチェーン

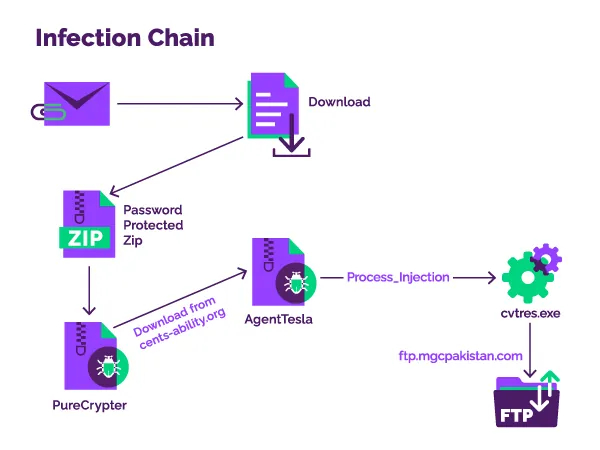

攻撃は、パスワードで保護された ZIP アーカイブ内の PureCrypter サンプルを指す Discord アプリの URL を含む電子メールから始まります。

PureCrypter は、2021 年 3 月に最初に確認された .NET ベースのマルウェア ダウンローダーです。そのオペレーターは、さまざまな種類のマルウェアを配布するために他のサイバー犯罪者に貸し出しています。

実行されると、コマンド アンド コントロール サーバーから次の段階のペイロードが配信されます。この場合、このサーバーは侵害された非営利組織のサーバーです。

Menlo Security の研究者が分析したサンプルは、AgentTesla でした。起動されると、盗まれたデータを受信するために使用されるパキスタンベースの FTP サーバーへの接続を確立します。

研究者は、攻撃者が特定の FTP サーバーを独自に設定するのではなく、漏えいした資格情報を使用して制御し、識別リスクを軽減し、痕跡を最小限に抑えることを発見しました。

AgentTesla は現在も使用されています

AgentTesla は、過去 8 年間、サイバー犯罪者によって使用されてきた .NET マルウェア ファミリです。その使用量は、2020 年後半から 2021 年初頭にかけてピークに達します。

Cofense による最近のレポートによると、AgentTesla は、年月が経っているにもかかわらず、費用対効果が高く、能力の高いバックドアであり続けており、長年にわたって継続的な開発と改善が行われています。

AgentTesla のキーロギング アクティビティは、2022 年に Cofense Intelligence が記録したすべてのキーロガー レポートの約 3 分の 1 を占めました。

マルウェアの機能には次のようなものがあります。

- 被害者のキーストロークを記録して、パスワードなどの機密情報を取得します。

- Web ブラウザ、電子メール クライアント、または FTP クライアントに保存されているパスワードを盗みます。

- 機密情報を明らかにする可能性のあるデスクトップのスクリーンショットをキャプチャします。

- テキスト、パスワード、クレジット カードの詳細など、クリップボードにコピーされたデータを傍受します。

- 盗んだデータを FTP または SMTP 経由で C2 に流出させます。

Menlo Labs が調査した攻撃では、攻撃者がプロセス ハロウイングを使用して AgentTesla ペイロードを正当なプロセス (「cvtres.exe」) に挿入し、ウイルス対策ツールからの検出を回避したことが判明しました。

さらに、AgentTesla は XOR 暗号化を使用して、構成ファイルなどの C2 サーバーとの通信をネットワーク トラフィック監視ツールから保護します。

Menlo Security は、PureCrypter キャンペーンの背後にある脅威アクターは主要なものではないと考えていますが、政府機関を標的としているため、その活動を監視する価値があります。

攻撃者は、侵害されたインフラストラクチャをできるだけ長く使用し続けてから、新しいインフラストラクチャを見つけなければならない可能性があります。

Comments