マイクロソフトは、CVE-2022-41040 および CVE-2022-41082 として追跡されている 2 つの新しい Microsoft Exchange のゼロデイ脆弱性に対する緩和策を共有していますが、研究者は、オンプレミス サーバーに対する緩和策では不十分であると警告しています。

脅威アクターは、これらのゼロデイ バグの両方をアクティブな攻撃にすでに連鎖させて、Microsoft Exchange サーバーに侵入し、リモートでコードを実行しています。

両方のセキュリティ上の欠陥は、約 3 週間前にゼロデイ イニシアチブ プログラムを通じて非公開で報告され、先週詳細を公開したベトナムのサイバーセキュリティ会社 GTSC によって報告されました。

緩和策が具体的すぎる

マイクロソフトは金曜日に 2 つの問題を確認し、それらを悪用する「限定的な標的型攻撃を認識している」と述べました。

アドバイザリの一環として、Microsoft はオンプレミス サーバーの緩和策を共有し、Exchange Server の顧客に対して組織内の「管理者以外のユーザーのリモート PowerShell アクセスを無効にする」ことを強く推奨しています。」

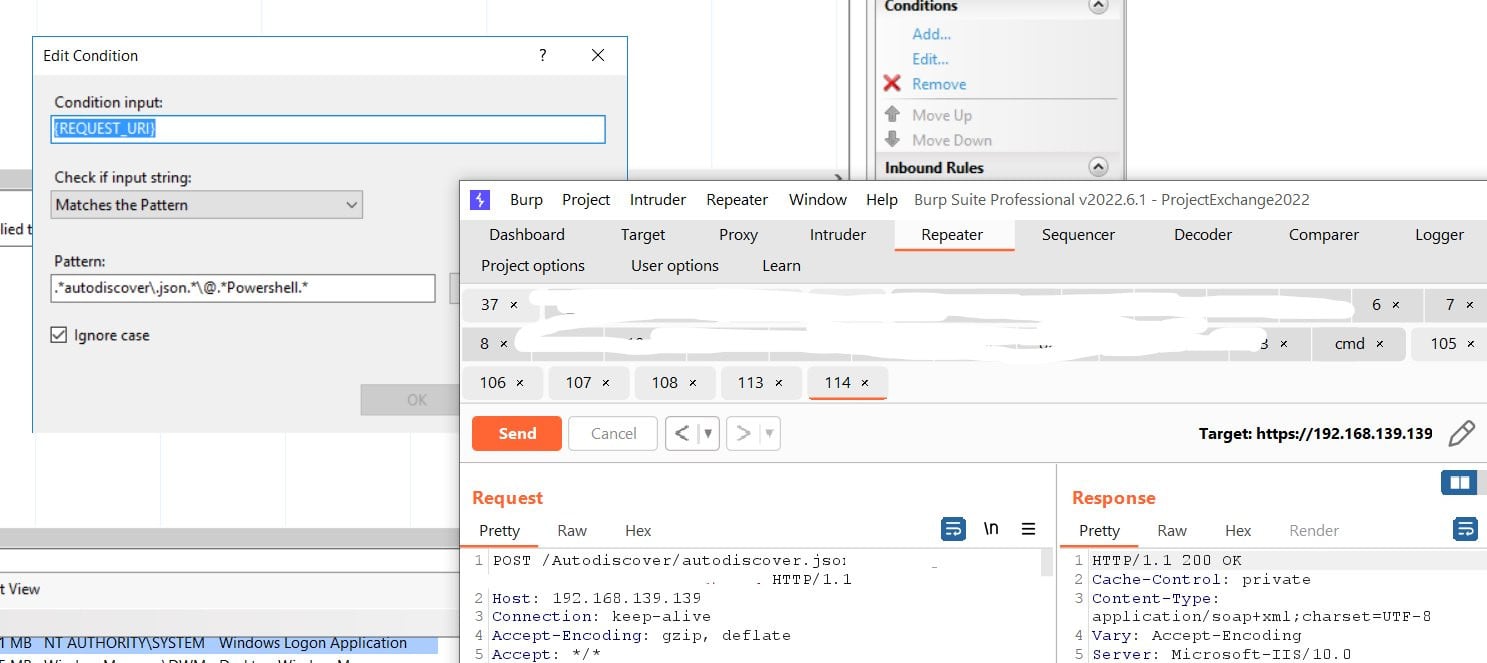

悪用のリスクを軽減するために、Microsoft は IIS マネージャーのルールを使用して既知の攻撃パターンをブロックすることを提案しました。

- IIS マネージャーを開きます。

- [既定の Web サイト]を選択します。

- **機能ビュー**で、[ URL 書き換え] をクリックします。

- 右側の [アクション] ウィンドウで、[ルールの追加… ] をクリックします。

- [** リクエスト ブロック**] を選択し、[ OK ] をクリックします。

- 文字列「」を追加します。 autodiscover.json.*@.*Powershell. 」 (引用符を除く) を入力し、[ OK ] をクリックします。

- ルールを展開し、パターン「 autodiscover.json.*@.*Powershell. 」をクリックし、 [条件] の下の [編集] をクリックします。

- 条件の入力を {URL} から {REQUEST_URI} に変更します

管理者は、Microsoft の更新されたExchange オンプレミス軽減ツール(PowerShell 3 以降を必要とし、管理者権限で実行する必要があり、IIS 7.5 以降で実行されるスクリプト) を実行することで、同じ結果を得ることができます。

ただし、Microsoft が提案するルールは既知の攻撃のみをカバーするため、URL パターンはそれらに限定されます。

セキュリティ研究者のJangは本日のツイートで、CVE-2022-41040 および CVE-2022-41082 の悪用を防止するための Microsoft の一時的なソリューションは効率的ではなく、ほとんど労力をかけずに回避できることを示しています。

CERT/CC の脆弱性アナリストである Will Dormann は、この調査結果に同意し、Microsoft の URL ブロックの「@」は「不必要に正確であるように思われるため、不十分である」と述べています。

Jang の調査結果は、GTSC の研究者によってテストされており、Microsoft の緩和策では十分な保護が提供されないことを今日のビデオで確認しました。

Microsoft が提唱した URL ブロックの代わりに、Jang は、より広範な攻撃セットをカバーするように設計された、より具体的な代替手段を提供しました。

.*autodiscover.json.*Powershell.*パッチはまだ来ていません

公開時点では、Microsoft は 2 つの問題を修正する更新プログラムをリリースしていませんが、影響と悪用に必要な条件に関する情報を含むセキュリティ アドバイザリを公開しています。

Microsoft は、 CVE-2022-41040を高リスク (8.8/10 重大度スコア) の脆弱性として説明しています。攻撃者はこの脆弱性を利用して、ユーザーの操作なしで影響を受けるマシンでの権限を簡単に高めることができます。

このセキュリティ問題の重大度スコアが高くない理由は、攻撃者を認証する必要があるためです。

CVE-2022-41082は重大度スコアが同じですが、「基本的なユーザー機能を提供する権限」 (ユーザーが所有する設定とファイル) を持つ攻撃者による、脆弱なオンプレミスの Microsoft Exchange Server でのリモート コード実行に使用される可能性があります。 .

Comments