Mandiant Threat Intelligence は、さまざまな運用技術 (OT) 相手先商標製造会社 (OEM) に関連するファイルを調査しているときに、マルウェアに感染するさまざまな種類の PE の影響を受ける、多数の合法的なポータブル実行可能 (PE) バイナリを発見しました。感染したファイルには、プログラム可能な論理コントローラー (PLC)、プロセス制御 (OPC) 通信用の OLE、ヒューマン マシン インターフェイス (HMI) アプリケーション、および Purdue のレベル 2 および 3 で Windows ベースのデバイスによってサポートされるその他の OT 機能に関連するバイナリが含まれます。モデル。

PE は、実行可能ファイル (.EXE、.SCR) およびダイナミック リンク ライブラリ (.DLL) に使用される Microsoft によって開発されたファイル形式です。 PE ファイル インフェクタは、感染したシステム上の他の PE ファイルに悪意のあるコードを追加またはラップすることによって増殖するマルウェア ファミリです。 PE 感染者は特に複雑ではなく、ほとんどのウイルス対策製品で検出できます。ただし、パフォーマンスやシステム条件のわずかな逸脱が悪影響をもたらす可能性がある OT ネットワークにそのようなマルウェアが拡散するのを止められませんでした。

このブログ記事では、2010 年から 2021 年にかけて、既知のマルウェア分析プラットフォームで 10 社の OEM に関連付けられた 1,200 の感染ファイルを調査しました。これらの悪意のある実行可能ファイルには、ベンダーからの有効な埋め込み証明書によって示されるように、正規の PE ファイルの感染バージョンが含まれています。この活動が OT システムを標的にしていることを示す兆候はありませんが、私たちの調査によると、アクターは単純な戦術でも OT セキュリティの境界を越えることに成功することがよくあります。

OT および IT の脅威アクターの活動を包括的にカバーするには、 Mandiant Advantage Free および Fusion のサイバー脅威インテリジェンス サービスを確認してください。

2010 年以降、OT バイナリで PE に感染するマルウェアが増加している

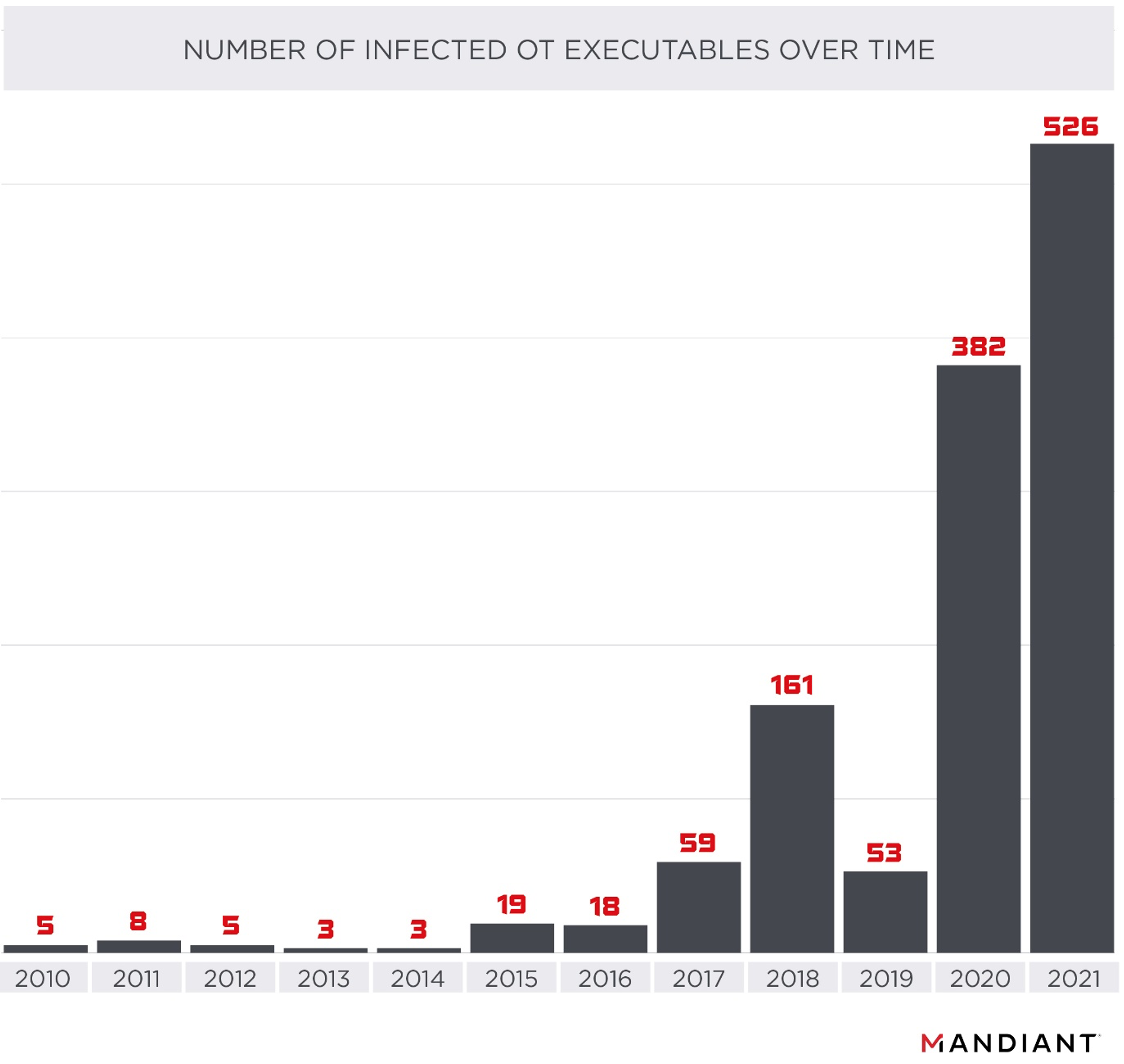

Mandiant は感染したサンプルを探し、2010 年から 2021 年にかけてオンライン マルウェア分析サンドボックスでテストされた 10 社の OT OEM に関連する 1200 を超える感染した PE を発見しました。OEM のリストには、Siemens、Emerson、Schneider Electric、Rockwell Automation/Allen Bradley、ABB、Schweitzer Engineering が含まれていました。 、Honeywell、GE Fanuc、Kepware、および Invensys。 2010 年には、プラットフォームでテストされた PE は 3 つだけでしたが、その数は 2021 年の最初の 6 か月だけで 526 PE に増加しました。この大幅な増加の理由を断言することはできませんが、考えられる説明がいくつかあります。

- 2010 年以降、OT ネットワークのセキュリティに対する意識は劇的に高まりました。その結果、OT セキュリティ チームは Windows ベースのシステムにアンチウイルス対策を展開し、より疑わしいファイルをテストするようになっています。その中には、特定された PE 感染者が含まれているものもあります。

- IT と OT の融合により、OT ネットワークの接続が増加し、PE 感染者などの IT マルウェアへの露出が増加する可能性があります。

- OT でのウイルス対策やその他のセキュリティ対策の限定的な使用により、マルウェアは過去 10 年間にわたって拡散し、持続することができました。

- OT 防御者は、OT 内の Windows ベース システムのソフトウェアをレビューするために、既知のマルウェア分析プラットフォームをますます使用しています。

図 1 は、2010 年から 2021 年半ばまでの感染した OEM OT 実行可能ファイルの増加傾向を示しています。 Mandiant は、2019 年に観察されたケースの急激な減少を説明するのに十分な情報を持っていません。しかし、観察可能な傾向を考えると、これは、照会したマルウェア分析リポジトリの変更に関連している可能性があると考えています。

図 1 で強調されている傾向は、OT セキュリティ コミュニティが比較的新しく、主に 2011 年の Stuxnet インシデント後に発展し始めたという事実と一致しています。OT 脆弱性に関する情報共有など、他の分野でも同様の成長が観察されています。また、当社が提示する感染数には、1 つの既知のマルウェア分析プラットフォームでの 10 の主要 OEM の実行可能ファイルの分析のみが含まれていることも強調していますが、業界全体の実際の感染数ははるかに多い可能性があります。

感染ファイルのサンプルのコピーをダウンロードします。場合によっては、自動分析では特定のマルウェアを特定できず、リストには OT ソフトウェアを装った少数の他の種類のマルウェアが含まれている可能性があることに注意してください。

PE 感染者は、特定の被害者を標的にせずに簡単に増殖できます

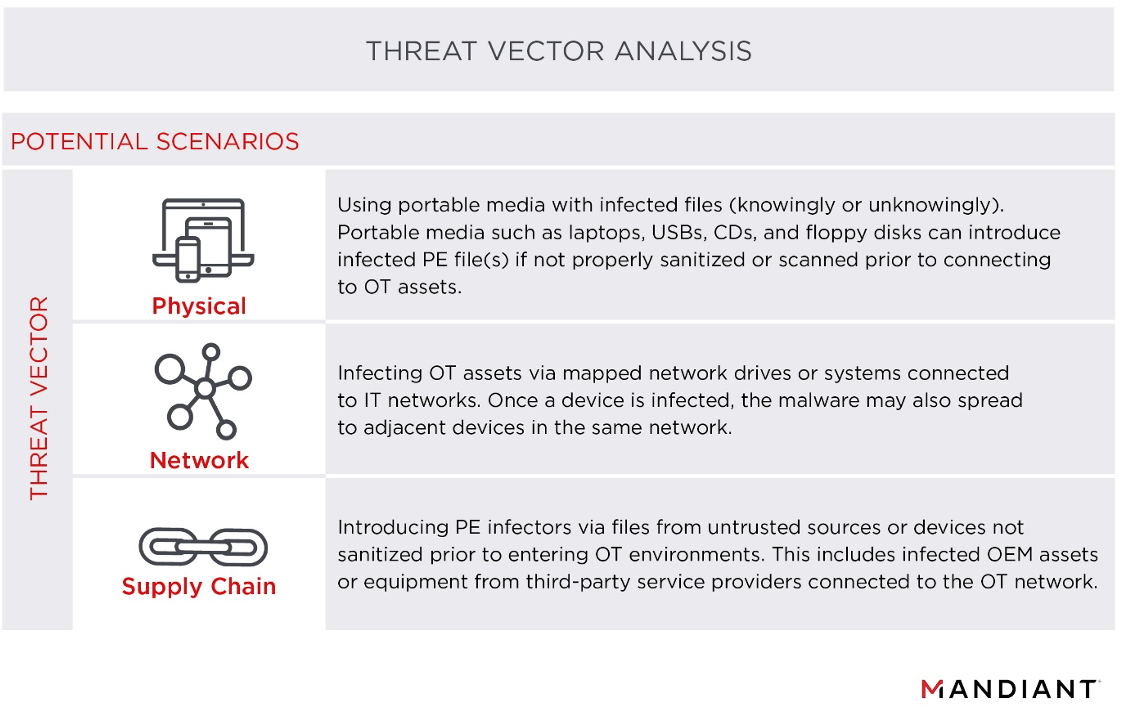

Mandiant は、発見した PE 感染者のいずれかが特に OT システムを標的としていたことを示す情報を持っていません。多くの PE 感染者はワームのような性質を持っているため、OT 資産が感染する可能性のある複数のシナリオと攻撃ベクトルがあり、ほとんどの場合、具体的に標的にされることはありません。表 1 は、網羅的ではない例のリストです。

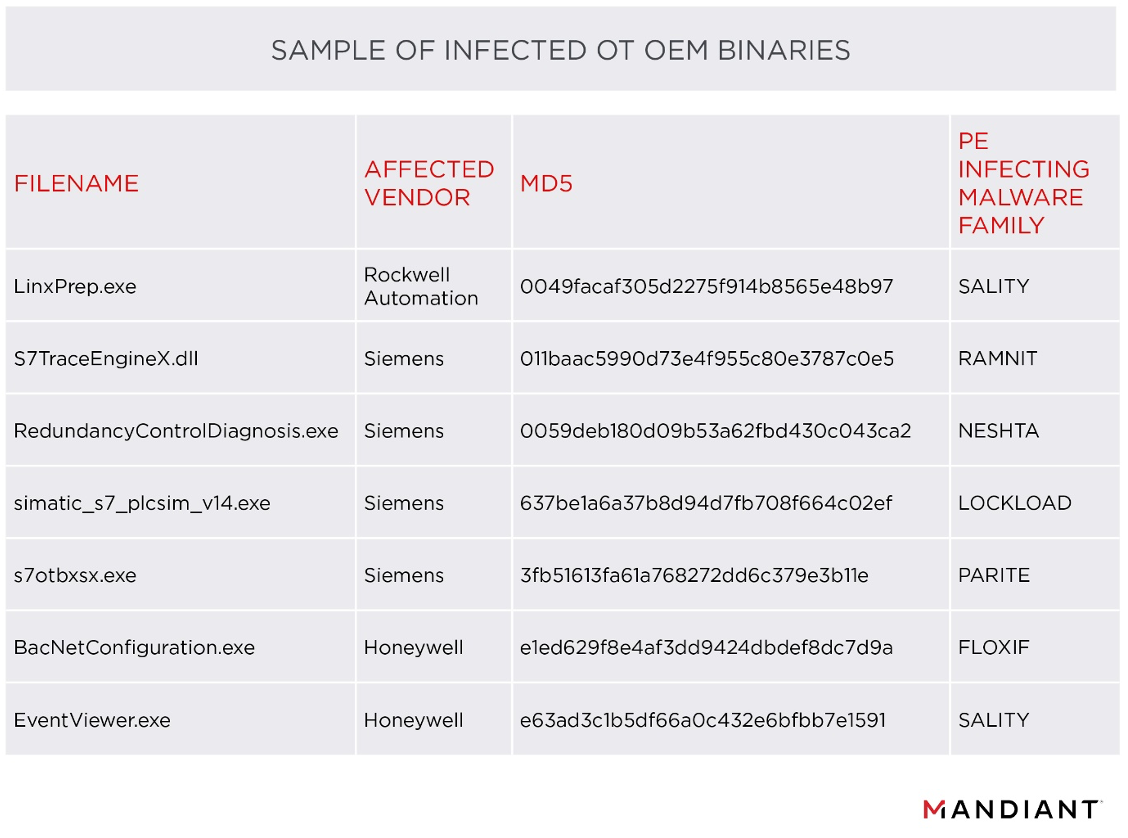

PE 感染者は、多くの場合、ファイル システム、メモリ、ローカル ドライブ、ネットワーク共有、およびポータブル メディアをスキャンしてクリーンな PE ファイルを探して増殖し、検出されると、悪意のあるコードを追加してクリーンな PE を変更します。たとえば、セキュリティ アラームを表示するために使用される正規のハネウェル ソフトウェアである「EventViewer.exe」などのファイルをマルウェアが検出すると、マルウェアは実行可能ファイルに自身を追加しますが、元の名前とプログラムの機能は保持します。これを実行するために使用される手順は、PE 感染者のファミリや亜種によって複雑さが異なります。表 2 は、私たちが発見した感染した OT OEM バイナリのランダム サンプルを示しています。

OT 環境に導入された PE に感染したマルウェアは、システムおよびネットワーク全体で保護レベルが一貫している場合、急速に拡散する可能性があります。たとえば、スキャンとサニタイズ制御が実装されていないために最初の感染ベクトルがポータブル メディアを介したものである場合、資産所有者は、ポータブル メディアが共有されているシステム全体で感染を確認する可能性があります。

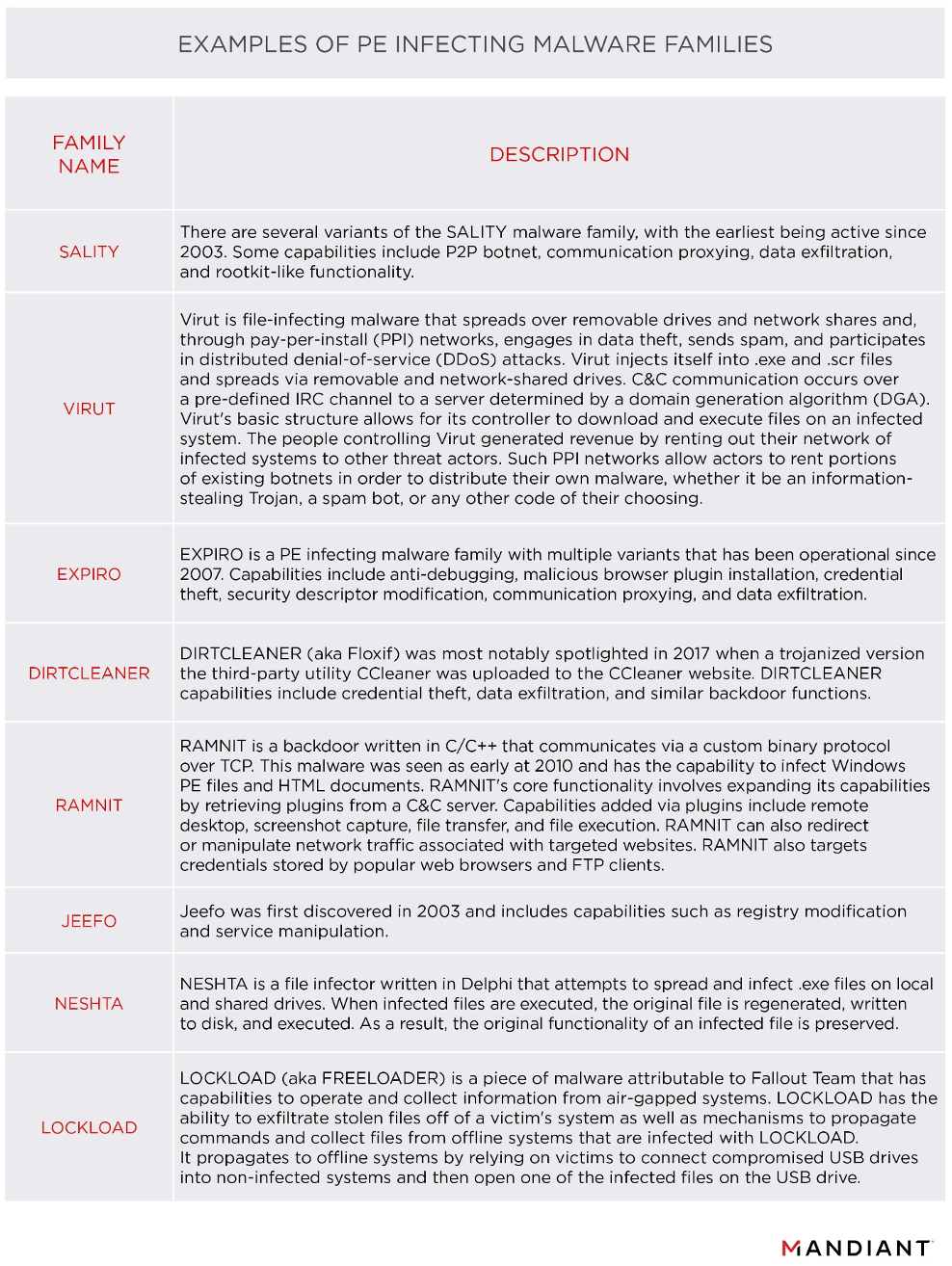

異なる PE 感染者は機能が異なります

さまざまな機能を備えた複数のタイプの PE 感染者が存在します。特定された悪意のあるファイルのサブセットを分析したところ、ほとんどのファミリで次の機能が共通していることがわかります。

- コマンドアンドコントロール (C2)

- コマンドを発行し、追加の悪意のあるリソースをダウンロードし、感染したシステムからデータを盗み出す能力を攻撃者に提供します

- ピアツーピア (P2P) ボットネット通信

- 感染したピアを介して C2 ドメイン/IP を送受信する機能

- アンチデバッグ/アンチ VM

- 分析と検出を曖昧にするペイロード暗号化

- システムの変更

- 主に、システム全体への伝播、プロセスへの悪意のあるコードの挿入、システム全体でのファイルの変更、ファイルの作成/削除、セキュリティ機能の無効化、永続性の提供に使用されます

表 3 には、OT ファイルで特定された、最も観察された PE に感染するマルウェア ファミリのサブセットが含まれています。亜種には、言及されていない機能や、攻撃者によって変更されたペイロードが含まれる場合があります。

PE 感染症の発生は、OT システムに深刻な影響を与える可能性があります

IT ネットワークでは大部分が一般的ですが、PE 感染の発生は OT システムとネットワークに深刻な影響を与える可能性があります。 PE 感染者がタイムリーに検出および修正されない場合、ネットワーク全体に急速に拡散する可能性があります。広範な感染は、意図した機能にとってパフォーマンスと安定性が重要なシステムやネットワークに予期しない状況をもたらします。

- ネットワーク レベルでは、PE 感染マルウェアの影響を受けたシステムは、C2 ビーコン、P2P ボットネット通信、ファイル共有列挙など、マルウェアの機能に関連する大量のエラー トラフィックを送信する可能性があります。 PE 感染者は、古いネットワーク機器のパフォーマンスに悪影響を与える可能性もあります。これは、通常、OEM による工場受け入れテスト (FAT) およびサイト受け入れテスト (SAT) を通じて、予想される通常の状態でベンチマークされます。

- ホスト レベルでは、マルウェアに感染する PE がアセットのパフォーマンスの問題を引き起こす可能性があります。 PE 感染者が増殖および持続するために使用する方法により、ディスク I/O、メモリ、CPU パフォーマンスなどのリソース使用率が急上昇する可能性があります。

- これは、ディスクとメモリの I/O パフォーマンスが重要なヒストリアンなどの特定の機能を備えた限られたリソースと資産を持つレガシー システムに影響を与える可能性があります。

- OS および OEM ソフトウェアで使用されるバイナリも、マルウェアがシステム全体に伝播してファイルを変更するにつれて、破損または劣化する可能性があります。

ほとんどの場合、OT 環境でマルウェアに感染する PE は厄介なものと見なされる可能性がありますが、攻撃者が利用できる弱点の存在が浮き彫りになります。 PE に感染するマルウェアの影響を受ける OT 関連のソフトウェア実行可能ファイルに関する私たちの観察は、過度に単純化された戦術によって OT システムとネットワークが危険にさらされる可能性があることを示唆しています。

私たちが観察した PE に感染するマルウェア ファミリは、OT システムやネットワークを標的にしていない可能性がありますが、同様の PE 感染機能を持つより複雑なマルウェアは、OT 境界に侵入するのに同じくらい効果的である可能性があります。 1 つの例として、エア ギャップ システムからの情報の操作と収集に使用されていることを確認した、PE 感染機能を備えたマルウェア ファミリである LOCKLOAD (別名 FREELOADER) のケースがあります。 PE 感染能力に加えて、LOCKLOAD は被害者のシステムから盗んだファイルを盗み出し、伝播コマンドを実行し、感染したオフライン システムからファイルを収集することができます。また、侵害された USB ドライブからファイルを開くと、オフライン システムにも伝播します。

OT 環境における PE 感染者の防止、検出、修復

Mandiant は、OT 環境における PE 感染者の防止、検出、および修復について、次の推奨事項を提供します。サポートについては、Mandiant OT Consulting にお問い合わせください。

防止

防御側は、感染が重要な資産に広がるリスクを軽減するために、PE に感染するマルウェアの防止を優先する必要があります。

- 重要な資産の定期的なバックアップを実行し、バックアップがテストされていることを確認します。バックアップはオフラインで保存し、定期的にテストする必要があります。

- ラップトップ、USB、CD などのポータブル メディアの使用を識別、制御、および承認するためのポリシーと手順を作成します。

- OT アセットに接続する前に、ヒューリスティック ベースのエンジンを使用して、最新のアンチウイルスでポータブル メディアをサニタイズまたはスキャンします。

- 信頼できないソースから OT 環境に入るポータブル メディアとデータを評価し、外部関係者に管理および承認されたポータブル メディアを使用させます。

- 絶対に必要な場合を除き、OT 資産がネットワークに直接アクセスしたり、ネットワーク共有を IT 資産にマップしたりしないようにします。大規模なネットワークから重要な安全資産を適切にセグメント化またはエアギャップし、これらの資産との間の異常についてネットワーク トラフィックを監視します。

- ポータブル メディアや作業指示書などを含む、ベンダーと請負業者の OT システムの使用を監視します。

- 可能な場合:

- 使用する必要のないデバイスの USB ポートを無効にし、可能であればポート ブロッカーを使用します。

- OT アセットまたは OT アセットで使用されるポータブル メディア (保守用ラップトップやテスト機器など) にアプリケーション ホワイトリストをインストールします。

- OT アセットにデバイス制御を実装して、承認されたポータブル メディアのみが使用されるようにします。

検出

PE に感染するマルウェアと、PE 感染者の影響を受けるファイルは、多くの場合、ウイルス対策エンジンによる検出率が高くなります。ただし、OT システムでは、サービス レベル アグリーメント (SLA) などの制約により、ウイルス対策やエンドポイント保護を使用できない場合があります。防御側は、OT 環境に入る前に、この脅威の検出を優先する必要があります。これは、最新のウイルス対策ソフトウェアを使用して OT 環境に持ち込まれたデバイスとデータをスキャンするか、使用前にサニタイズすることで実現できます。

従来のウイルス対策やエンドポイント保護が使用されていない資産では、マルウェアに感染する PE の存在を検出することが困難な場合があります。これは、感染した PE ファイルが感染後も正当なコードを実行できる可能性があり、ユーザーが観察できる痕跡がほとんど残らないためです。防御側は、C2 機能をサポートするために使用できるシステム (Purdue レベル 2 および 3 のシステムなど) との間のネットワーク トラフィックを確認することをお勧めします。これらのアセットから疑わしいビーコンまたは C2 アクティビティを特定することは、環境内の感染したシステムの特定にも役立ちます。

修復

PE に感染するマルウェアによって引き起こされた感染の修復は、自己複製の性質と、システム全体に伝播して持続するために使用される方法のために複雑になる可能性があります。 OS または OT アプリケーションで使用される重要なファイルが失われる可能性があるため、感染したファイルを削除することはお勧めしません。 Mandiant は、感染した資産を修復するために既知の適切なバックアップに戻すことを推奨しています。ただし、バックアップに戻すには、次の要因を考慮する必要があります。

- 影響を受けるアセットのバックアップはありますか?

- 前回のバックアップがキャプチャされてから、アセット (構成、プロジェクト ファイル、セットポイント、タグなど) に変更が加えられましたか?

- 感染経路は?

参照: https://www.mandiant.com/resources/blog/pe-file-infecting-malware-ot

Comments