Sharp Panda サイバー スパイ ハッキング グループは、「Soul」マルウェア フレームワークの新しいバージョンを使用して、ベトナム、タイ、インドネシアの著名な政府機関を標的にしています。

この特定のマルウェアは、東南アジアの重要な組織を標的としたスパイ活動で以前に確認されており、さまざまな中国の APT に起因するものでした。

Check Point は、 2022 年後半に開始され、2023 年まで続くこのマルウェアを使用した新しいキャンペーンを特定しました。このキャンペーンは、最初の侵害にスピア フィッシング攻撃を採用しています。

チェック・ポイントは、RoyalRoad RTF キット、C2 サーバー アドレス、およびハッカーの勤務時間の使用により、最新のスパイ活動が国家の支援を受けた中国のハッカーによるものであると特定できました。 TTP とツールは、Sharp Panda によって以前に確認された活動と一致しています。

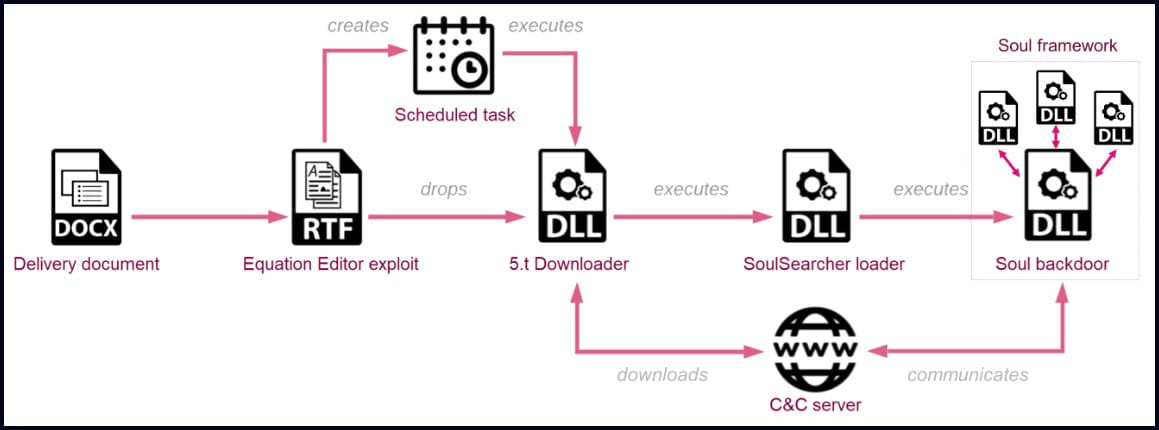

感染連鎖

新しい Sharp Panda キャンペーンは、悪意のある DOCX ファイルが添付されたスピア フィッシング メールを使用して、RoyalRoad RTF キットを展開し、古い脆弱性を悪用してホストにマルウェアを投下しようとします。

この場合、エクスプロイトはスケジュールされたタスクを作成し、DLL マルウェア ダウンローダをドロップして実行します。次に、C2 サーバーから 2 つ目の DLL である SoulSearcher ローダーをフェッチして実行します。

この 2 つ目の DLL は、圧縮された最終的なペイロードを含む値を持つレジストリ キーを作成し、Soul モジュラー バックドアを解読してメモリにロードし、侵害されたシステムで実行されているウイルス対策ツールからの検出を回避します。

魂の詳細

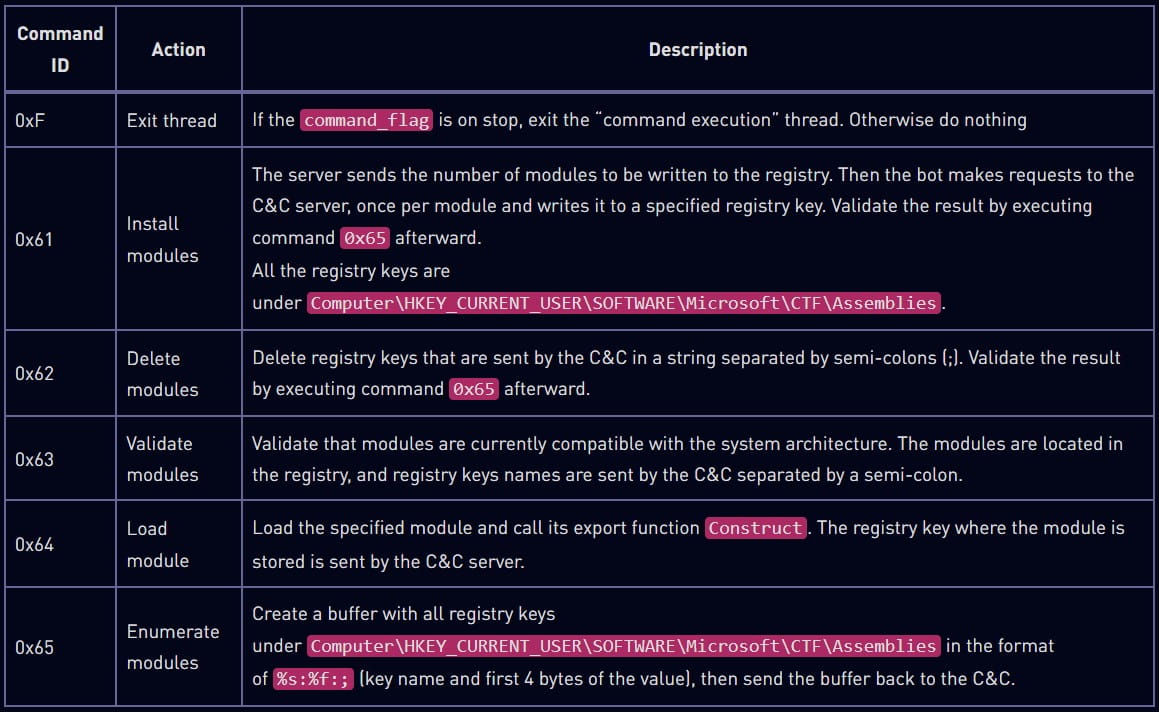

実行されると、Soul マルウェアのメイン モジュールは C2 との接続を確立し、その機能を拡張する追加モジュールを待機します。

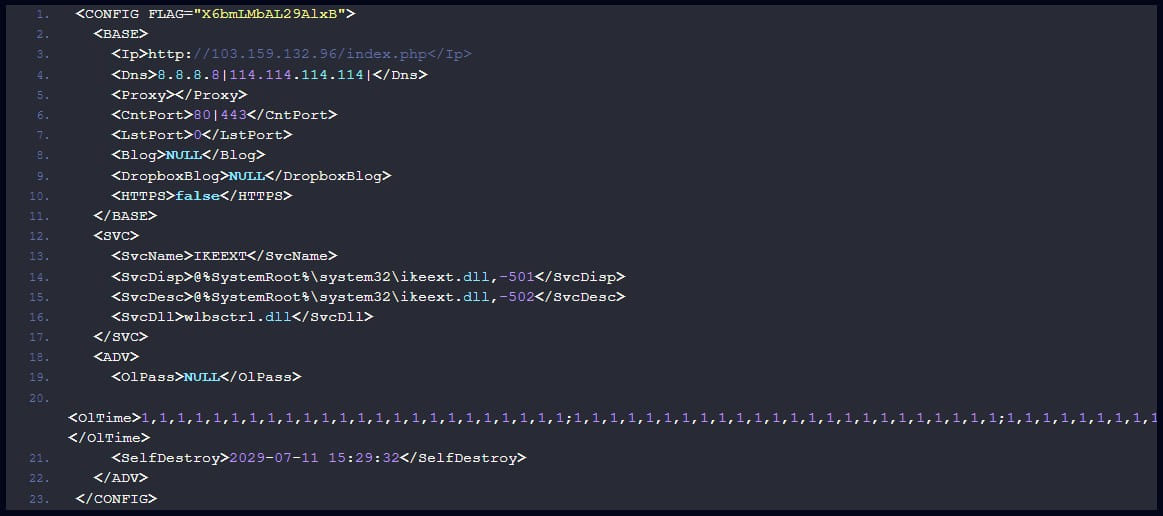

チェック・ポイントが分析した新しいバージョンは、バックドアがコマンド アンド コントロール サーバーと通信してはならない特定の時間を攻撃者が指定できるようにする「ラジオ サイレンス」モードを備えており、被害者の勤務時間中に検出を回避する可能性があります。

「これは高度な OpSec 機能であり、アクターが通信フローを一般的なトラフィックにブレンドし、ネットワーク通信が検出される可能性を減らすことができます。」チェックポイントは説明した。

さらに、新しい亜種は、GET、POST、DELETE などのさまざまな HTTP リクエスト メソッドを使用するカスタム C2 通信プロトコルを実装しています。

複数の HTTP メソッドのサポートにより、データの取得には GET が使用され、データの送信には POST が使用されるため、マルウェアに柔軟性が与えられます。

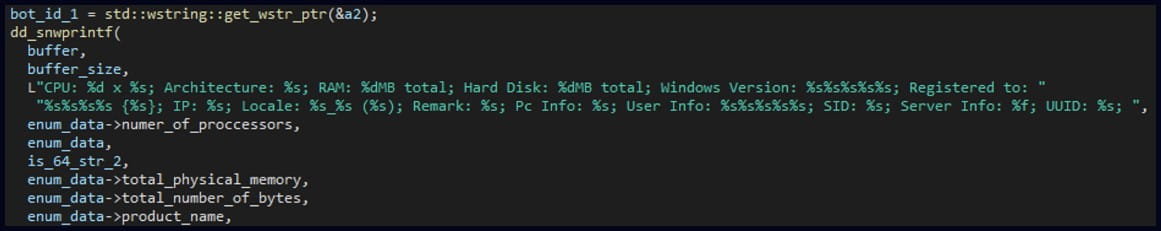

Soul の C2 との通信は、自身を登録し、被害者の指紋データ (ハードウェアの詳細、OS の種類、タイム ゾーン、IP アドレス) を送信することから始まります。その後、無限の C2 連絡ループに入ります。

これらの通信中に受信する可能性のあるコマンドは、追加モジュールのロード、列挙データの収集と再送信、C2 通信の再開、またはそのプロセスの終了に関するものです。

チェック・ポイントは、ファイル アクション、データの引き出し、キーロギング、スクリーンショットのキャプチャなど、より専門的な機能を実行する可能性のある追加のモジュールをサンプリングしませんでした。

Soul フレームワークは、2017 年に初めて実環境で確認され、その後 2019 年を通じて、脅威アクターによって実施された中国のスパイ活動で追跡されましたが、Sharp Panda との明らかな関連性はありませんでした。

ツールの使用には重複がありますが、Check Point の最近の調査結果は、Soul がまだ活発に開発および展開されていることを示しています。

Comments