StrongPity APT ハッキング グループは、偽の Shagle チャット アプリを配布しています。これは、Android アプリ用の Telegram をトロイの木馬化したもので、バックドアが追加されています。

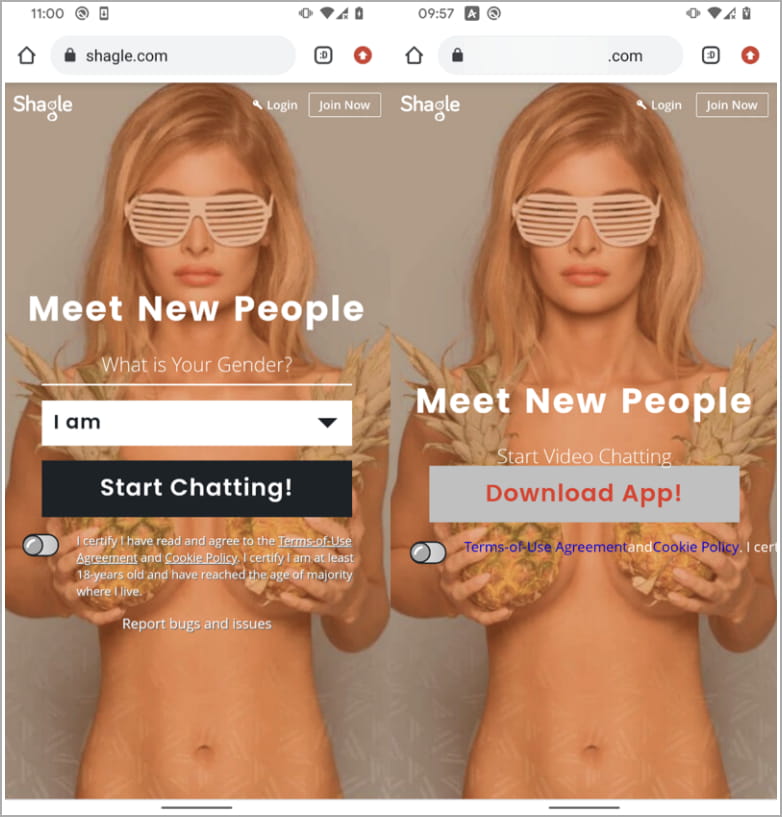

Shagle は、見知らぬ人が暗号化された通信チャネルを介して話すことを可能にする正規のランダム ビデオ チャット プラットフォームです。ただし、プラットフォームは完全に Web ベースであり、モバイル アプリは提供していません。

StrongPity は、2021 年以降、実際の Shagle サイトになりすまして被害者をだまして悪意のある Android をダウンロードさせる偽の Web サイトを使用していることが判明しています。

このアプリをインストールすると、ハッカーは、電話の監視、SMS テキストの収集、連絡先リストの取得など、標的の被害者に対してスパイ活動を行うことができます。

出典:ESET

Promethium または APT-C-41 としても知られる StrongPity は、以前、トロイの木馬化されたNotepad++ インストーラーと悪意のあるバージョンの WinRAR および TrueCryptを配布してターゲットをマルウェアに感染させるキャンペーンに起因していました。

最新の StrongPity アクティビティは、過去のペイロードとのコードの類似性に基づいて、キャンペーンがスパイ活動の APT グループに起因するものであると考えたESET の研究者によって発見されました。

さらに、Android アプリは、APT が 2021 年のキャンペーンでシリアの電子政府 Android アプリケーションを模倣したアプリに署名するために使用したものと同じ証明書で署名されています。

Android Telegram アプリのトロイの木馬化

StrongPity によって配布された悪意のある Android アプリケーションは、「video.apk」という名前の APK ファイルであり、Shagle モバイル アプリになりすますように変更された標準の Telegram v7.5.0 (2022 年 2 月) アプリです。

ESET は、被害者が Shagle の偽の Web サイトにアクセスする方法を特定できませんでしたが、スピア フィッシング メール、スミッシング (SMS フィッシング)、またはオンライン プラットフォームのインスタント メッセージによるものである可能性があります。

悪意のある APK は、偽の Shagle サイトから直接提供されており、Google Play で利用できるようになったことはありません。

ESET によると、複製されたサイトは 2021 年 11 月にオンラインで初めて登場したため、APK はそれ以来活発に配布されている可能性があります。ただし、野生での最初の検出が確認されたのは 2022 年 7 月でした。

ハッキング グループの偽アプリのベースとして Telegram を使用することの欠点の 1 つは、被害者の携帯電話に本物の Telegram アプリが既にインストールされている場合、バックドア バージョンがインストールされないことです。

出典:ESET

現在、キャプチャされたサンプルで使用されている API ID は過剰使用のために制限されているため、トロイの木馬化されたアプリは新しいユーザー登録を受け付けなくなります。したがって、バックドアは機能しません。

ESET は、これは、StrongPity が標的の被害者にマルウェアを正常に展開したことを示していると考えています。

被害者をスパイするように設計されたバックドア

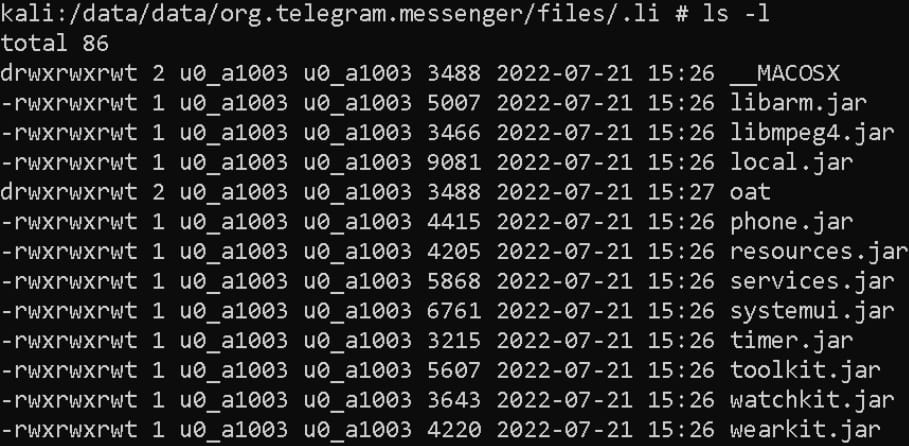

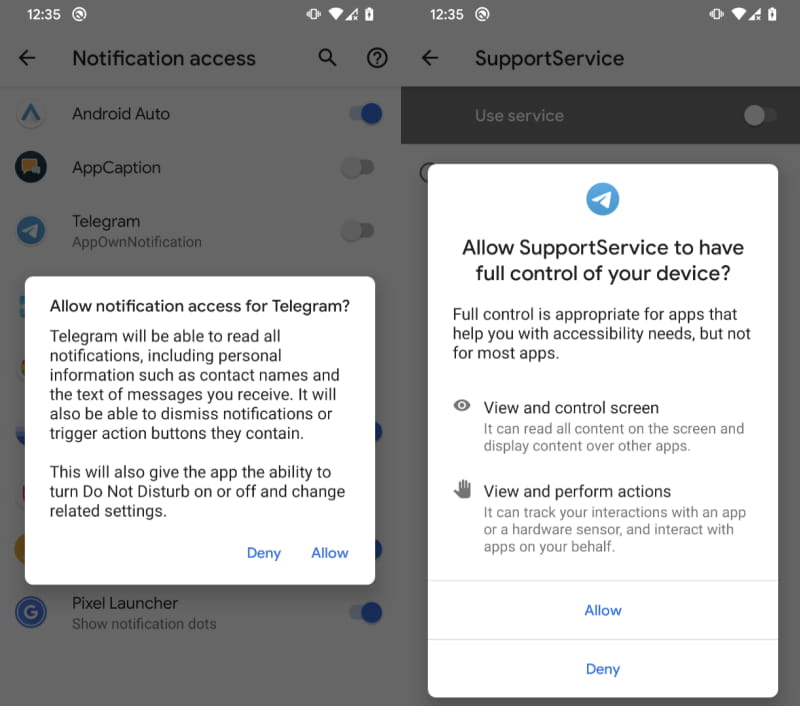

インストール時に、マルウェアはアクセシビリティ サービスへのアクセスを要求し、攻撃者のコマンド アンド コントロール サーバーから AES で暗号化されたファイルを取得します。

このファイルは、デバイスに抽出され、さまざまな悪意のある機能を実行するためにバックドアによって使用される 11 個のバイナリ モジュールで構成されています。

出典:ESET

各モジュールはスパイ機能を実行し、必要に応じてトリガーされます。悪意のあるスパイウェア モジュールの完全なリストを以下に示します。

- libarm.jar – 通話を記録します

- libmpeg4.jar – 17 個のアプリから受信した通知メッセージのテキストを収集します

- local.jar – デバイス上のファイル リスト (ファイル ツリー) を収集します。

- phone.jar – アクセシビリティ サービスを悪用して、連絡先の名前、チャット メッセージ、日付を盗み出し、メッセージング アプリをスパイします。

- resources.jar – デバイスに保存されている SMS メッセージを収集します

- services.jar – デバイスの場所を取得します

- systemui.jar – デバイスとシステムの情報を収集します

- timer.jar – インストールされているアプリのリストを収集します

- toolkit.jar – 連絡先リストを収集します

- watchkit.jar – デバイス アカウントのリストを収集します

- wearkit.jar – 通話ログのリストを収集します

収集されたデータはアプリのディレクトリに保存され、AES で暗号化され、最終的に攻撃者のコマンド アンド コントロール サーバーに送り返されます。

アクセシビリティ サービスを悪用することで、マルウェアは Messenger、Viber、Skype、WeChat、Snapchat、Tinder、Instagram、Twitter、Gmail などから通知コンテンツを読み取ることができます。

出典:ESET

通常のユーザーが管理者権限を持つルート化されたデバイスでは、マルウェアは、セキュリティ設定の変更、ファイルシステムへの書き込み、再起動、およびその他の危険な機能を実行する権限を自動的に付与します。

StrongPity ハッキング グループは 2012 年から活動しており、通常、正規のソフトウェア インストーラーにバックドアを隠しています。 ESET のレポートによると、攻撃者は 10 年経っても同じ戦術を採用し続けています。

Android ユーザーは、Google Play 以外で入手した APK に注意し、新しいアプリをインストールする際の許可要求に注意を払う必要があります。

Comments