MacStealer という名前の新しい情報を盗むマルウェアは、Mac ユーザーを標的にして、iCloud KeyChain と Web ブラウザーに保存されている資格情報、暗号通貨のウォレット、および潜在的に機密性の高いファイルを盗みます。

MacStealer はサービスとしてのマルウェア (MaaS) として配布されており、開発者は事前に作成されたビルドを 100 ドルで販売しており、購入者はキャンペーンでマルウェアを広めることができます。

新しい macOS マルウェアを発見したUptycs の脅威研究チームによると、このマルウェアは macOS Catalina (10.15) で動作し、Apple の OS の最新バージョンである Ventura (13.2) まで実行できます。

Mac ユーザーをターゲットにする

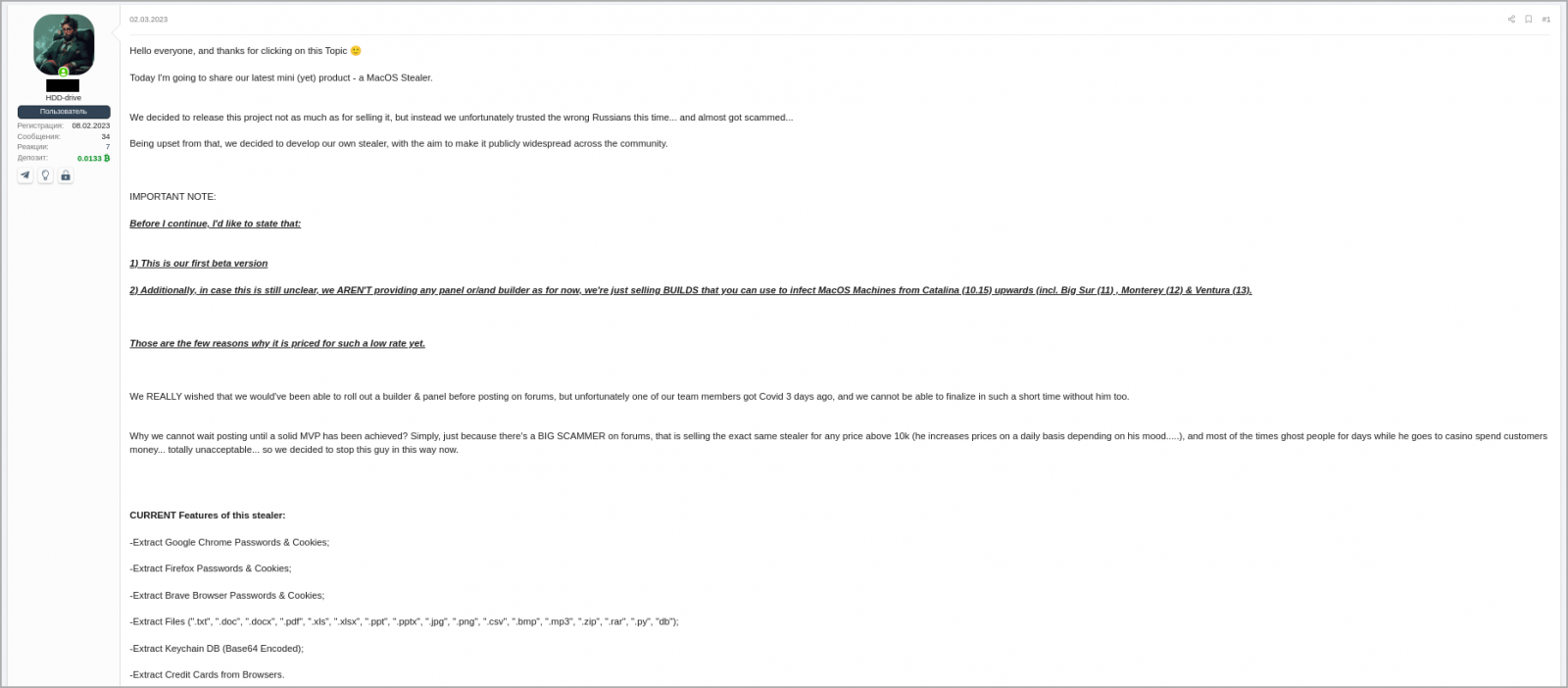

MacStealer は、Uptycs のアナリストがダーク Web ハッキング フォーラムで発見したもので、開発者は月初から宣伝を行っていました。

売り手は、このマルウェアはまだ初期のベータ開発段階にあり、パネルやビルダーは提供していないと主張しています。代わりに、macOS Catalina、Big Sur、Monterey、および Ventura に感染する可能性のあるビルド済みの DMG ペイロードを販売しています。

脅威アクターは、ビルダーとパネルがないことを利用して、マルウェアの 100 ドルという低価格を正当化していますが、より高度な機能が間もなく登場すると約束しています。

マルウェアの開発者は、MacStealer が侵害されたシステムから次のデータを盗むことができると主張しています。

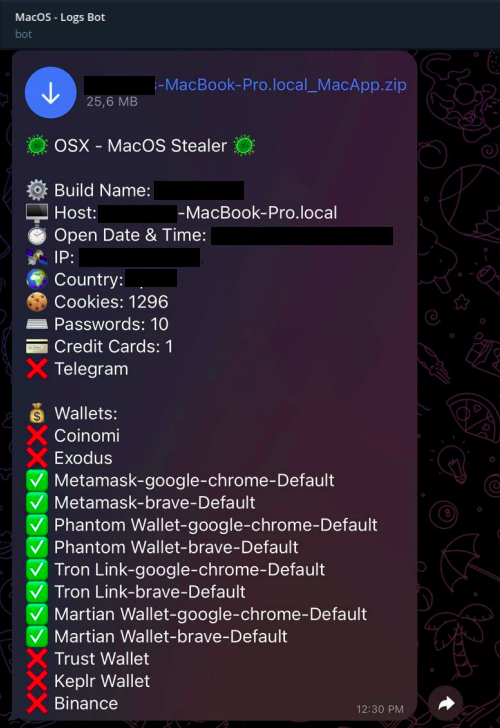

- Firefox、Chrome、Brave のアカウント パスワード、Cookie、クレジット カードの詳細。

- TXT、DOC、DOCX、PDF、XLS、XLSX、PPT、PPTX、JPG、PNG、CSV、BMP、MP3、ZIP、RAR、PY、および DB ファイル

- キーチェーン データベース (login.keychain-db) を base64 エンコード形式で抽出します。

- システム情報の収集

- キーチェーンのパスワード情報を収集する

- Coinomi、Exodus、MetaMask、Phantom、Tron、Martian Wallet、Trust ウォレット、Keplr ウォレット、Binance 暗号通貨ウォレット

キーチェーン データベースは、ユーザーのパスワード、秘密鍵、および証明書を保持し、ログイン パスワードで暗号化する macOS の安全なストレージ システムです。この機能は、Web ページやアプリでログイン資格情報を自動的に入力できます。

マルウェア機能

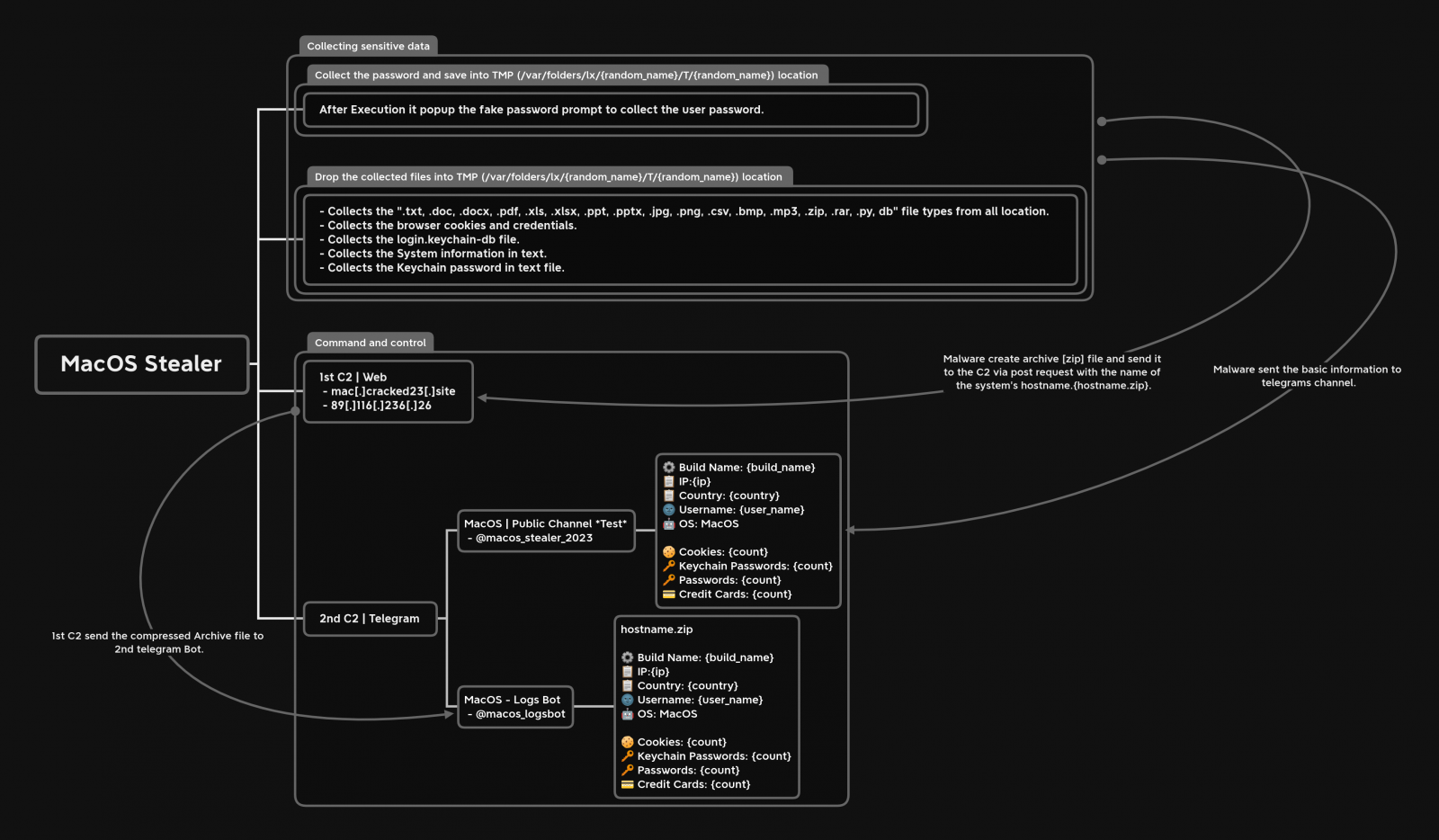

攻撃者は、MacStealer を署名のない DMG ファイルとして配布します。このファイルは、被害者がだまされて macOS で実行されるものを装います。

そうすることで、偽のパスワード プロンプトが被害者に提供され、マルウェアが侵害されたマシンからパスワードを収集できるようにするコマンドを実行します。

その後、マルウェアは、前のセクションで説明したすべてのデータを収集して ZIP ファイルに保存し、盗んだデータをリモートのコマンド アンド コントロール サーバーに送信して、攻撃者が後で収集できるようにします。

同時に、MacStealer はいくつかの基本情報を事前設定された Telegram チャネルに送信します。これにより、新しいデータが盗まれたときにオペレーターにすぐに通知され、ZIP ファイルがダウンロードされます。

ほとんどの MaaS 操作は Windows ユーザーをターゲットにしていますが、macOS はそのような脅威の影響を受けないため、ユーザーは警戒を怠らず、信頼できない Web サイトからファイルをダウンロードしないようにする必要があります。

先月、セキュリティ研究者の iamdeadlyz は、「The Sandbox」ブロックチェーン ゲームのプレイヤーを標的としたフィッシング キャンペーンで配布された、Mac の情報を盗む新しいマルウェアも発見しました。

この情報スティーラーは、Exodus、Phantom、Atomic、Electrum、MetaMask などのブラウザや暗号通貨ウォレットに保存されている認証情報も標的にしていました。

暗号通貨ウォレットが脅威アクターの標的にされているため、盗む暗号通貨ウォレットを探して macOS を標的とするマルウェア開発者がさらに増える可能性があります。

Comments