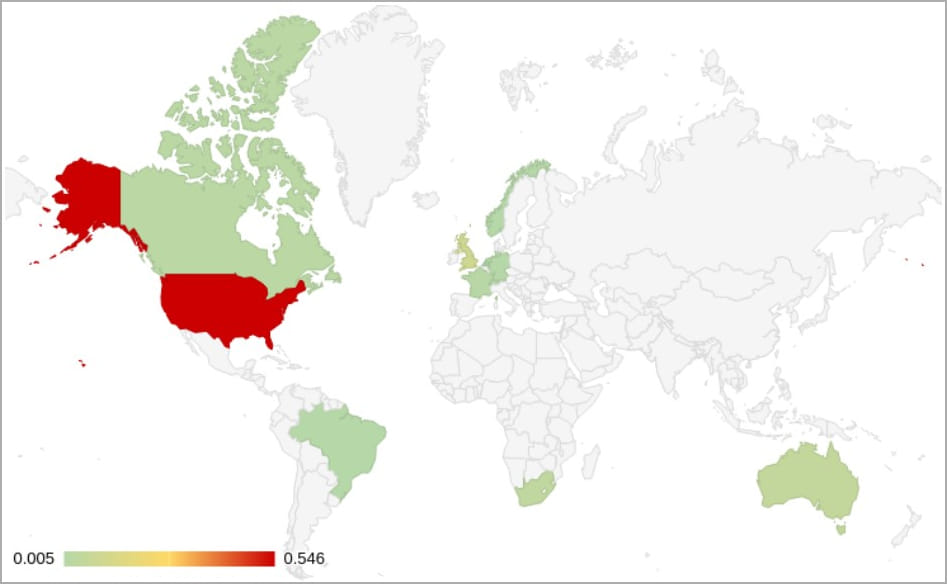

「Greatness」という名前の Phishing-as-a-Service (PhaaS) プラットフォームは、米国、カナダ、英国、オーストラリア、南アフリカで Microsoft 365 を使用している組織をターゲットにしており、活動が急増しています。

Microsoft 365 クラウドベースの生産性プラットフォームは世界中の多くの組織で使用されており、ネットワーク侵害に使用するデータや資格情報を盗もうとするサイバー犯罪者にとって貴重な標的となっています。

Cisco Talos による新しいレポートの中で、研究者らは、Greatness フィッシング プラットフォームが 2022 年半ばにどのように立ち上げられ、2022 年 12 月に活動が急増し、その後 2023 年 3 月に再び活動が急増したかについて説明しています。

被害者のほとんどは米国に居住しており、その多くは製造、医療、テクノロジー、教育、不動産、建設、金融、ビジネスサービスの分野で働いています。

「偉大さ」の攻撃

Greatness Phishing-as-a-Service には、フィッシング攻撃者がキャンペーンを成功させるために必要なものがすべて含まれています。

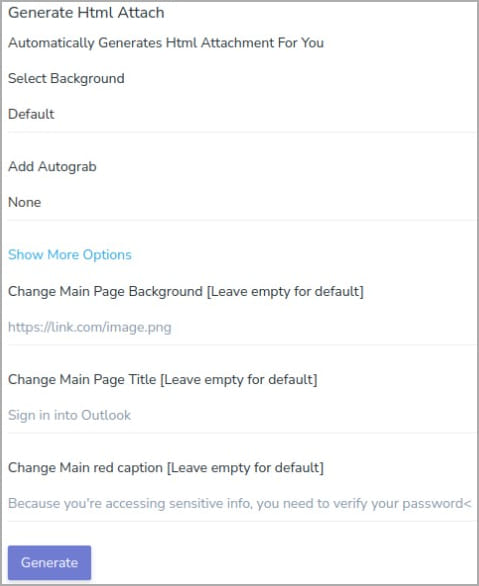

攻撃を開始するには、サービスのユーザーは API キーを使用して「Greatness」管理パネルにアクセスし、ターゲットの電子メール アドレスのリストを提供します。

PhaaS プラットフォームは、フィッシング ページをホストするサーバーや HTML 添付ファイルの生成に必要なインフラストラクチャを割り当てます。

その後、アフィリエイトは電子メールのコンテンツを作成し、必要に応じてその他の資料を提供したり、デフォルト設定を変更したりします。

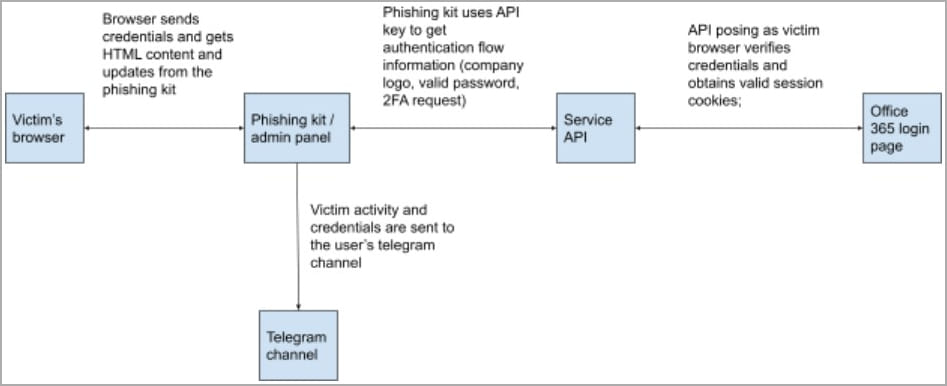

その後、このサービスは被害者にメールを送信し、被害者は HTML 添付ファイル付きのフィッシングメールを受け取ります。この添付ファイルを開くと、難読化された JavaScript コードがブラウザで実行され、「Greatness」サーバーに接続して、ユーザーに表示されるフィッシング ページを取得します。

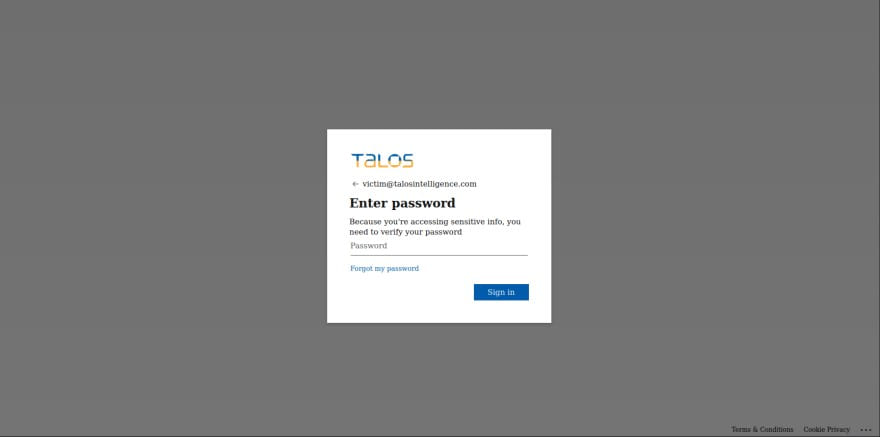

フィッシング サービスは、雇用主の実際の Microsoft 365 ログイン ページからターゲットの会社ロゴと背景画像を自動的に挿入します。

Greatness が正当性を感じさせるために正しい電子メールを事前に入力するため、被害者は説得力のあるフィッシング ページにパスワードを入力するだけです。

この段階では、フィッシング プラットフォームは被害者のブラウザーと実際の Microsoft 365 ログイン ページの間のプロキシとして機能し、ターゲット アカウントの有効なセッション Cookie を取得するための認証フローを処理します。

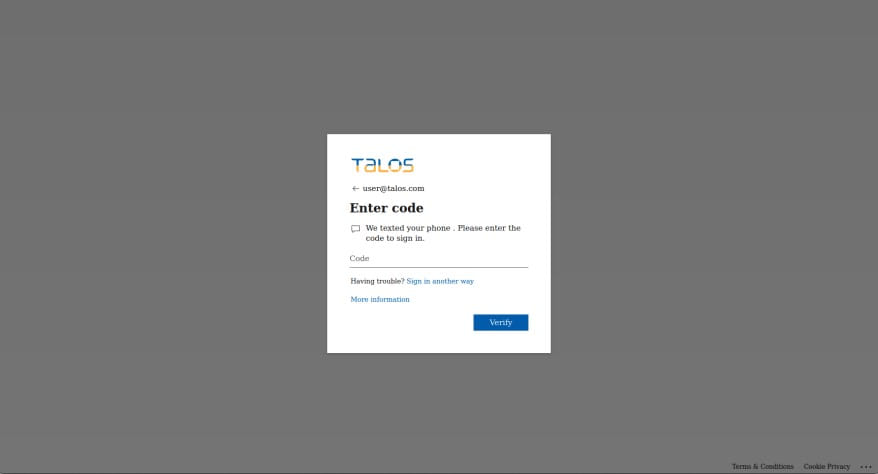

アカウントが 2 要素認証で保護されている場合、Greatness は実際の Microsoft サービスでリクエストをトリガーする際に、被害者にそれを提供するよう求め、ワンタイム コードがターゲットのデバイスに送信されます。

MFA コードが提供されると、Greatness は実際の Microsoft プラットフォームで被害者として認証し、認証されたセッション Cookie を Telegram チャネルまたはサービスの Web パネル経由でアフィリエイトに送信します。

「認証されたセッションは通常、しばらくするとタイムアウトになります。これがテレグラム ボットが使用される理由の 1 つである可能性があります。攻撃者に有効な Cookie をできるだけ早く通知して、対象が興味深い場合にすぐに到達できるようにします」と Cisco は説明します。

そこから、攻撃者はこのセッション Cookie を使用して、被害者の電子メール、ファイル、Microsoft 365 サービスのデータにアクセスできます。

多くの場合、盗まれた認証情報は企業ネットワークへの侵入にも使用され、ランサムウェアの展開など、さらに危険な攻撃につながります。

Comments