MMRat という新しい Android バンキング マルウェアは、ほとんど使用されない通信方法である protobuf データ シリアル化を利用して、侵害されたデバイスからより効率的にデータを盗みます。

MMRat は、2023 年 6 月下旬にトレンドマイクロによって初めて発見され、主に東南アジアのユーザーをターゲットとしていたため、VirusTotal などのウイルス対策スキャン サービスでは検出されませんでした。

研究者らは、マルウェアが最初にどのように被害者に宣伝されるのかは不明ですが、MMRat が公式アプリ ストアを装った Web サイト経由で配布されていることを発見しました。

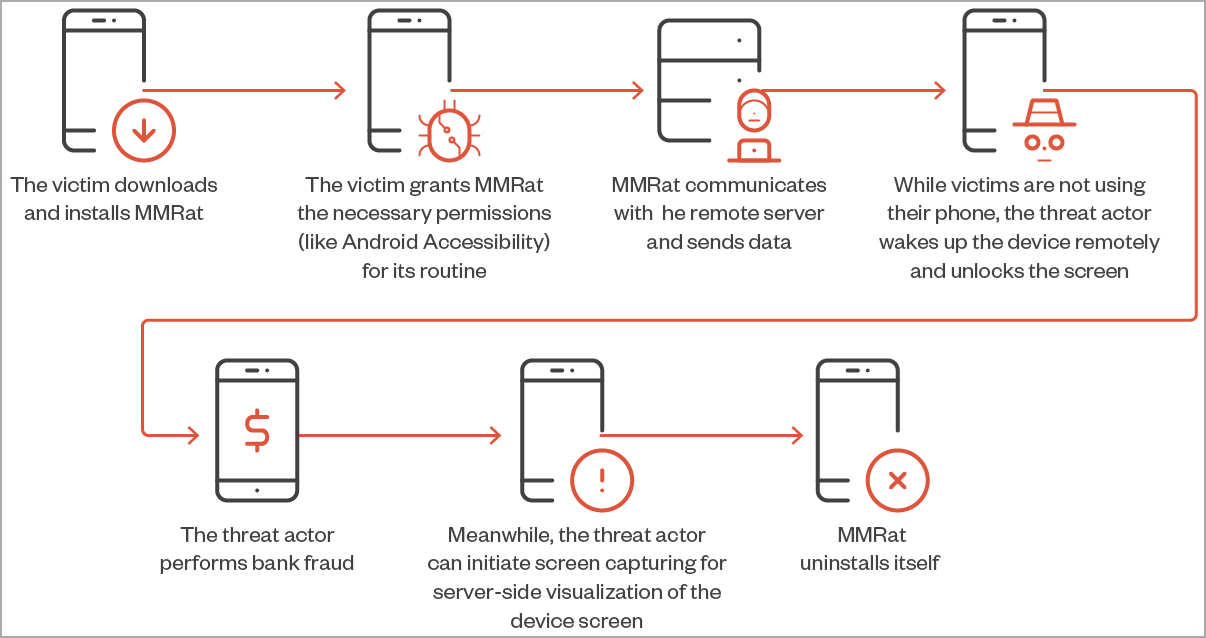

被害者は、MMRat を搭載した悪意のあるアプリをダウンロードしてインストールします。これは通常、政府公式アプリや出会い系アプリを模倣し、インストール中に Android のユーザー補助サービスへのアクセスなどの危険な権限を付与します。

このマルウェアは、アクセシビリティ機能を自動的に悪用して、感染したデバイス上で広範な悪意のあるアクションを実行できるようにする追加のアクセス許可を自分自身に付与します。

MMRat の機能

MMRat が Android デバイスに感染すると、C2 サーバーとの通信チャネルを確立し、デバイスのアクティビティを監視してアイドル状態の時間を検出します。

その間、脅威アクターはアクセシビリティ サービスを悪用し、リモートでデバイスを起動し、画面のロックを解除し、リアルタイムで銀行詐欺を実行します。

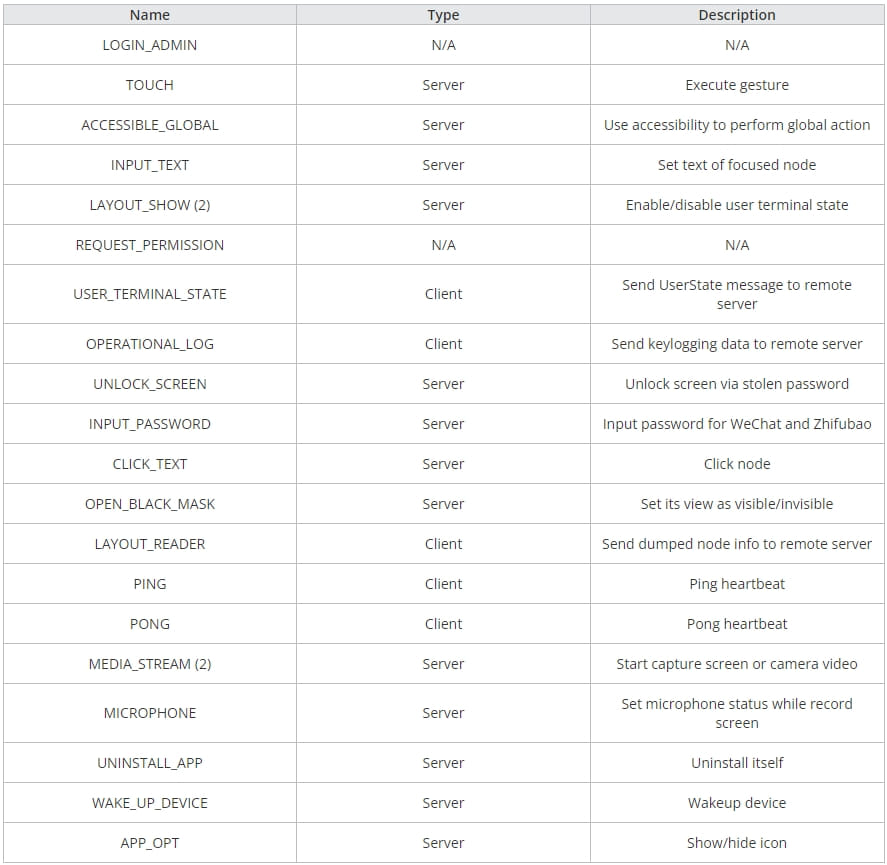

MMRat の主な機能は次のように要約できます。

- ネットワーク、画面、バッテリー情報を収集する

- ユーザーの連絡先リストとインストールされているアプリのリストを盗み出す

- キーロギングによるユーザー入力のキャプチャ

- MediaProjection API を使用して、デバイスからリアルタイムの画面コンテンツをキャプチャします。

- カメラデータの記録とライブストリーミング

- 画面データをテキスト形式で記録およびダンプし、C2 に抽出します。

- デバイスから自身をアンインストールして、感染の痕跡をすべて消去します

リアルタイムの画面コンテンツをキャプチャする MMRat の機能と、再構成が必要なテキスト データを抽出するより基本的な「ユーザー端末状態」メソッドでさえ、どちらも効率的なデータ送信を必要とします。

このような効率がなければ、パフォーマンスが脅威アクターによる銀行詐欺の効果的な実行を妨げる可能性があるため、MMRat の作成者はデータ漏洩用のカスタム Protobuf プロトコルを開発することを選択しました。

プロトバッファの利点

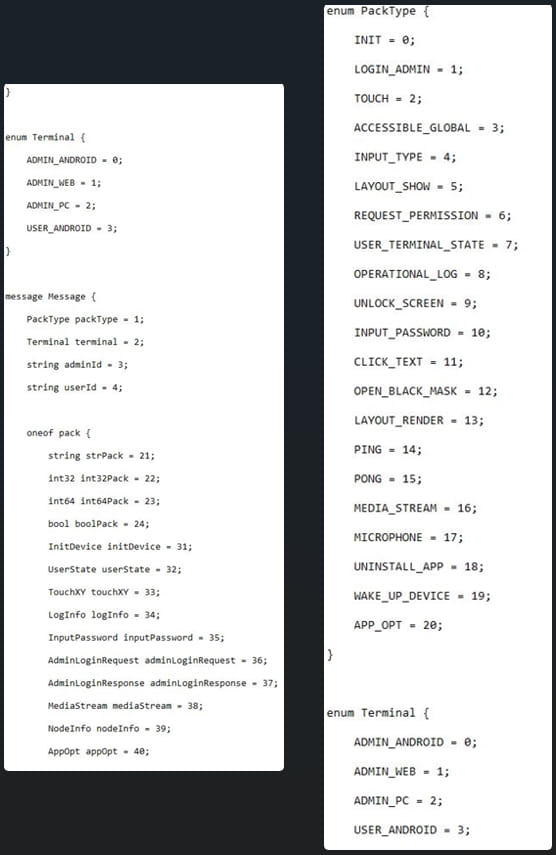

MMRat は、効率的なデータ転送のために、プロトコル バッファ (Protobuf) に基づく独自のコマンド アンド コントロール (C2) サーバー プロトコルを使用します。これは、Android のトロイの木馬では珍しいことです。

Protobuf は、Google が開発した構造化データをシリアル化するためのメソッドで、XML や JSON に似ていますが、より小さくて高速です。

MMRat は、C2 とのデータ交換にさまざまなポートとプロトコルを使用します。たとえば、データ抽出にはポート 8080 の HTTP、ビデオ ストリーミングには RTSP とポート 8554、コマンドと制御には 8887 のカスタム Protobuf が使用されます。

「特に C&C プロトコルは、Netty (ネットワーク アプリケーション フレームワーク) と前述の Protobuf に基づいてカスタマイズされており、適切に設計されたメッセージ構造を備えているため、独特です」とトレンドマイクロのレポートには書かれています。

「C&C 通信の場合、攻撃者は包括的な構造を使用してすべてのメッセージ タイプを表し、「oneof」キーワードを使用してさまざまなデータ タイプを表します。

Protobuf の効率とは別に、カスタム プロトコルは、既知の異常の一般的なパターンを探すネットワーク セキュリティ ツールによる検出を脅威アクターが回避するのにも役立ちます。

Protobuf の柔軟性により、MMRat の作成者はメッセージ構造を定義し、データの送信方法を編成することができます。同時に、その構造化された性質により、送信されたデータが事前定義されたスキーマに準拠し、受信側で破損する可能性が低くなります。

結論として、MMRat は、ステルス性と効率的なデータ抽出を巧みに組み合わせて、Android バンキング トロイの木馬が進化して洗練されていることを示しています。

Android ユーザーは、Google Play からのみアプリをダウンロードし、ユーザー レビューを確認し、信頼できる発行元のみを信頼し、アクセス許可の付与を求められるインストール段階では注意する必要があります。

Comments