FBIは本日、インフラを押収しただけでなく、感染したデバイスからマルウェアをアンインストールした国際法執行活動において、Qakbotボットネットを破壊したと発表した。

先週末の法執行作戦「ダックハント作戦」中、FBIはボットネットのネットワーク通信を管理下のサーバーにリダイレクトし、捜査員が約70万台の感染したデバイス(20万台は米国内にある)を特定できるようにした。

ボットネットを掌握した後、FBI は被害者のコンピュータからマルウェアをアンインストールする方法を考案し、被害者の PC からマルウェア オペレータ自身のコンピュータまでボットネットのインフラストラクチャを事実上解体しました。

Qakbotとは何ですか?

FBI がどのようにして Qakbot をコンピュータからアンインストールしたかを知る前に、マルウェアがどのように配布され、どのような悪意のある動作を実行し、誰がそれを利用したかを理解することが不可欠です。

Qakbot (別名 Qbot および Pinklipbot) は、2008 年にバンキング トロイの木馬として始まり、銀行の認証情報、Web サイトの Cookie、クレジット カードを盗んで金融詐欺を行うために使用されていました。

しかし、時間の経過とともに、このマルウェアは、ランサムウェア攻撃、データ盗難、その他の悪意のあるサイバー活動を実行するためにネットワークへの最初のアクセスを取得するために他の脅威アクターによって利用されるマルウェア配信サービスに進化しました。

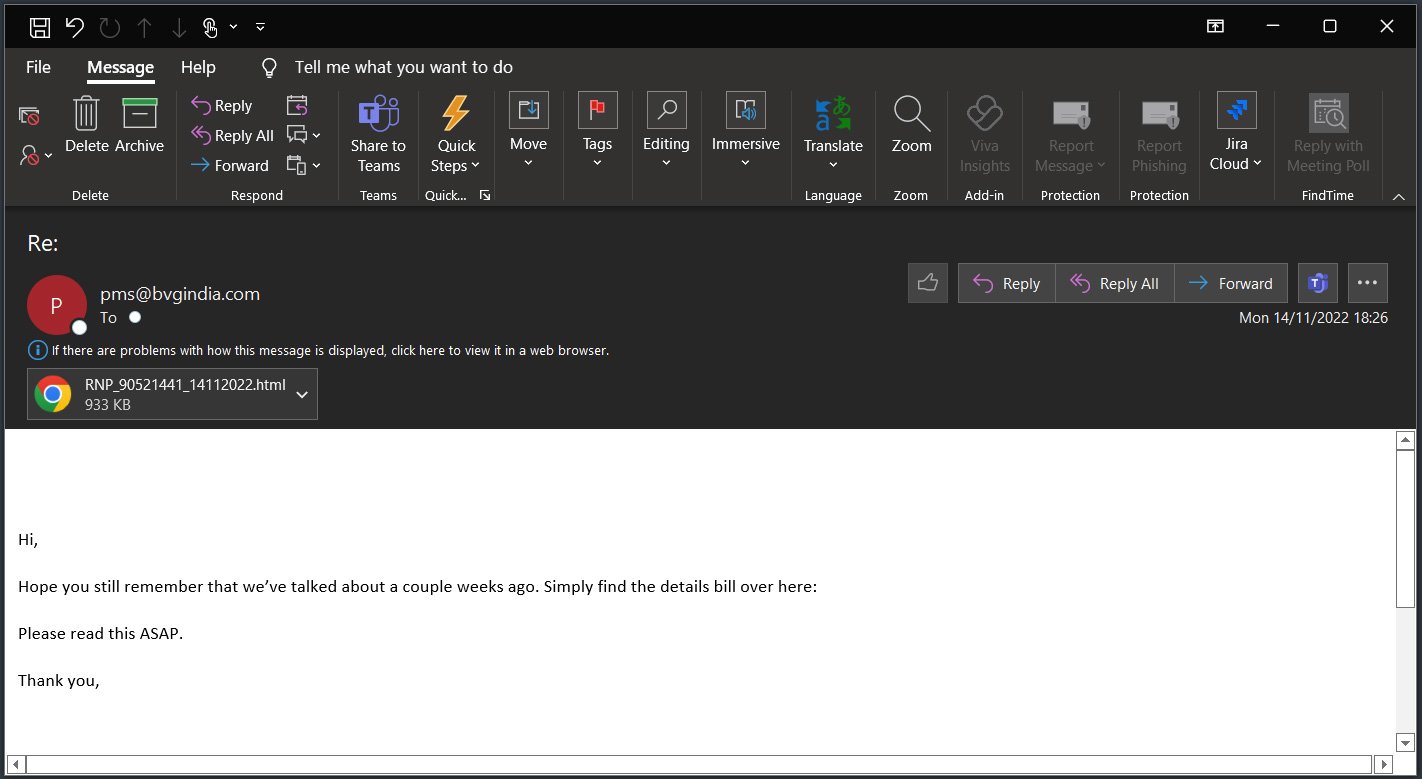

Qakbot は、リプライ チェーン メール攻撃など、さまざまなルアーを利用したフィッシング キャンペーンを通じて配布されます。リプライ チェーン メール攻撃とは、攻撃者が盗んだ電子メール スレッドを使用し、独自のメッセージと悪意のあるドキュメントを添付してそれに返信する攻撃です。

ソース:

これらの電子メールには通常、ユーザーのデバイスに Qakbot マルウェアをインストールする悪意のあるファイルをダウンロードするための添付ファイルまたはリンクとして悪意のあるドキュメントが含まれています。

これらのドキュメントはフィッシング キャンペーンごとに変化し、 悪意のあるマクロを含む Word または Excel ドキュメント、 埋め込みファイルを含む OneNote ファイル、 実行可能ファイルや Windows ショートカットを含む ISO 添付ファイルに至るまで多岐にわたります。それらの一部は、 Windows のゼロデイ脆弱性を悪用するように設計されています。

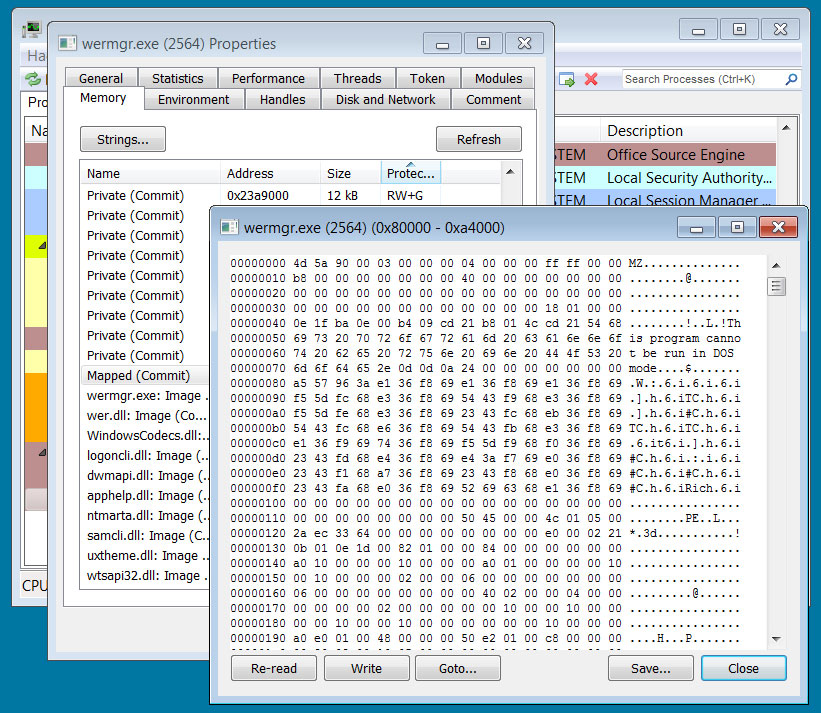

マルウェアの配布方法に関係なく、Qakbot がコンピュータにインストールされると、wermgr.exe や AtBroker.exe などの正規の Windows プロセスのメモリに挿入され、セキュリティ ソフトウェアによる検出を回避しようとします。

たとえば、以下の画像は、正規の wermgr.exe プロセスのメモリに挿入された Qbot マルウェアを示しています。

ソース:

マルウェアがデバイス上で起動されると、今後のフィッシングメールキャンペーンで使用するために、被害者のメールなどを盗む情報がスキャンされます。

しかし、Qakbot オペレーターは、ランサムウェアギャングに企業ネットワークへの初期アクセスを提供するなど、サイバー犯罪を促進するために他の脅威アクターとも提携していました。

過去に Qakbot は、Conti、 ProLock 、 Egregor 、REvil、RansomExx、MegaCortex、そして最近ではBlack BastaやBlackCat/ALPHVを含む複数のランサムウェア活動と提携してきました。

FBI によると、2021 年 10 月から 2023 年 4 月までの間に、Qakbot オペレーターはランサムウェアの支払いで約 5,800 万ドルを稼いだという。

FBI が Qakbot をアンインストールした方法

本日の発表の一環として、FBI は、攻撃者のサーバー インフラストラクチャを占拠し、感染したデバイスから Qakbot マルウェアをアンインストールする特別な削除ツールを作成することで、ボットネットを解体することができたと述べています。

司法省が発表した押収令状の申請書によると、FBIはQakbotの管理コンピュータへのアクセスを取得することができ、これは法執行機関がボットネットの運用に使用されるサーバーインフラストラクチャを計画するのに役立ったという。

FBI は調査に基づいて、Qakbot ボットネットが Tier-1、Tier-2、Tier-3 のコマンド アンド コントロール サーバーを利用しており、これらのサーバーはコマンドの実行、マルウェア更新のインストール、追加のパートナー ペイロードのデバイスへのダウンロードに使用されていると判断しました。 。

Tier-1 サーバーは、ボットネットのコマンド アンド コントロール インフラストラクチャの一部として機能する「スーパーノード」モジュールがインストールされた感染デバイスで、被害者の一部は米国にいます。 Tier-2 サーバーもコマンド アンド コントロール サーバーですが、Qakbot オペレーターは通常、米国外のレンタル サーバーからそれらを操作します。

FBI によれば、Tier-1 サーバーと Tier-2 サーバーの両方が、Tier-3 サーバーとの暗号化通信を中継するために使用されています。

これらの Tier-3 サーバーは、実行する新しいコマンド、ダウンロードする新しい悪意のあるソフトウェア モジュール、およびランサムウェア ギャングなどのボットネットのパートナーからインストールするマルウェアを発行するための中央コマンド アンド コントロール サーバーとして機能します。

感染したデバイス上の Qakbot マルウェアは 1 ~ 4 分ごとに、組み込みの Tier-1 サーバーのリストと通信して、Tier-3 サーバーとの暗号化通信を確立し、実行するコマンドまたはインストールする新しいペイロードを受け取ります。

しかし、FBI が Qakbot のインフラストラクチャと管理者のデバイスに侵入した後、これらのサーバーとの通信に使用される暗号化キーにアクセスしました。

これらのキーを使用して、FBI は管理下の感染デバイスを使用して各 Tier-1 サーバーに連絡し、すでにインストールされている Qakbot の「スーパーノード」モジュールを法執行機関が作成したものと置き換えさせました。

この新しい FBI 制御のスーパーノード モジュールは、Qakbot オペレーターに知られていないさまざまな暗号化キーを使用し、Tier-1 サーバーと通信する手段がなくなったため、Qakbot オペレーターを独自の指揮統制インフラストラクチャから効果的にロックアウトしました。

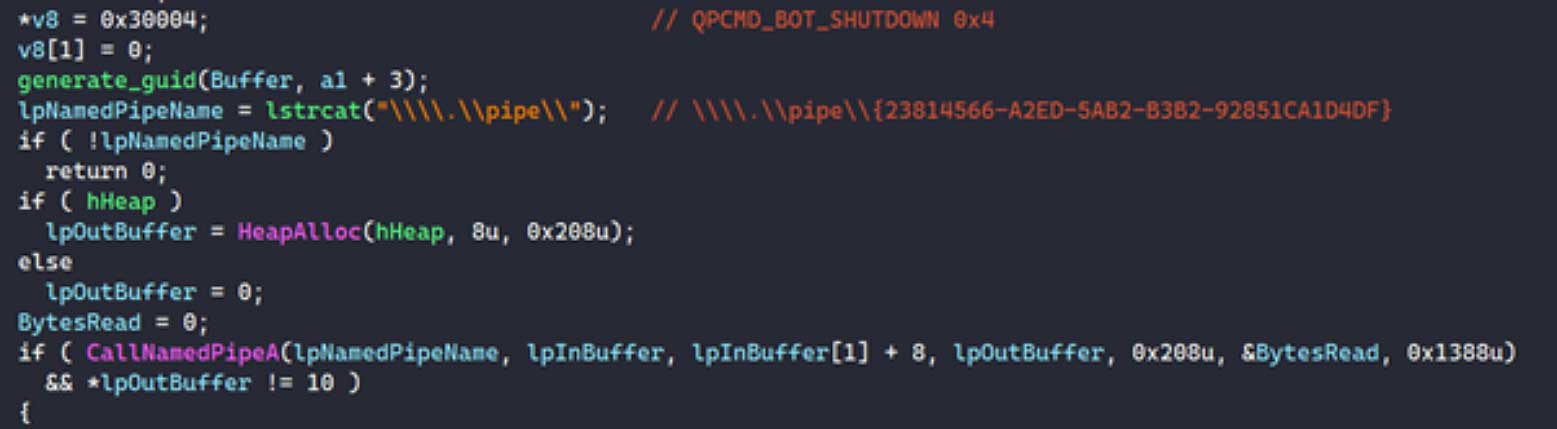

次に FBI は、削除ツールとして機能するカスタム Windows DLL (または Qakbot モジュール) [ VirusTotal ] を作成し、ハイジャックされた Tier-1 サーバーから感染したデバイスにプッシュしました。

SecureWorksによる FBI モジュールの分析に基づいて、このカスタム DLL ファイルは、感染したデバイス上で実行されている Qakbot マルウェアに対してQPCMD_BOT_SHUTDOWNコマンドを発行し、マルウェア プロセスの実行を停止させます。

出典: SecureWorks

SecureWorks によれば、このカスタム モジュールが感染デバイスにプッシュダウンされたのを初めて確認したのは 8 月 25 日午後 7 時 27 分(東部標準時)でした。

「8 月 25 日午前 0 時 27 分(BST)、CTU の研究者は、感染したデバイスにシェルコードを配布する Qakbot ボットネットを検出しました」と SecureWorks は説明します。

「シェルコードは、ホスト上で実行中の Qakbot プロセスを完全に終了できるコードを含むカスタム DLL (ダイナミック リンク ライブラリ) 実行可能ファイルを解凍します。」

FBIは、このQakbot削除ツールは、感染したデバイスからマルウェアを削除するという非常に限られた範囲で裁判官によって認可されたと述べている。さらに、マルウェアはメモリ上でのみ動作するため、削除ツールはハード ドライブに対して何も読み書きしませんでした。

現時点で FBI は、この方法で駆除されたデバイスの総数については不明ですが、プロセスが週末に開始されたため、ハイジャックされた Qakbot インフラストラクチャに接続し直すことでさらに多くのデバイスが駆除されると予想しています。

FBI はまた、Qakbot マルウェアによって盗まれた認証情報を含むデータベースをHave I Been Pwnedおよびオランダ国家警察と共有しました。

マルウェアが削除されても、感染したデバイスには通知が表示されないため、これらのサービスを使用して、資格情報が盗まれたかどうかを確認できます。これは、ある時点で Qakbot マルウェアに感染した可能性があることを示しています。

FBIが感染デバイスからマルウェアを削除するために裁判所が承認した押収令状を利用したのはこれが初めてではない。

FBIは以前、感染したデバイスからRussian Snakeデータ窃盗マルウェアとEmotetマルウェアを削除すること、またProxyLogon攻撃に展開されたMicrosoft Exchangeサーバー上のWebシェルを削除することについて裁判所の承認を得ていた。

これは法執行機関にとって間違いなく勝利ですが、逮捕者がいなかったため、これで Qakbot 作戦が終了するわけではない可能性があります。

したがって、Qakbot オペレーターは今後数か月間、フィッシング キャンペーンを通じて、または他のボットネットを通じてインストールを購入することによって、インフラストラクチャの再構築を開始する可能性があります。

Comments