Windows 10 と Windows 11 は、カーネルで実行されるドライバーのセキュリティ基準を引き上げ続けています。カーネル モード ドライバーの発行者は、ハードウェア ラボ キット (HLK) の互換性テスト、マルウェア スキャンに合格し、拡張検証 (EV) 証明書を通じて身元を証明する必要があります。これにより、悪意のあるアクターが Windows 10 および Windows 11 デバイスで悪質なカーネル コードを実行する能力が大幅に低下しました。

脆弱なドライバー攻撃

攻撃者はますます、エコシステム内の正当なドライバーとそのセキュリティの脆弱性を利用してマルウェアを実行しています。 RobinHood、Uroburos、Derusbi、GrayFish、Sauron などの複数のマルウェア攻撃は、ドライバーの脆弱性を利用しています (たとえば、CVE-2008-3431、1つの CVE-2013-3956、2つの CVE- 2009-0824、3 、および CVE-2010-1592)。 )。 4

脆弱なドライバー攻撃キャンペーンは、信頼できる相手先ブランド供給 (OEM) およびハードウェア ベンダーからの善意のドライバーのセキュリティ脆弱性を標的にして、カーネル権限を取得し、カーネル署名ポリシーを変更し、悪意のある未署名ドライバーをカーネルにロードします。場合によっては、これらの署名されていないドライバーは、ウイルス対策製品を無効にして検出を回避します。そこから、ランサムウェア、スパイウェア、およびその他の種類のマルウェアを実行できます。

Microsoft Defender for Endpoint および Windows セキュリティ チームは、ドライバーの発行者と協力して、悪意のあるソフトウェアによって悪用される前にセキュリティの脆弱性を検出します。また、ドライバーの脆弱なバージョンをブロックし、エコシステムとパートナーの関与に基づいて脆弱性の悪用から顧客を保護するのに役立つ自動メカニズムを構築します。

脆弱性の報告: Vulnerable and Malicious Driver Reporting Center

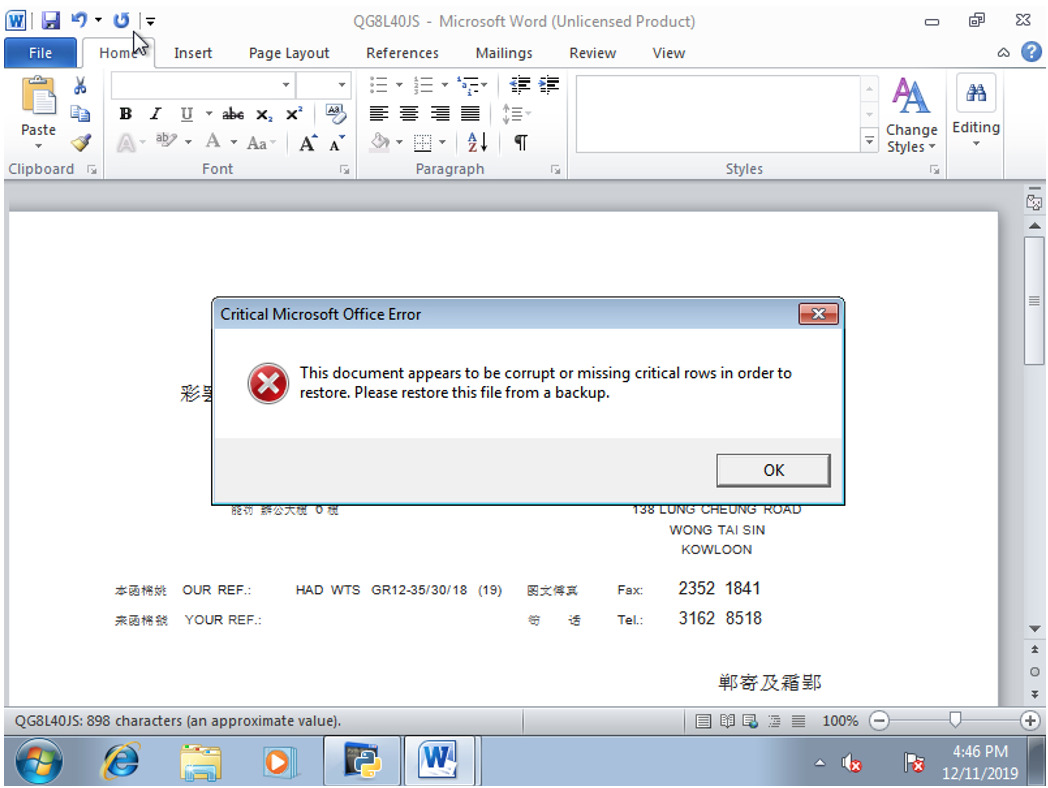

この種の攻撃からユーザーを保護するために、Microsoft は新しい脆弱性および悪意のあるドライバー レポート センターを作成しました。レポート センターは使いやすいように設計されており、ドライバー ファイルといくつかの詳細情報を入力するだけで、ドライバー分析ケースを開くことができます。分析用のドライバー バイナリ、ドライバーの脆弱性または悪意のある動作に関する詳細、フォローアップ用の電子メール アドレスを提供するだけです。

図 1: Vulnerable and Malicious Driver Reporting Center。

レポート センターのバックエンドは、潜在的に脆弱または悪意のあるドライバー バイナリを自動的に分析し、次のような危険な動作とセキュリティの脆弱性を特定します。

- 任意のカーネル、物理、またはデバイス メモリをユーザー モードにマップできるドライバー。

- ポート I/O および中央処理装置 (CPU) レジスタをユーザー モードから含む、任意のカーネル、物理、またはデバイス メモリを読み書きできるドライバー。

- Windows アクセス制御をバイパスする記憶域へのアクセスを提供するドライバー。

レポート センターは、x86 および x64 アーキテクチャ用に構築された Windows ドライバーをスキャンして分析できます。スキャンされた脆弱で悪意のあるドライバーは、Microsoft の脆弱なドライバー チームによる分析と調査のためにフラグが立てられます。このプログラムは現在、マイクロソフト セキュリティ レスポンス センターのバグ報奨金プログラムの対象外です。

今すぐ分析のためにドライバーを報告してください。

フィードバック ループ: 脆弱なドライバーはエコシステムで自動的にブロックされます

当社のセキュリティ チームは、ドライバーの発行元と緊密に連携して、脆弱性の分析とパッチ適用、影響を受ける市場のデバイスの更新を支援します。ドライバーの発行者が脆弱性にパッチを適用すると、影響を受けるすべてのドライバーの更新プログラムがドライバーの発行者によって (通常は Windows Update (WU) を通じて) 配布されます。影響を受けるデバイスが最新のセキュリティ パッチを受け取ると、セキュリティの脆弱性が確認されたドライバーは、Microsoft Defender for Endpoint attack surface reduction (ASR) およびMicrosoft Windows Defender Application Control (WDAC) テクノロジを使用してエコシステム内の Windows 10 デバイスでブロックされ、デバイスをエクスプロイトから保護します。脆弱なドライバーを巻き込んでカーネルにアクセスします。

Microsoft Defender for Endpoint の攻撃面の削減規則

脆弱なドライバーの ASR ルール

E3 および E5 エンタープライズのお客様は、Microsoft Defender for Endpoint の ASR ルールを使用して、悪意のある脆弱なドライバーをブロックするという利点を得ることができます。 ASR ルールは、マルウェアによって使用され、攻撃者によって悪用されるエントリ ポイントとコードの動作をターゲットにしてブロックし、攻撃が最初から開始されるのを防ぎます。脆弱な署名済みドライバーの ASR ルールは、アプリケーションが署名済みの脆弱なドライバーをシステムに書き込むことを防ぎます。

脆弱なドライバーと悪意のあるドライバーが脆弱なドライバー ASR ルールに追加され、ユーザーの介入なしに Microsoft Defender for Endpointユーザーをドライバー マルウェア キャンペーンから保護します。 ASR ルールは、次のバージョンでサポートされています。

- Windows 10 Pro または Enterprise、バージョン 1709 以降。

- Windows Server 1803 以降。

- Windows サーバー 2019。

脆弱なドライバーの ASR ルールの構成

脆弱なドライバー ASR ルールは、Intune、モバイル デバイス管理 (MDM)、Microsoft エンドポイント構成マネージャー、グループ ポリシー、および PowerShell を使用して有効化および構成できます。各方法で脆弱なドライバー ASR ルールを有効にするには、Microsoft のドキュメント「攻撃面の縮小を使用してマルウェア感染を防止する」を参照してください。

ASR ルールには、次の 4 つの設定があります。

- 未構成: ASR ルールを無効にします。

- ブロック: ASR ルールを有効にします。

- 監査: ASR ルールが有効になっている場合に組織に与える影響を評価します。

- 警告: ASR ルールを有効にしますが、ユーザーがブロックをバイパスできるようにします。

脆弱なドライバーの ASR GUID は56a863a9-875e-4185-98a7-b882c64b5ce5です。 Intune の名前は、悪用された脆弱な署名付きドライバーの悪用をブロックします。

E3 ライセンスと E5 ライセンス間の ASR ルールの機能の違いの完全なリストについては、Microsoft のドキュメント「 Windows バージョン間での攻撃面の削減機能」を参照してください。

Windows Defender アプリケーション制御

Microsoft ドライバーのブロックリスト

Microsoft Defender for Endpoint および Windows セキュリティ チームによって確認されたドライバーの脆弱性 (Vulnerable Driver Reporting Center を通じてセキュリティ コミュニティによって報告されたものを含む) は、Microsoft が提供するポリシーによってブロックされます。このポリシーは、既定で、WU を介して自動的に更新され、セキュリティで保護されたコア デバイス、 Hypervisor-Protected Code Integrity (HVCI) が有効になっているデバイス、および Windows in 10 S モード デバイスにプッシュ ダウンされます。これらのクラスのデバイスは、WDAC および HVCI テクノロジを使用して、カーネルに読み込まれる前に、脆弱で悪意のあるドライバーがデバイス上で実行されるのをブロックします。脆弱なドライバーのブロックリスト ポリシーは定期的に更新され、最新のカーネル エクスプロイトから保護するために WU を通じてプッシュされます。

Windows 10 で HVCI を有効にして自動化された Microsoft ドライバー ブロックリストにオプトインする方法、または HVCI が有効になっているかどうかを確認する方法については、 「仮想化ベースのコード整合性保護を有効にする」を参照してください。

脆弱で悪意のあるドライバーからデバイスを守る

カスタム WDAC ブロック ポリシーの作成

Windows ユーザーは、カスタム ドライバー ブロック ポリシーを作成して適用し、Microsoft が提供するドライバー ブロック ポリシーと同等のセキュリティを得ることができます。 Microsoft はブロック ポリシーを公開し、すべてのお客様がカーネル ブロック ルールを適用して、脆弱性を持つドライバーがデバイス上で実行されたり悪用されたりするのを防ぐことをお勧めします。デフォルトでは、ポリシーは監査モードです。このモードでは、ドライバーの実行はブロックされませんが、監査ログ イベントが提供されます。新しいポリシーを適用する前に、新しいポリシーを監査モードにして、監査ログ イベントを使用してブロックされたバイナリの影響と範囲を判断することをお勧めします。ログ イベントの解釈の詳細については、Microsoft のドキュメント「監査イベントを使用して WDAC ポリシー ルールを作成する」を参照してください。

WDAC ドライバー ブロック ポリシーは、簡単に作成して展開できます。 Microsoft は、組み込みのPowerShell コマンドレットとWDAC ウィザード デスクトップ アプリケーションの両方を提供して、WDAC ポリシーを作成、編集、マージします。以下は、強制モードでドライバー ブロック ポリシーを展開する手順の例です。

ステップ 1. スクリプトで使用する変数を初期化します。

$PolicyXML="$env:windirschemasCodeIntegrityExamplePoliciesRecommendedDriverBlock_Enforced.xml"

"$DestinationBinary=$env:windir+System32CodeIntegritySiPolicy.p7b"

ステップ 2. 以下を実行して、管理者特権の PowerShell ホストで XML ファイルをバイナリに変換します。

ConvertFrom-CIPolicy $PolicyXML $DestinationBinary

ステップ 3. Windows Management Instrumentation (WMI) を使用して、ドライバー制御ポリシーを展開し、アクティブ化します。

Invoke-CimMethod -Namespace rootMicrosoftWindowsCI -ClassName PS_UpdateAndCompareCIPolicy -MethodName Update -Arguments @{FilePath = $DestinationBinary}

もっと詳しく知る

WDAC ポリシーの展開の詳細については、Microsoft のドキュメント「 スクリプトを使用して WDAC ポリシーを展開する」を参照してください。

カーネル モードのブロック ルールと許可ルールに加えて、ユーザー モード ソフトウェアのルールも作成できます。詳細については、 Microsoft が推奨するブロック ルールを参照してください。 WDAC テクノロジとポリシーに関する一般的な情報については、 Windows Defender Application Controlの公式ドキュメントを参照してください。

ドライバーの開発者である場合は、 ドライバーのセキュリティ チェックリストと開発のベスト プラクティスに従って、セキュリティの脆弱性のリスクを軽減してください。また、新しいVulnerable and Malicious Driver Reporting Centerからドライバー分析ケースを開くこともできます。

プログラムについて質問がある場合、またはドライバーに脆弱性や悪意があると思われる場合は、secureddrivers@microsoft.com までご連絡ください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

1CVE-2008-3431 、CVE の詳細。 2018 年 10 月 11 日。

2CVE-2013-3956 、CVE の詳細。 2013 年 8 月 22 日。

3CVE-2009-0824 、CVE の詳細。 2018 年 10 月 10 日。

4CVE-2010-1592 、CVE の詳細。 2010 年 4 月 29 日。

参考: https ://www.microsoft.com/en-us/security/blog/2021/12/08/improve-kernel-security-with-the-new-microsoft-vulnerable-and-malicious-driver-reporting- 中心/

Comments