過去 10 年間に注目を集めたセキュリティ インシデントにより、運用技術 (OT) に対するサイバー セキュリティの監視が強化されました。ただし、OT ネットワークはインターネットなどのパブリック ネットワークから分離されているという認識が、重要なインフラストラクチャ組織の間で引き続き存在しています。 Mandiant の経験では、OT 資産を外部ネットワークから分離する「エアギャップ」の概念が実際に当てはまることはめったにありません。

2018 年に、重要インフラストラクチャ組織の情報技術 (IT) ネットワークの外部侵害から OT の奥深くにある安全システムに至るまで、TRITON インシデントの際に TEMP.Veles が使用したツールと手法を紹介するブログ投稿をリリースしました。通信網。 OT に焦点を当てたレッドチームのエンゲージメントでこのアプローチを定期的に再現して、クライアント インフラストラクチャ全体で同様の攻撃パスを明らかにし、中間システム全体のネットワーク伝播技術を防止および検出するための環境固有の機会を特定します。

このブログ投稿では、IT ネットワークと OT 間の保護された境界を侵害するために高度な攻撃者が利用できる戦術、技術、および手順 (TTP) を説明するために、 OT レッドチームの関与の 1 つから別のケース スタディを共有します。通信網。また、攻撃者が標的型攻撃ライフサイクルの後期段階で利用できる、IT ネットワークでよく見られるさまざまな種類の重要な情報についても調べます。この取り組みの目標は、インターネットから州全体のスマート グリッド環境のエンドポイント メーター制御インフラストラクチャにアクセスし、それをオフにすることでした。

FireEye Mandiant バーチャル サミット セッションに参加して、OT レッド チームのこの教訓やその他の OT レッド チームの教訓について専門家が詳しく説明するのを聞いてください。

Mandiant の OT セキュリティ プラクティスの詳細については、当社のWeb サイトにアクセスするか、直接お問い合わせいただき、 Mandiant サービスまたは脅威インテリジェンスをリクエストしてください。

基盤の構築: IT-OT ネットワーク伝播のための情報収集

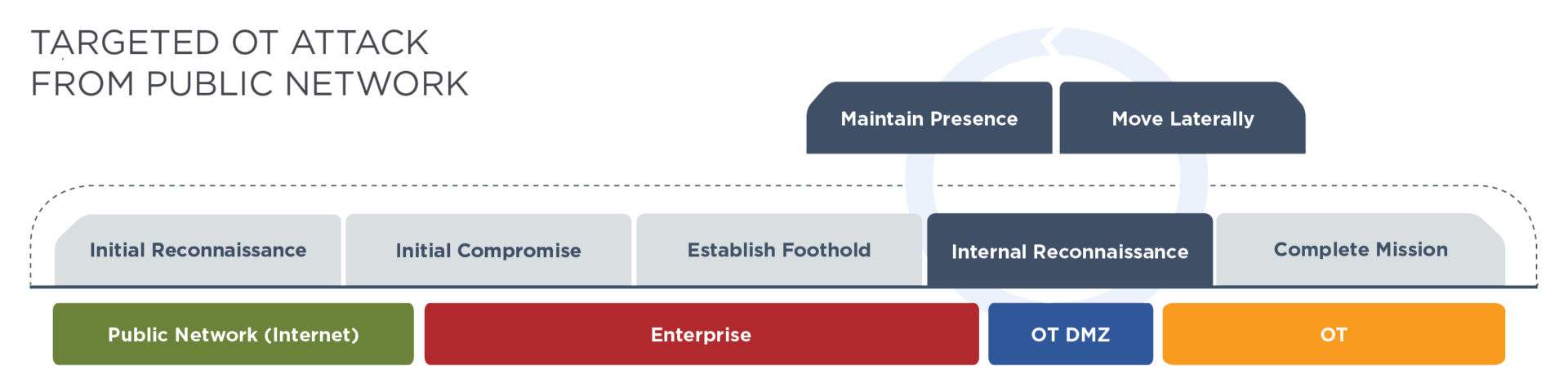

物理的な影響を与えようとする標的型 OT 攻撃には、計画が必要です。パブリック ネットワークから産業プロセスを妨害または変更しようとする高度なアクターは、必然的に被害者の環境へのアクセスを維持し、目的を達成するのに十分な時間、検出されないようにする必要があります。この間、攻撃者は制御プロセスについて学習して攻撃を策定し、OT システムにピボットしてセキュリティ制御をバイパスする方法を見つけ出し、場合によってはカスタム OT マルウェアを開発または展開することさえあります。

TRITON インシデントの際に TEMP.Veles が OT ネットワークに到達するために使用した手法と同様に、Mandiant の赤いチームの関与中の経験は、IT ネットワーク資産からの情報収集が標的型 OT 攻撃において重要な役割を果たすことを強調しています。その結果、OT を標的とした攻撃の内部偵察フェーズが企業ネットワークで開始されます。攻撃者は、IT ネットワークでの最初の侵害から OT ネットワークでのリモート アクセスに伝播するための知識とリソースを取得します。ターゲット、そのセキュリティ オペレーション、およびその環境に関して収集された詳細な情報は、攻撃者がオペレーションを拡大しながら検出されないようにする試みをサポートすることもできます。

敵対者のように考える: スマート エネルギー メーターをオフにする方法

OT システムを標的とする攻撃者にとって理想的なシナリオは、検出されずに目的を達成することです。 Mandiant のレッド チームは、重要なインフラストラクチャ業界全体のクライアントと協力して、攻撃者が外部向けの IT ネットワークの侵害を介して OT システムへのアクセスを取得することでこの目標を達成できる攻撃シナリオをシミュレートします。これらの関与の間、実際の攻撃者の行動をエミュレートして、ターゲットについて学習し、IT/OT ネットワーク伝播の最適なパスを決定します。

このエンゲージメントでは、エンドツーエンドの OT 固有の攻撃シナリオをシミュレートし、組織のセキュリティ制御と対応能力をテストして、スマート グリッド メーター制御インフラストラクチャを外部の攻撃者から保護しました。 Mandiant は、パブリック インターネットからリモート アクセスを取得し、OT 環境で事前に承認された一連の目標を達成するために、人、プロセス、およびテクノロジの弱点を利用しました。

ITネットワークに足場を築く

Mandiant は、インターネットからクライアントの企業ネットワークへの初期アクセスを取得するために、スピア フィッシングの演習を行いました。電子メールのフィルタリングと送信監視制御をテストするために展開した 2 つの異なるフィッシング シナリオの組み合わせを定義しました。

- Mandiant が所有するインターネット上のドメインでホストされている悪意のあるファイルへの埋め込みリンク

- 自動実行マクロ コードを含む Microsoft Office ドキュメントの電子メール添付ファイル

この演習により、私たちのチームは企業環境のユーザー ワークステーションでコードを実行し、インターネット上の Mandiant がホストする Cobalt Strike Command and Control (C&C) サーバーへの発信不可能な送信通信パスを確立することができました。エンタープライズ環境でワークステーションとの安定した通信パスを確立した後、私たちは次の公開されている攻撃的なセキュリティ ツール (OST) を利用して、権限をエスカレートし、ドメイン管理者レベルのアクセスを取得しました。

- 企業ドメイン内の情報を列挙するldapsearch

- PowerSploitは、IT における一般的なセキュリティの構成ミスを悪用します

- 内部ネットワーク内のあるシステムから別のシステムに横方向に移動するためのWMImplant

- Mimikatzがローカル ユーザーおよびドメイン管理者アカウントの資格情報を抽出する

ドメイン管理者として、エンタープライズ ドメインに接続されたさまざまなリソース (サーバー リソース、ファイル共有、IT アプリケーション、IT システムの管理コンソールなど) に無制限にアクセスできました。関与の初期段階における私たちの行動は、 金銭目的の侵害など、業界組織に対する他のあまり高度でない侵入と何ら変わりはありませんでした。

OT ネットワークへの道筋を定義する

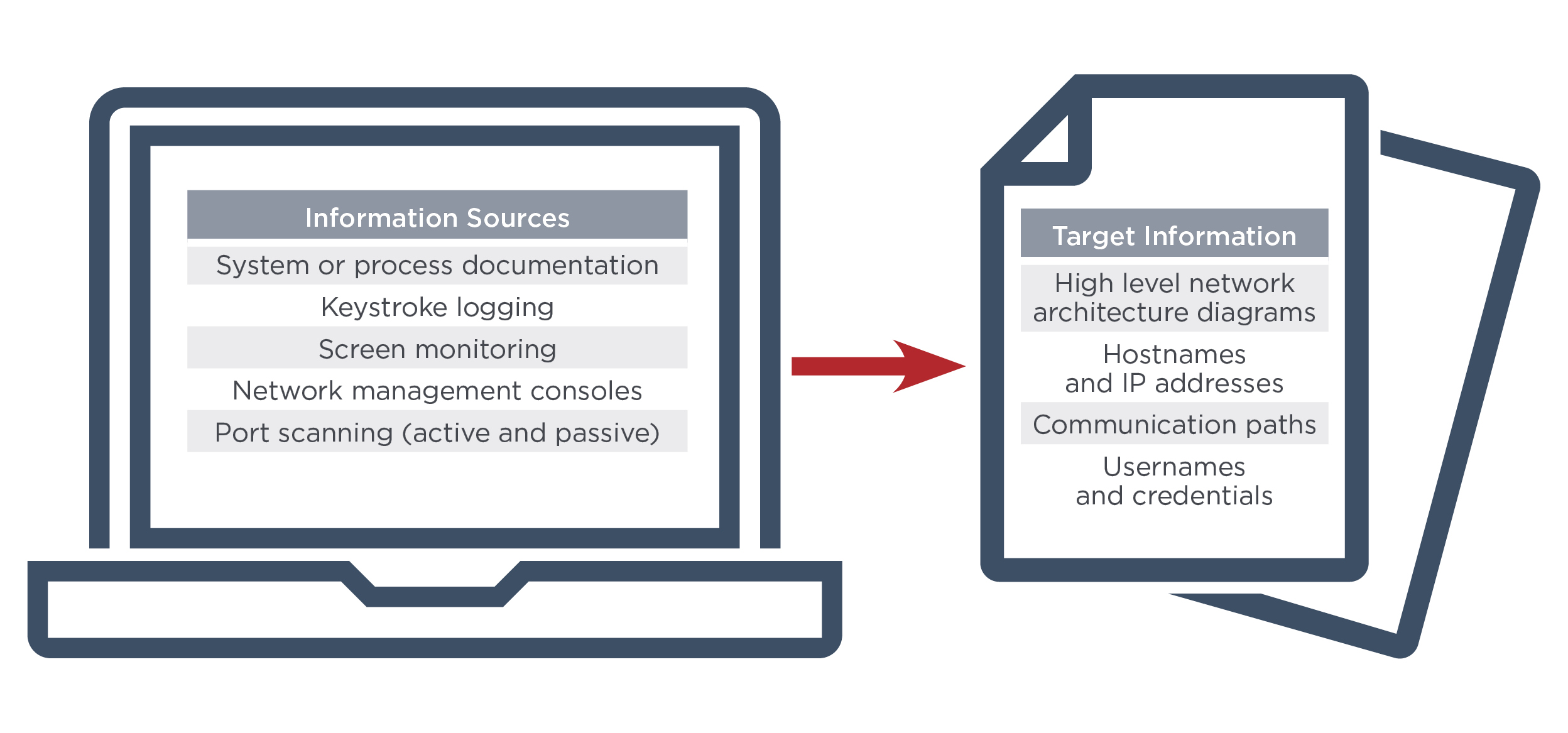

ターゲットを絞った OT 攻撃を実行する現実世界の脅威アクターと同様に、Mandiant の OT レッド チームは、IT ネットワークの内部偵察に多大な労力を費やして、拡張ネットワーク アーキテクチャの論理マッピングを作成し、関心のあるターゲット (人、プロセス、またはテクノロジ) を発見します。取得した情報は、(a) IT から OT ネットワークに伝搬するパスを定義し、(b) 警告を発することなく OT ネットワークで最終的な目的を達成するのに役立ちます。さまざまな業界での OT レッド チームの関与中に、実際の攻撃者の費用便益分析に従って、その情報を取得するのに最も役立つ可能性が高いソースまたは方法を判断します。

このエンゲージメントでは、前のフェーズで取得したドメイン管理者の資格情報を活用して、IT ネットワーク内の Microsoft System Center Configuration Manager (SCCM) にアクセスしました。 SCCM コンソールにログインし、収集用のソフトウェア展開機能を活用して、クライアント組織内の事前に選択された部門に属するユーザー ワークステーションに C&C を確立しました。

Mandiant は、部門の名前と説明属性に基づいて特定のグループを選択しました。これは、ネットワーク インフラストラクチャまたはアプリケーション管理のための高い特権アクセスを持つメンバー ユーザーの可能性が高いことを示唆しています。これには、ネットワーク管理、ファイアウォール管理、制御エンジニアリング、およびスマート メーター操作の各グループのメンバーが含まれていました。

これらの部門の対象従業員のユーザー ワークステーションへのアクセスにより、次のことが可能になりました。

- Cobalt Strike で変更されたスクリプトを使用してキーストロークをキャプチャし、OT ネットワークのリモート デスクトップ プロトコル (RDP) 資格情報を取得する

- 部門のファイル共有にログインし、OT システムの設計ドキュメントを抽出する

- ファイアウォール管理コンソールにある OT ファイアウォール構成のネットワーク設計ドキュメントとバックアップ ファイルを抽出します。

- オペレーション マニュアルから OT 管理システムの平文の認証情報を見つける

IT ネットワークの内部偵察により、OT ネットワークのリモート アクセス資格情報を取得できるだけでなく、内部の OT 固有の運用手順とセキュリティを確認することで、OT 環境におけるビジネス プロセスと技術制御システムの運用をより深く理解することができました。資産のインベントリや構成などのドキュメント。

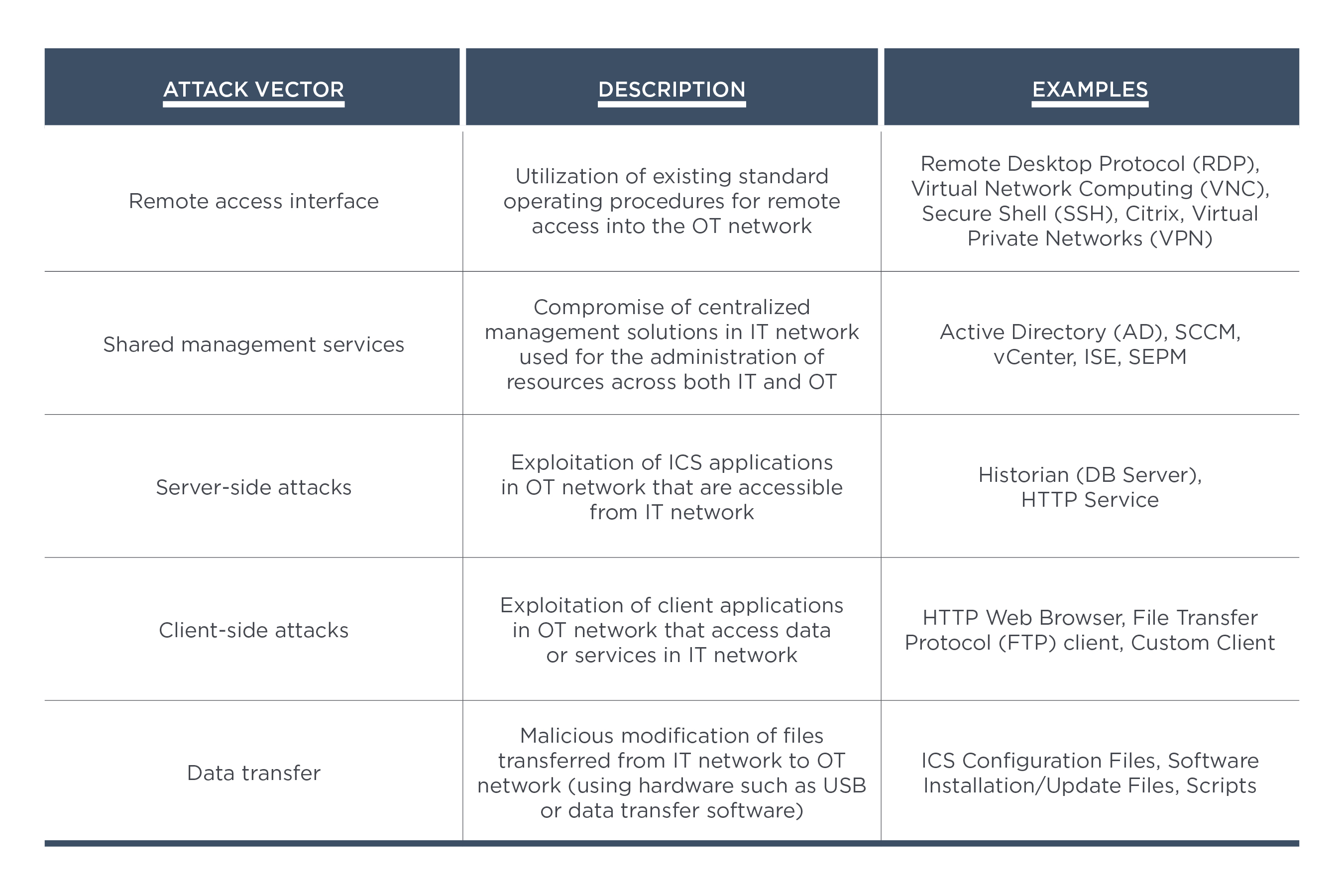

OT ネットワークへの伝播

IT から OT ネットワークへの伝搬プロセス中に、攻撃者は以前に侵害されたシステム、資格情報、またはアプリケーションを利用して、OT 非武装地帯 (DMZ) などのより高いセキュリティ ゾーンにあるシステムにアクセスします。複数のレッドチームの関与と調査中の観察に基づいて、伝播の可能性が最も高い攻撃ベクトルは次のとおりです。

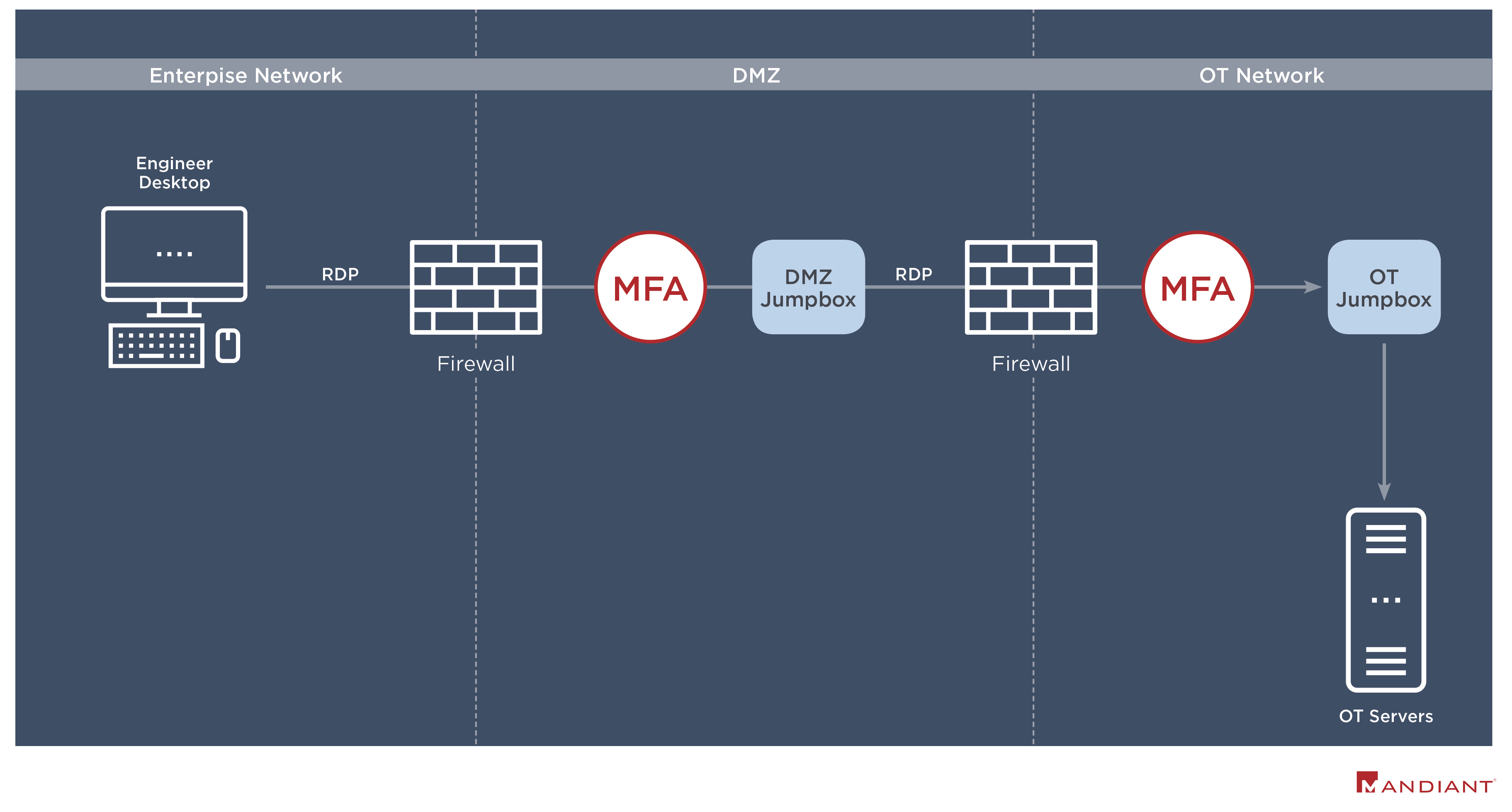

このエンゲージメントでは、最初にシステム アーキテクチャを分析して、従うべき最適なパスを定義しました。ターゲット組織のエンジニアは、多要素認証 (MFA) を使用して、OT ネットワーク内のジャンプボックス サーバーへのリモート アクセスを取得する必要がありました。不可能ではありませんが、このセットアップをバイパスするには、より多くの時間とリソースが必要になります。代わりに、他のもっともらしい攻撃伝播経路を探すことにしました。

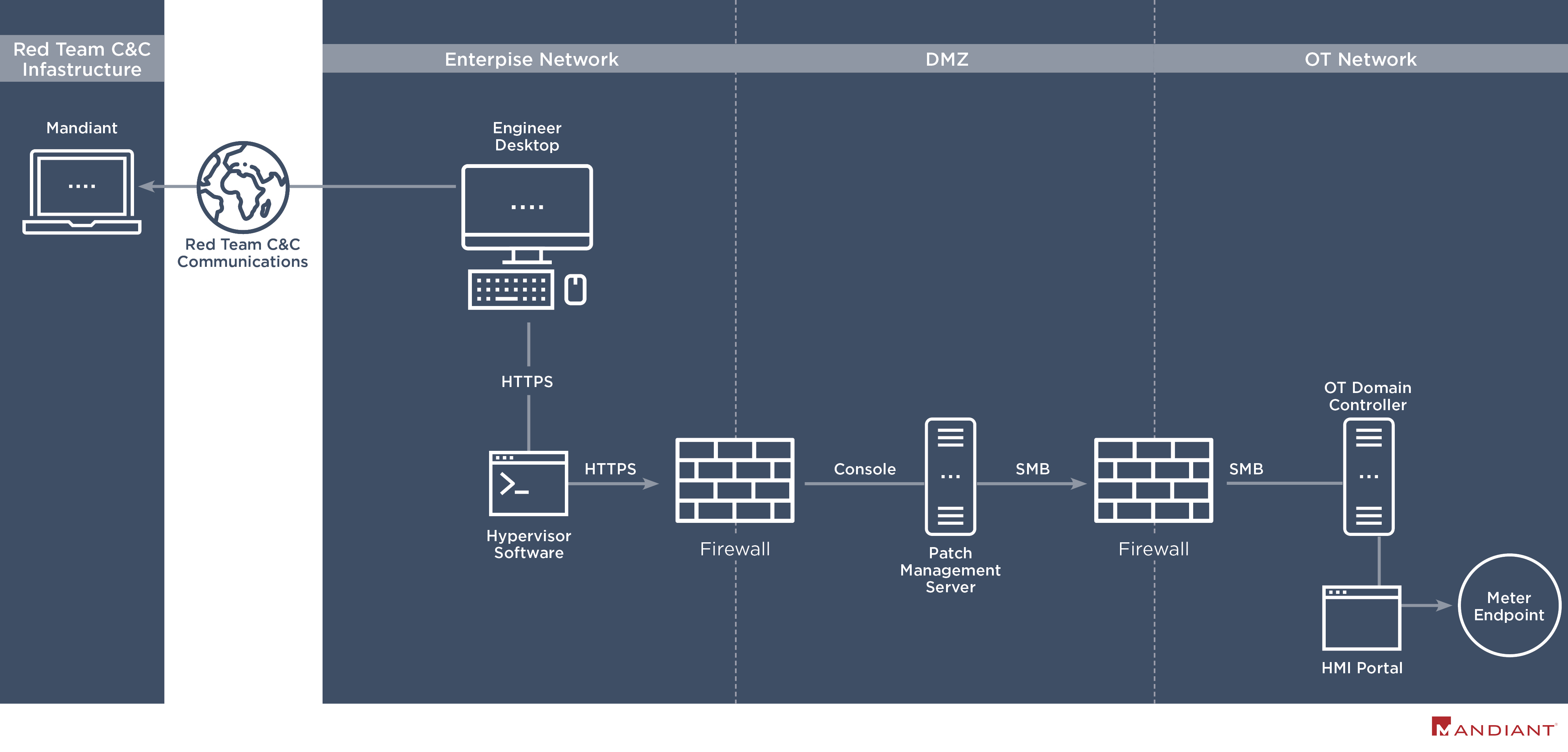

ファイアウォール構成ファイルを確認して、IT ネットワークと OT ネットワーク間の DMZ 内にある Microsoft Windows パッチ管理サーバーへの管理アクセス用の専用通信パスを特定しました。このパッチ管理サーバーは、DMZ ネットワーク内の仮想マシンで実行されていましたが、基盤となるハイパーバイザー ソフトウェア自体の管理コンソールは IT ネットワークでホストされていました。

Mandiant は、IT ネットワーク ドメイン管理者の資格情報を使用して、ハイパーバイザー ソフトウェアの管理コンソールにログインしました。次に、直接コンソール アクセスを介してゲスト マシンの管理機能を活用し、DMZ ネットワーク内のパッチ管理サーバーでコマンドを実行しました。 DMZ 内のパッチ管理サーバーが侵害されたため、SMB 接続を介して OT ネットワーク内の Microsoft Windows ベースの中間システムにピボットすることができました。

最後に、演習の目的を達成するために、OT ネットワーク内の Microsoft Windows サーバー システムに侵入しました。前のフェーズで取得した OT 資格情報を使用して、DMZ ネットワーク内のパッチ管理サーバーをピボットすることにより、SMB サービスに対して (単一要素認証を使用して) 認証しました。これにより、OT ネットワーク内の管理サーバー (ドメイン コントローラーなど) でリモート コンソール コマンドを実行できるようになりました。

コア OT ネットワークのドメイン コントローラーにアクセスできるように、DCSYNC と Mimikatz を使用して、OT ネットワークの高特権ドメイン管理者アカウントの資格情報を抽出しました。これらのアカウントを使用して、OT ネットワーク内の管理サーバー、アプリケーション サーバー、オペレーター ワークステーションを制御できるようになりました。 Mandiant は、侵害された資格情報を使用して、メーター制御インフラストラクチャのヒューマン マシン インターフェイス (HMI) ポータルにログインし、スマート グリッド環境のターゲット エンドポイント メーターに対して切断コマンドを発行することもできました。

偵察およびネットワーク伝播中の戦略的な収集および検出の機会

マルウェアやツールなどの特定の機能はインシデントによって異なりますが、洗練された攻撃者が外部ネットワークから OT システムにリモート操作を拡大するには、内部偵察とネットワーク伝播が一貫して必要です。これらのフェーズで侵害される可能性が高い資産または情報に収集、検出、およびハンティングの取り組みを集中させることで、防御側は、制御システムにリスクが生じる前に、標的となる敵対者の活動をハンティングおよび検出する戦略的な機会を得ることができます。

- OT セキュリティへのアプローチを説明した以前のブログ記事で、運用ネットワークに近い IT ネットワークと OT 中間システムが、OT を標的とした攻撃、つまり「チャンスの漏斗」を検出するのに最適なゾーンであることを強調しました。アクターがシステムやネットワークを横断して情報を収集し、権限を昇格させると、重要なシステムに伝播する前に追跡できる足跡が残ります。

- 内部偵察を秘密裏に実行して OT ネットワークに伝播するアクターは、ミッション クリティカルな資産に損害を与える位置に既に配置されており、発見される可能性は低いです。重要な OT システムに到達する前に敵対者の活動を早期に検出することで、滞留時間とインシデントのリスクが減少します。

- OT 防御者は、OT に焦点を当てた脅威アクターが IT ネットワークの内部偵察や OT 中間システム全体でのネットワーク伝播中に一般的に検索する情報とサービスの種類に精通することで、収集と検出、アラートのトリアージ、およびインシデント対応の取り組みに優先順位を付けることができます。

- この情報がどこにあるかを理解することで、防御側はシステムとネットワークのカタログを提示し、収集と検出の取り組みに重点を置くことができます。防御側は、この情報を追跡する敵対者の活動を追跡し、アラート対応の取り組みに優先順位を付け、実装する追加のセキュリティ制御を特定するために、調整された検出を作成できます。 OT における Mandiant のレッド チームは、攻撃者がネットワークの伝播作業をサポートするためにどのデータが価値があるか、および OT ネットワークを標的とする攻撃者によってどのシステムが侵害される可能性が最も高いかを組織が特定するのに役立ちます。

詳細については、当社の Web サイトにアクセスしてください。また、 Mandiant サービスまたは脅威インテリジェンスをリクエストすることもできます。

参照: https://www.mandiant.com/resources/blog/hacking-operational-technology-for-defense-lessons-learned

Comments