Proof-of-Concept エクスプロイト コードが、Microsoft Exchange で活発に利用されている重大度の高い 2 つの脆弱性 (まとめて ProxyNotShell として知られている) に対してオンラインでリリースされました。

CVE-2022-41082およびCVE- 2022-41040 として追跡されている 2 つのバグは、Microsoft Exchange Server 2013、2016、および 2019 に影響を与え、攻撃者が権限をエスカレートしてシステムのコンテキストで PowerShell を実行し、任意のコードまたはリモート コードを実行できるようにします。

ProxyNotShell攻撃は少なくとも 2022 年 9 月から検出されていますが、Microsoft は2022 年 11 月の月例パッチの一部として 2 つのセキュリティ上の欠陥に対処するためのセキュリティ更新プログラムをリリースしました。

Microsoft が ProxyNotShell セキュリティ更新プログラムをリリースしてから 1 週間後、セキュリティ研究者のJangggggは、攻撃者が Exchange サーバーのバックドアに実際に使用した概念実証 (PoC) エクスプロイトをリリースしました。

ANALYGENCE の上級脆弱性アナリストである Will Dormann は、エクスプロイトをテストし、Exchange Server 2016 および 2019 を実行しているシステムに対して機能することを確認し、Exchange Server 2013 をターゲットにする場合に機能させるには、コードを微調整する必要があるとコメントしています)。

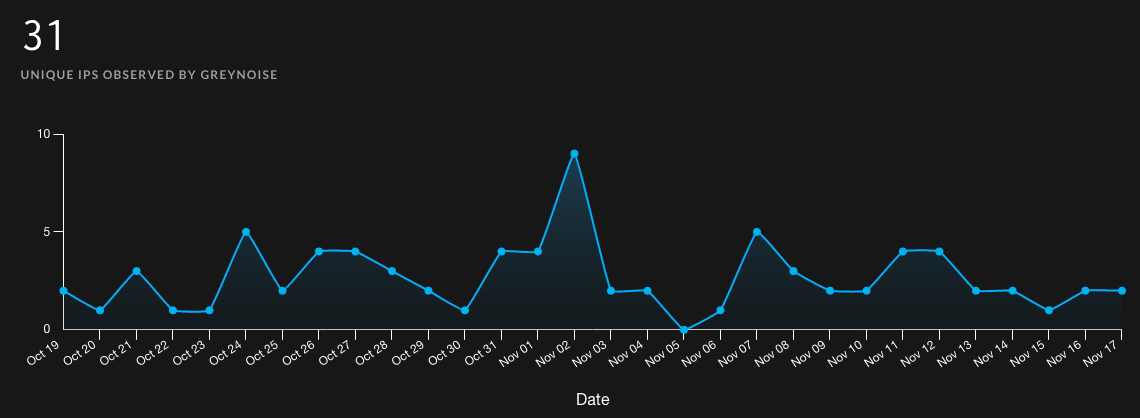

脅威インテリジェンス企業の GreyNoise は、9 月下旬から ProxyNotShell のエクスプロイトを追跡しており、 ProxyNotShell スキャン アクティビティに関する情報と、これらの攻撃に関連するIP アドレスのリストを提供しています。

少なくとも 2022 年 9 月以降、攻撃者は 2 つのセキュリティ上の欠陥を連鎖させて、侵害されたサーバーに中国の Chopper Web シェルを展開し、永続化とデータの盗難、および被害者のネットワークでの横方向の移動を行ってきました。

レドモンドはまた、9 月 30 日に実際に積極的に悪用されたことを認め、「2 つの脆弱性を利用してユーザーのシステムに侵入する限定的な標的型攻撃を認識している」と述べました。

「関連する脆弱性の悪用(限定的な標的型攻撃)が活発に行われていることを認識しているため、これらの攻撃から保護するために、これらの更新プログラムをすぐにインストールすることをお勧めします」

「これらの脆弱性は、Exchange Server に影響を与えます。Exchange Online のお客様は、これらの SU で対処された脆弱性から既に保護されており、環境内の Exchange サーバーを更新する以外の措置を講じる必要はありません。」

攻撃を最初に発見して報告したベトナムのサイバーセキュリティ組織 GTSC のセキュリティ研究者は、攻撃者が 2 つのセキュリティ上の欠陥を連鎖させて、侵害されたサーバーに中国の Chopper Web シェルを展開していると述べました。

Comments