最近発見されたマルバタイジング キャンペーンでは、ブラウザ内の Windows Update シミュレーションでユーザーをだまして、Aurora 情報窃取マルウェアを配信していました。

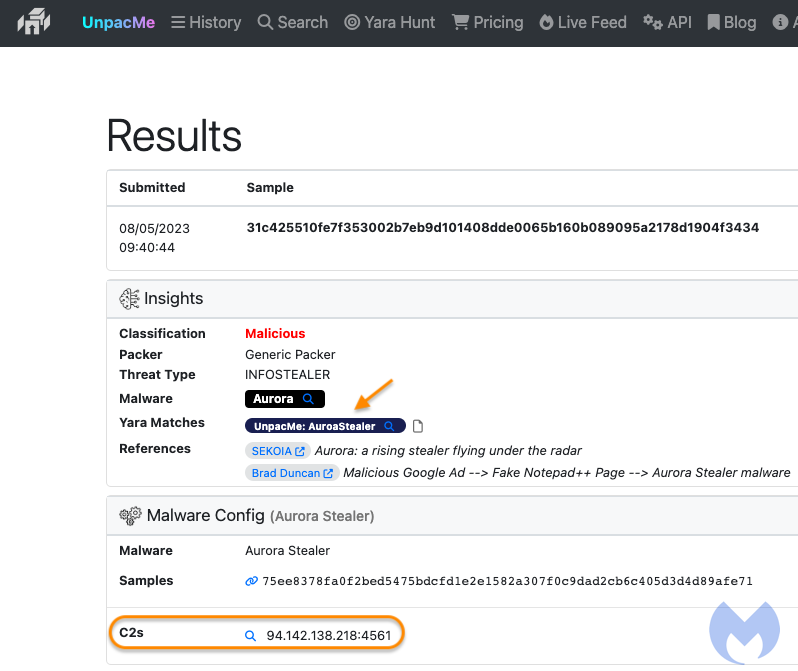

Golang で書かれたAurora は、1 年以上前からさまざまなハッカー フォーラムで利用可能であり、広範な機能と低いウイルス検出を備えた情報窃盗ツールとして宣伝されています。

Malwarebytesの研究者によると、マルウェア広告の活動は、トラフィックの多いアダルト コンテンツを含むアダルト コンテンツ Web サイト上のポップアンダー広告に依存しており、潜在的な被害者をマルウェアが提供される場所にリダイレクトします。

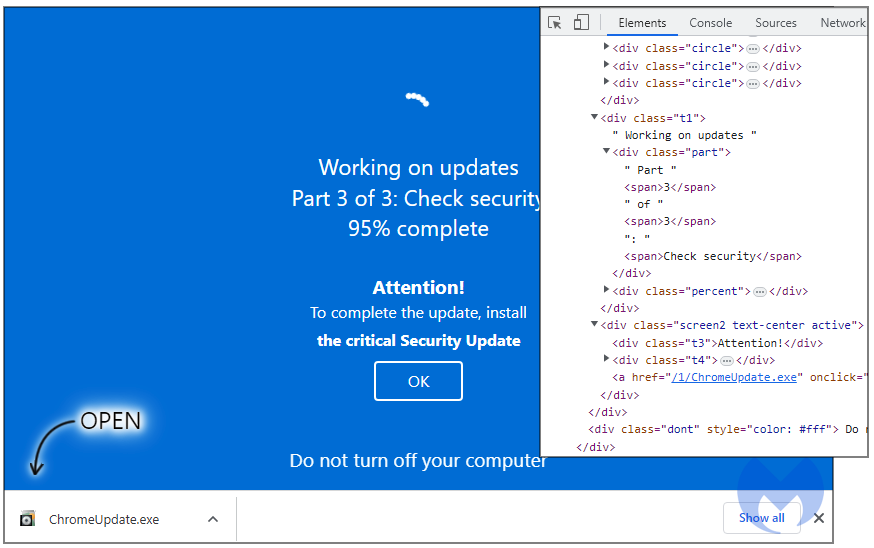

Windows アップデートではありません

ポップアンダー広告は、アクティブなブラウザ ウィンドウの背後で起動される安価な「ポップアップ」広告で、メインのブラウザ ウィンドウを閉じるか移動するまでユーザーからは見えなくなります。

昨年 12 月、Google は、ポップアンダーが広告詐欺キャンペーンに使用され、数十万人の訪問者と数千万件の不正な広告インプレッションが発生したと報告しました。

Malwarebytes によって発見された最近のものは、影響がはるかに小さく、30,000 人近くのユーザーがリダイレクトされ、約 600 人がデータを盗むマルウェアをダウンロードしてシステムにインストールしました。

しかし、攻撃者は、ポップアンダーが Windows システム アップデート画面をシミュレートする全画面ブラウザ ウィンドウをレンダリングするという想像力に富んだアイデアを思いつきました。

研究者らは、キャンペーンで使用された十数のドメインを追跡しましたが、その多くはアダルト Web サイトになりすましており、偽の Windows アップデートをシミュレートしていました。

- activessd[.]ru

- チスタウヤボダ[.]ル

- xxxxxxxxxxxxxx[.]る

- activehdd[.]ru

- oled8culture[.]ru

- xhamster-18[.]ru

- oled8culture[.]サイト

- activessd6[.]ru

- アクティブデビアン [ . ] ru

- シュルハピズデク[.]ru

- 04042023[.]ルピー

- clickaineasdfer[.]ru

- モスクワピザダ[.]ル

- ポチェルブピズディ[.]父

- evatds[.]ru

- click7adilla[.]ru

- grhfgettraeg6yrt[.]サイト

これらはすべて「ChromeUpdate.exe」という名前のファイルをダウンロードするために提供され、全画面ブラウザ画面の欺瞞を明らかにしました。ただし、一部のユーザーは依然として騙されて悪意のある実行可能ファイルを展開させられました。

新しいマルウェア ローダー

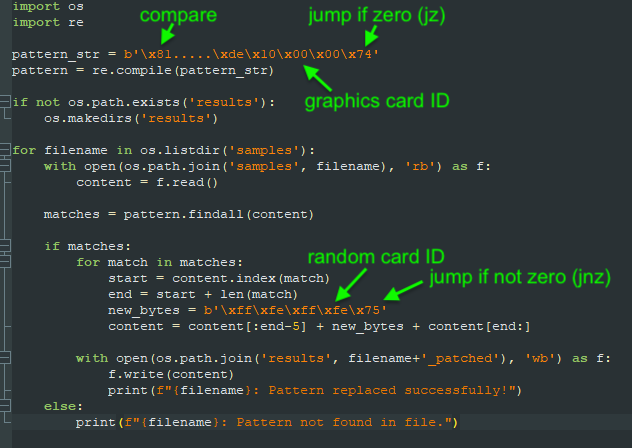

疑わしい Chrome アップデーターは、「無効なプリンター」と呼ばれる、いわゆる「完全に検出できない」(FUD)マルウェア ローダーで、この特定の脅威アクターのみが使用していると思われます。

Malwarebytes によると、同社のアナリストが「無効なプリンター」を発見したとき、Virus Total のウイルス対策エンジンは悪意のあるプリンターとしてフラグを立てませんでした。ただし、 Morphisec からの関連レポートの発表を受けて、数週間後に検出が増え始めました。

Invalid Printer はまずホストのグラフィック カードをチェックして、それが仮想マシン上で実行されているかサンドボックス環境で実行されているかを判断します。そうでない場合、Aurora 情報スティーラーのコピーが解凍されて起動されることが研究者らによって判明しました。

Malwarebytes は、このキャンペーンの背後にいる攻撃者は、検出が困難なツールの作成に特に興味を持っているようで、検出エンジンに対してどのように対処するかをチェックするために Virus Total に新しいサンプルを常にアップロードしているとコメントしています。

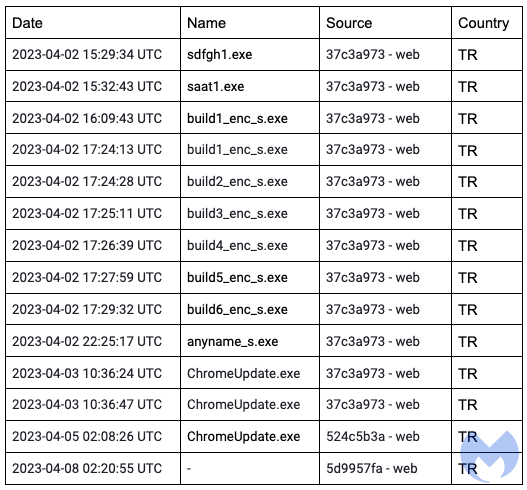

Malwarebytes の脅威インテリジェンス ディレクターであるジェローム セグラ氏は、新しいサンプルが最初に Virus Total に送信されるたびに、それはトルコのユーザーからのものであり、「多くの場合、ファイル名はコンパイラから新たに作成されたものであるかのように見えました (つまり、 build1_enc_s.exe)。

さらなる調査により、この攻撃者はAmadeyパネルも使用しており、十分に文書化された偵察およびマルウェア読み込みツールの使用を示唆している可能性があり、ウクライナ人をターゲットにしたテクニカル サポート詐欺も実行していることが明らかになりました。

Malwarebytes は、企業やセキュリティ ベンダーがユーザーを守るために使用できる一連の侵害指標とともに、マルウェアのインストールと動作に関する技術分析を提供します。

Comments