攻撃者は Google 広告の追跡テンプレートを抜け穴として使用し、BatLoader マルウェアを配布する Web サイトにユーザーをリダイレクトする説得力のある Webex ソフトウェア検索広告を作成します。

Webex は、シスコのコラボレーション製品ポートフォリオの一部であり、世界中の企業や企業で使用されているビデオ会議およびコンタクト センター スイートです。

Malwarebytes の報告によると、このマルバタイジング キャンペーンは 1 週間前から Google 検索で活発に行われており、攻撃者はメキシコ出身とみられるとのことです。

悪意のある Google 広告キャンペーン

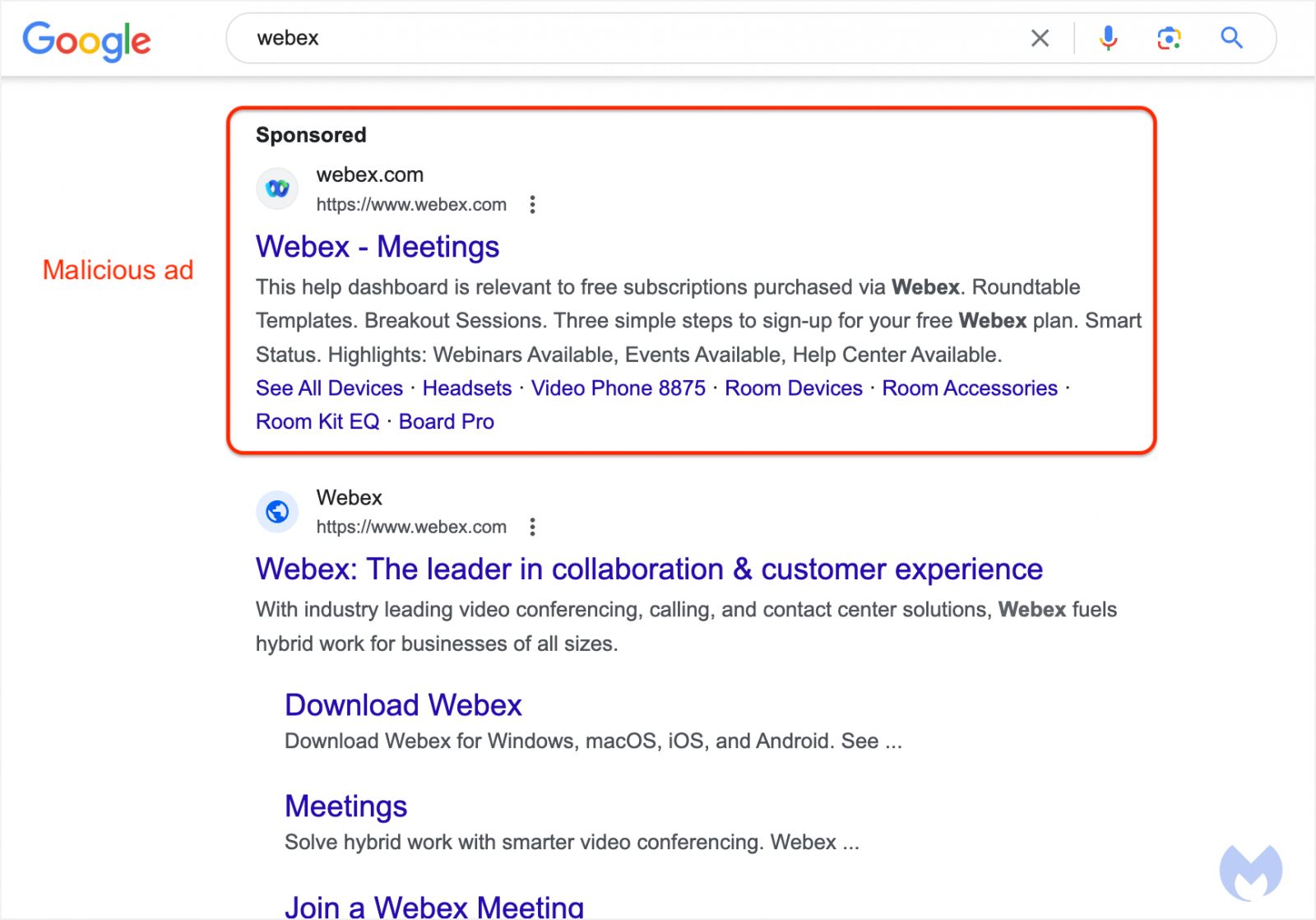

Malwarebytes は、悪意のある Google 広告が公式 Webex ダウンロード ポータルになりすまし、「webex」という用語の Google 検索結果で最上位にランクされていると報告しています。

この広告が正規のものであるように見えるのは、本物の Webex ロゴが使用されており、クリック先として正規の URL「webex.com」が表示されているためです。これらの広告コンポーネントにより、広告が正当なもののように見え、シスコからの実際の広告と区別がつかないようになります。

攻撃者は、Google 広告プラットフォームの追跡テンプレートの抜け穴を悪用し、Google のポリシーを遵守しながら任意にリダイレクトできるようにする可能性があります。

具体的には、Googleは、広告主は、デバイス、位置情報、および広告インタラクションに関連するその他の指標に関する収集されたユーザー情報に基づいて「最終URL」構築プロセスを定義するURLパラメータを含むトラッキングテンプレートを使用する可能性があると述べている。

このポリシーでは、広告の表示 URL と最終 URL が同じドメインに属している必要があります。それでも、追跡テンプレートがユーザーを指定されたドメイン外の Web サイトにリダイレクトすることを妨げるものはありません。

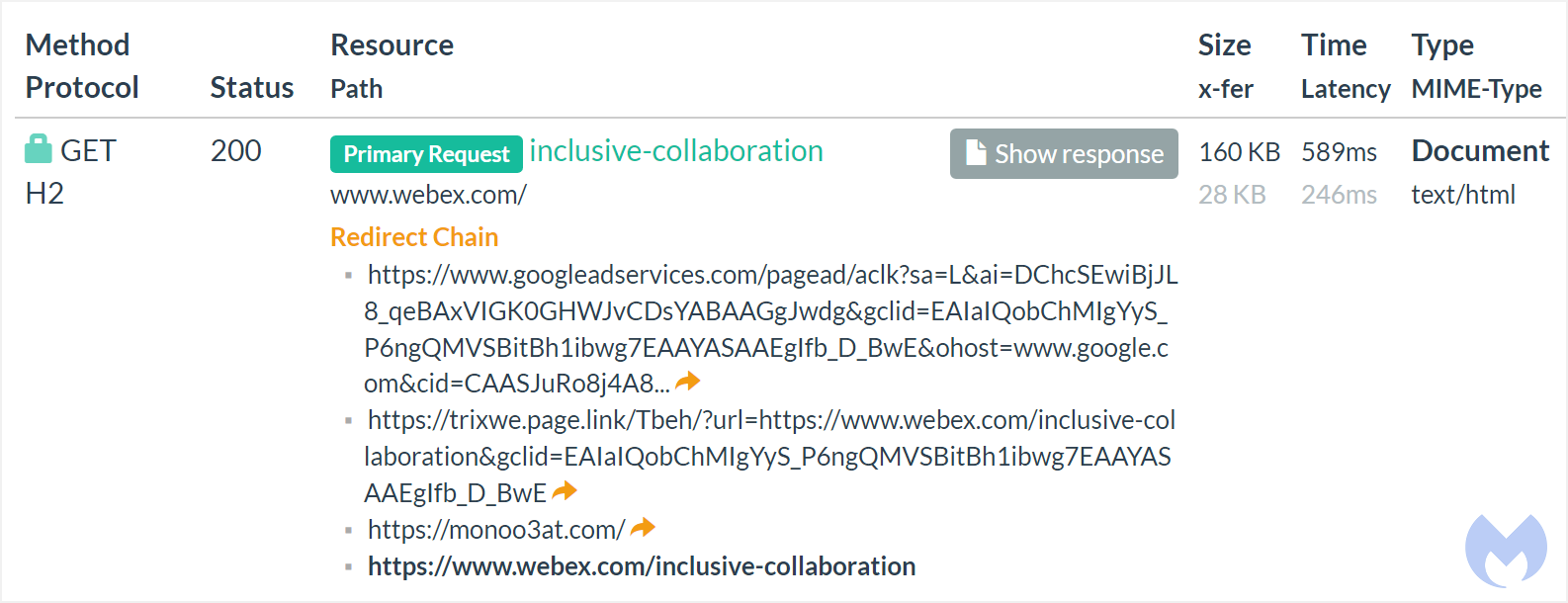

この場合、攻撃者は Firebase URL (「trixwe.page.link」) を追跡テンプレートとして使用し、最終 URL は https://www.webex.com でした。

ただし、広告をクリックすると、訪問者は「trixwe.page[.]link」にリダイレクトされ、研究者や自動クローラーからのものと思われる訪問が除外されます。

ユーザーがターゲットにしたいユーザーである場合は、サイト「monoo3at[.]com」にリダイレクトされ、そこでさらなるチェックが実行され、潜在的な被害者かサンドボックスを使用する研究者であるかが判断されます。

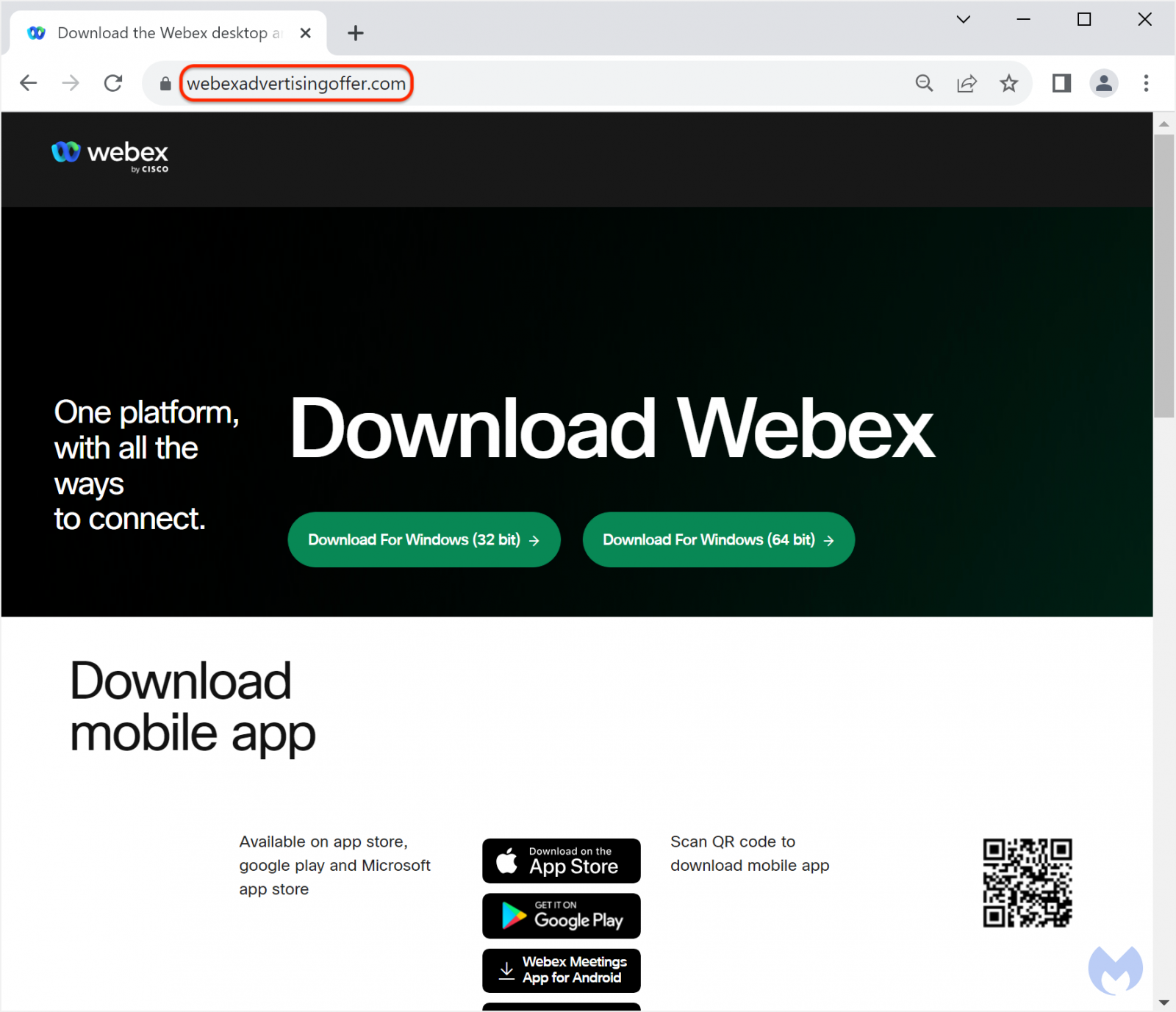

訪問者が脅威アクターが標的にしたい人物である場合、その訪問者は「webexadvertisingoffer[.]com」のマルウェア投下サイトにリダイレクトされ、その他の訪問者はすべてシスコの正規の「webex.com」サイトにリダイレクトされます。

偽の Webex インストーラー

偽の Webex ページの訪問者がダウンロード ボタンをクリックすると、いくつかのプロセスを生成し、PowerShell コマンドを実行して BatLoader マルウェアをインストールする MSI インストーラーを受け取ります。

このマルウェアは、最終的に追加の DanaBot マルウェア ペイロードを取得、復号化して実行します。

DanaBot は、 2018 年以来広く出回っているモジュラー バンキング トロイの木馬で、パスワードの盗用、スクリーンショットのスナップ、 ランサムウェア モジュールのロード、悪意のある C2 トラフィックのマスク、HVNC 経由で侵害されたホストへの直接アクセスを可能にする機能を備えています。

DanaBot に感染すると、認証情報が盗まれて攻撃者に送信され、攻撃者はその認証情報をさらなる攻撃に使用するか、他の脅威アクターに販売します。

ソフトウェアのソースを探すときは、Google 検索で宣伝された結果を常にスキップし、ソフトウェア開発者または有名で信頼できるサイトからのみ直接ダウンロードすることをお勧めします。

Comments