Amazon Simple Storage Service (S3) は、デフォルトで AES-256 を使用して、サーバー側のバケットに追加されたすべての新しいオブジェクトを自動的に暗号化するようになりました。

サーバー側の暗号化システムは AWS で10 年以上にわたって利用可能でしたが、テクノロジーの巨人はデフォルトでそれを有効にしてセキュリティを強化しています.

管理者は、新しい暗号化システムがバケットに影響を与えるために何らかの措置を講じる必要はありません。Amazon は、パフォーマンスに悪影響を及ぼさないことを約束しています。

「この変更により、別のセキュリティのベスト プラクティスが自動的に有効になります。パフォーマンスへの影響はなく、ユーザー側でのアクションも必要ありません」と、 Amazon の発表を読みます。

「デフォルトの暗号化を使用しない S3 バケットは、SSE-S3 をデフォルト設定として自動的に適用するようになりました。現在 S3 のデフォルト暗号化を使用している既存のバケットは変更されません。」

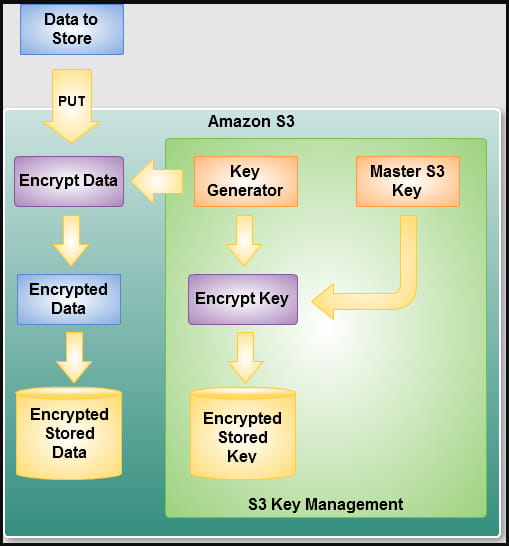

管理者は、システムをそのままにしてデフォルトの 256 ビット AES で暗号化するか、別の方法、つまり SSE-C または SSE-KMS のいずれかを選択できます。

最初のオプション (SSE-C) では、バケットの所有者がキーを制御できますが、2 番目のオプション (SSE-KMS) では、Amazon がキー管理を行うことができます。ただし、バケットの所有者は、KMS キーごとに異なるアクセス許可を設定して、アセット アクセス システムをより細かく制御できます。

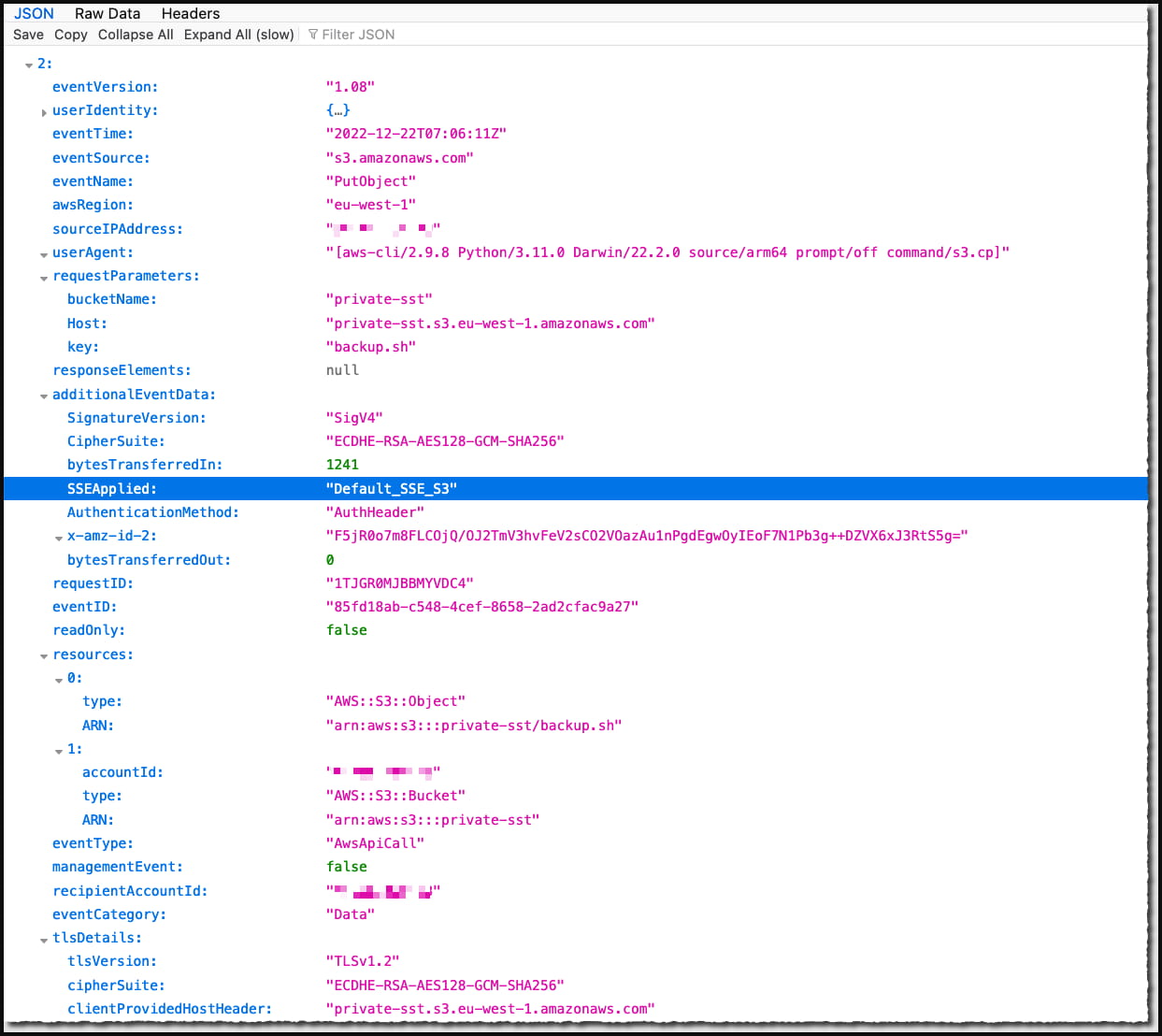

変更がバケットに適用されたことを確認するために、管理者は追加料金なしでデータ イベントのログを有効にすることができます。次に、テスト オブジェクトのアップロードを実行し、イベント ログで “SSEApplied”: “Default_SSE_S3” を調べます。アップロードされたファイルのログのフィールド。

すでに S3 バケットにあるオブジェクトをさかのぼって暗号化するには、この公式ガイドに従ってください。

大きなセキュリティ問題の解決

データベースの漏洩は、何年も前からセキュリティの悩みの種であり、不適切な慣行や構成ミスにより、何百万人もの人々の機密情報が公開されることがよくあります。

Amazon S3 ストレージ バケットに関する 2 つの注目すべき例は、2017 年 12 月に発生した1 億 2,300 万世帯のデータ漏洩と、2019 年 4 月に発生した5 億 4,000 万件の Facebook ユーザー レコードの漏洩です。

そのデータが暗号化されていた場合、漏えいが公開された個人に悲惨な結果をもたらすことはほとんどありませんでしたが、残念ながら、オーバーヘッドコスト、運用の複雑さ、およびパフォーマンスの犠牲により、データベースの暗号化は一般的に回避されます.

サーバー側の暗号化を「ゼロクリック」プロセスにするという Amazon の動きは、セキュリティの向上に向けた基本的なステップであり、必然的に発生する今後のデータ インシデントの影響を軽減することになります。

256 ビット AES暗号化アルゴリズムの強度に関しては、米国政府がその使用を推奨しており、利用可能な最強のアルゴリズムの 1 つと考えられています。さらに、 これを破る試みが数多く行われているにもかかわらず、このスキームには既知の弱点がありません。

Comments