政治的またはイデオロギー的な動機で活動するハクティビスト グループは、その活動を支援するために幅広い資金調達方法を採用しています。

イスラエルのサイバーインテリジェンス企業KELAは、ハクティビズムはDDoS攻撃によるサービス中断やデータ漏洩による風評被害を引き起こすことを目的としているように見えるが、これらの脅威グループの手口は一般的なサイバー犯罪戦術など、より広範囲の活動を網羅していると指摘している。

これらの戦術には、データの窃盗と販売、マルウェアやボットネットのライセンスの販売、被害者への身代金の要求、さらには政治的意義のない標的を対象としたハッキングサービスの提供などが含まれます。

寄付を超えて

KELA氏によると、 親ロシア派グループ「キルネット」を皮切りに、ハクティビストらは2021年11月にボットネットの雇用を推進したが、彼らの収益化手法は2023年に大幅に拡大したという。

Killnet は 2023 年 3 月にハッキング レンタル サービスを設立し、2023 年 7 月に新しい DDoS レンタル サービスを発表し、2023 年 5 月には興味のあるハッカーに 9 つのハッキング コースを販売する「ダーク スクール」トレーニング プログラムを開始しました。

また、5月には、Telegram上でグループのフォロワーが増加するにつれて、Kilnetは3~4%のサービスレートを請求する仮想通貨交換プラットフォームを発表した。

2022年11月から2023年4月にかけて、キルネットは、テレグラムチャンネルとグループが所有・運営し広告も掲載するインフィニティフォーラム上でログ、データ、ネットワークへのアクセスを販売しようとしているのが観察された。

最後に、Kilnet は、2022 年 8 月の RuTor、2022 年 11 月の BlackSprut、2022 年 11 月のラトビア政府、そして 2023 年 4 月の NATO の事件のように、DDoS 攻撃を阻止したり、盗まれたデータを削除したりするために、被害者に身代金の支払いを強要しようとしました。

もう一つの親クレムリンハクティビストグループであるAnonymous Russiaも、ヨーロッパ諸国を標的とした政治的動機に基づくDDoS攻撃を超えた収益化活動を示している。

2023 年 4 月に、このグループは寄付の要請から、グループの Telegram チャネルで宣伝されている Tesla ボットネット マルウェアのような有料サービスの開始に切り替えました。

2023 年 5 月、Anonymous Russia は Tor サイトをターゲットとした新しい DDoS サービスの開始を発表しましたが、これは明らかにダーク Web スペースからのクライアントを狙っています。

次はフェニックスで、これも親ロシア的なDDoSグループで、当初はLegionのサブチームとして発足し、2023年3月から盗んだデータをTelegramで販売するなどの代替収益化手法をすぐに採用しました。

同グループのテレグラムチャンネルで公然と恐喝されたフェニックスの被害者には、法律事務所ミケーレ・ボネッティや通信会社セルラー・パシフィックなどが含まれる。

このグループのリーダーは、DDoS のレンタルサービスを非公開で提供している一方、Telegram を通じて最大 2,675 ドルの料金で個人ハッカー トレーニング コースを提供しているとも述べています。

2023 年 4 月、フェニックスは攻撃のビデオとオーディオのストリーミングを開始し、最高額入札者がライブ ストリームにアクセスできるようにすると発表しました。

KELA によると、2023 年 1 月に出現し、キルネットとの関係を文書化したハクティビスト グループであるアノニマス スーダンも、テレグラム チャネルで盗んだデータを販売しています。

2023年3月、このグループはエールフランスから盗んだデータだと主張するものを3,000ドルで売ろうとしたが、攻撃を阻止するためにスカンジナビア航空(SAS)に対しては3,500ドルの支払いを要求した。

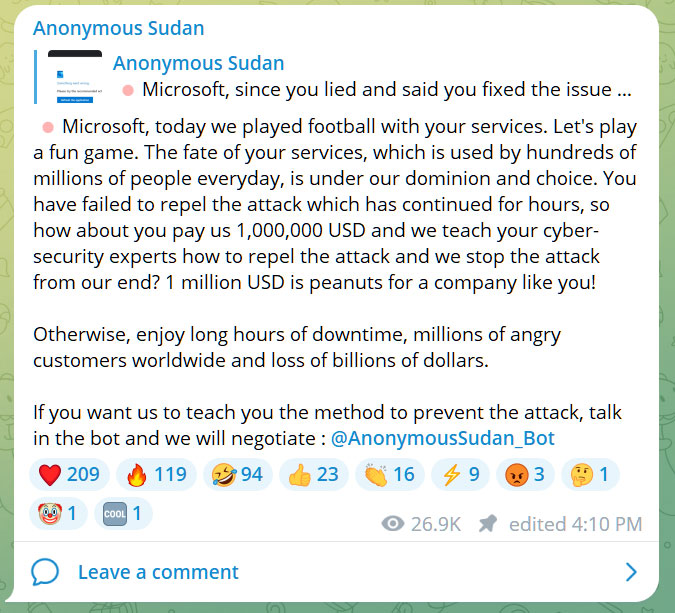

2023 年 6 月、Anonymous Sudan は Microsoft を攻撃したと発表し、同社のサービスを妨害した DDoS 攻撃を阻止するために 100 万ドルの支払いを要求しました。

ソース:

2023 年 7 月、彼らは3,000 万の Microsoft アカウントのデータが含まれるとされるデータベースを 50,000 ドルで販売すると宣伝しました。

Arvin Club は、政府省庁や組織に対して DDoS 攻撃を仕掛けてイラン政権と戦うハクティビスト グループで、2019 年から活動を続けています。

2023 年 4 月、このグループは、攻撃によって盗まれたデータ、最新のエクスプロイトや脆弱性などを販売するためのプライベート サブスクリプション ベース (49 ドル) の Telegram チャネルを立ち上げました。

最後に、KELAの報告書は、 2022年12月に出現し、独自のボットネットを使用してウクライナの組織を攻撃した親ロシア派ハクティビストグループ「パッション」に焦点を当てている。

グループの立ち上げからわずか数日後に、そのボットネットは週 30 ドルから販売されるようになり、購入可能な最新バージョンも 2023 年 3 月に発表されました。

軽く扱ってはいけない

KELAは、これらのハクティビストグループが主に活動を維持し、標的に強力な攻撃を仕掛け続けるために活動を収益化していると考えています。ただし、資金提供の有無に関係なく、インターネット ユーザーや組織に対する危険が軽減されるわけではありません。

たとえば、6 月初旬、Microsoft は Azure、Microsoft OneDrive、Microsoft Outlook の Web ポータルに対して数回の停止に見舞われました。

Anonymous Sudan はこの期間の攻撃の功績を主張しましたが、 Microsoft が DDoS 攻撃によって自社のサービスが中断されたことを最終的に認めたのは 10 日後であり、ハクティビスト グループの背後にある潜在的な被害の可能性を示しています。

データの盗難と機密情報の漏洩の影響は、それが主な目的であるか副次的な目的であるかに関係なく、依然として重大です。

一部の研究者は、これらのハクティビスト グループを、損害の可能性とビジネスの混乱を理由に低レベルの攻撃者とみなしていますが、通常のサイバー犯罪者と同じ観点から考える方が賢明かもしれません。

Comments