2023 年 6 月に導入された Microsoft の新しい Azure Active Directory テナント間同期 (CTS) 機能は、攻撃者が他の Azure テナントに横方向に簡単に拡散できる可能性のある新たな潜在的な攻撃対象領域を生み出しました。

Microsoft テナントは、独自のポリシー、ユーザー、設定で構成された Azure Active Directory のクライアント組織またはサブ組織です。

ただし、大規模な組織は組織上の目的で複数のテナントに分割される場合があるため、同じエンティティによって制御される承認されたテナント間でユーザーが同期できるようにする方が簡単な場合があります。

Microsoft は 6 月に、管理者が複数のテナントおよびテナント リソース間でユーザーとグループを同期できる新しいテナント間同期(CTS) 機能を導入し、シームレスなコラボレーションの提供、B2B プロジェクトのライフサイクル管理の自動化などを実現しました。

CTS を構成すると、Azure の「ソース」テナントが「ターゲット」テナントと同期され、ソースのユーザーがターゲット テナントに自動的に同期されます。ユーザーを同期する場合、ユーザーはソースからプッシュされるだけで、ターゲットからはプルされないため、一方的な同期になります。

ただし、構成が不適切な場合、すでにテナントを侵害し、昇格された権限を取得している攻撃者が新機能を悪用して、接続されている他のテナントに横方向に移動し、不正な CTS 構成を展開してそれらのネットワーク上で永続性を確立する可能性があります。

この攻撃対象領域は、 Invictus によって以前に説明されており、そのレポートは主にこの機能を悪用する脅威アクターの検出に焦点を当てています。

CTS 設定のギャップ

昨日発表されたレポートの中で、サイバーセキュリティ企業 Vectra は、攻撃者がこの機能を悪用してリンクされたテナントに横方向に拡散したり、永続化のためにこの機能を使用したりする方法について詳しく説明しています。

ただし、この機能を悪用するには、攻撃者がまず特権アカウントを侵害するか、侵害された Microsoft クラウド環境で特権昇格を取得する必要があるとも警告しています。

「この手法が実際に使用されているのは観察されていませんが、同様の機能が過去に悪用されてきたことを考慮して、防御側が攻撃がどのように発生するか、またその実行を監視する方法を理解できるように詳細を示しています」と Vectra は報告書の中で説明しています。

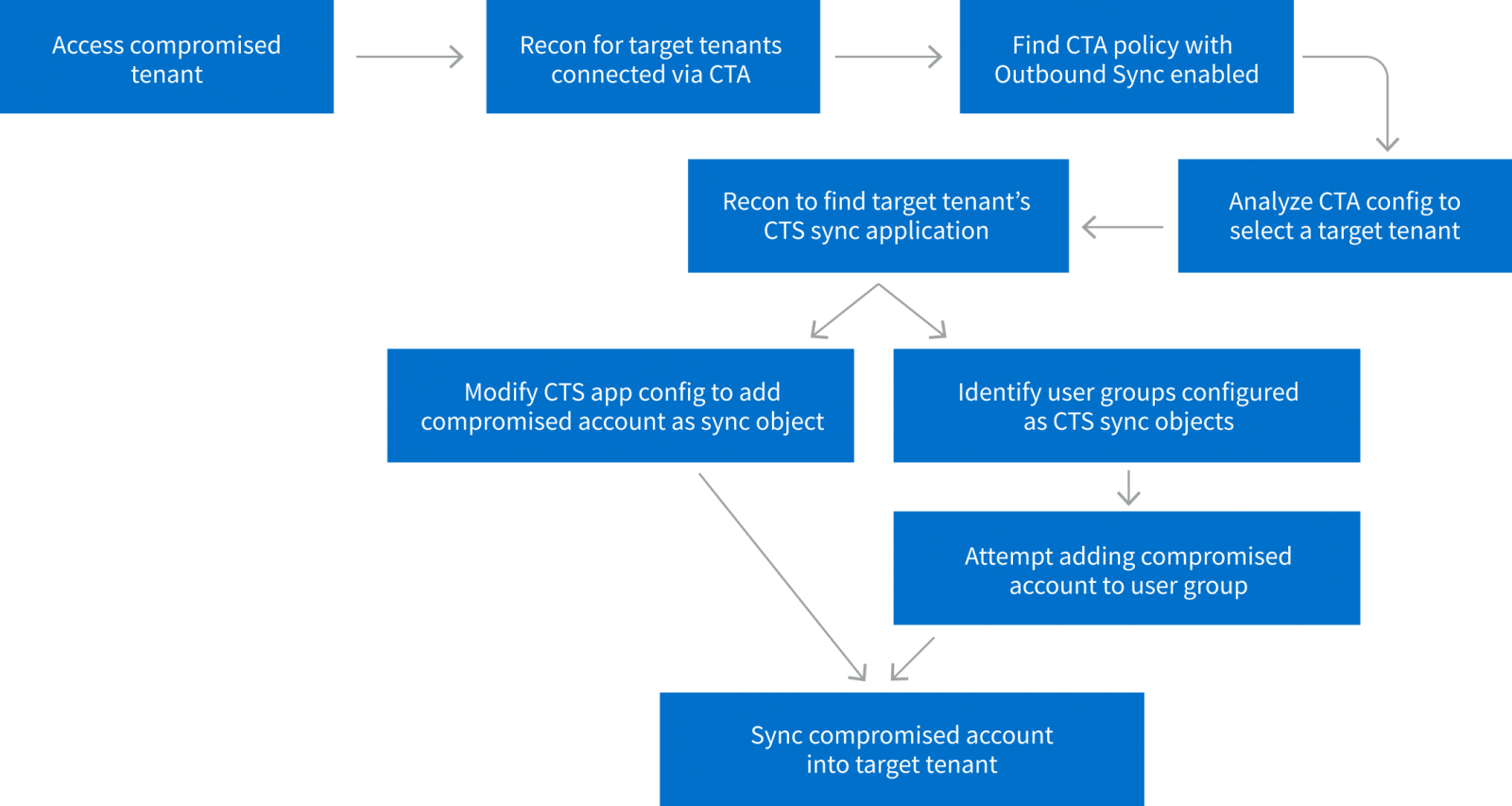

Vectra のレポートで説明されている最初の手法には、CTS 構成をレビューして、これらのポリシーを通じて接続されているターゲット テナントを特定し、特に他のテナントとの同期を可能にする「送信同期」が有効になっているテナントを探すことが含まれます。

これらの基準を満たすテナントを見つけると、攻撃者は CTS 同期に使用されるアプリを特定し、その構成を変更して侵害されたユーザーをその同期スコープに追加し、他のテナントのネットワークへのアクセスを取得します。これにより、脅威アクターは新しいユーザー認証情報を必要とせずに横方向の移動を実行できるようになります。

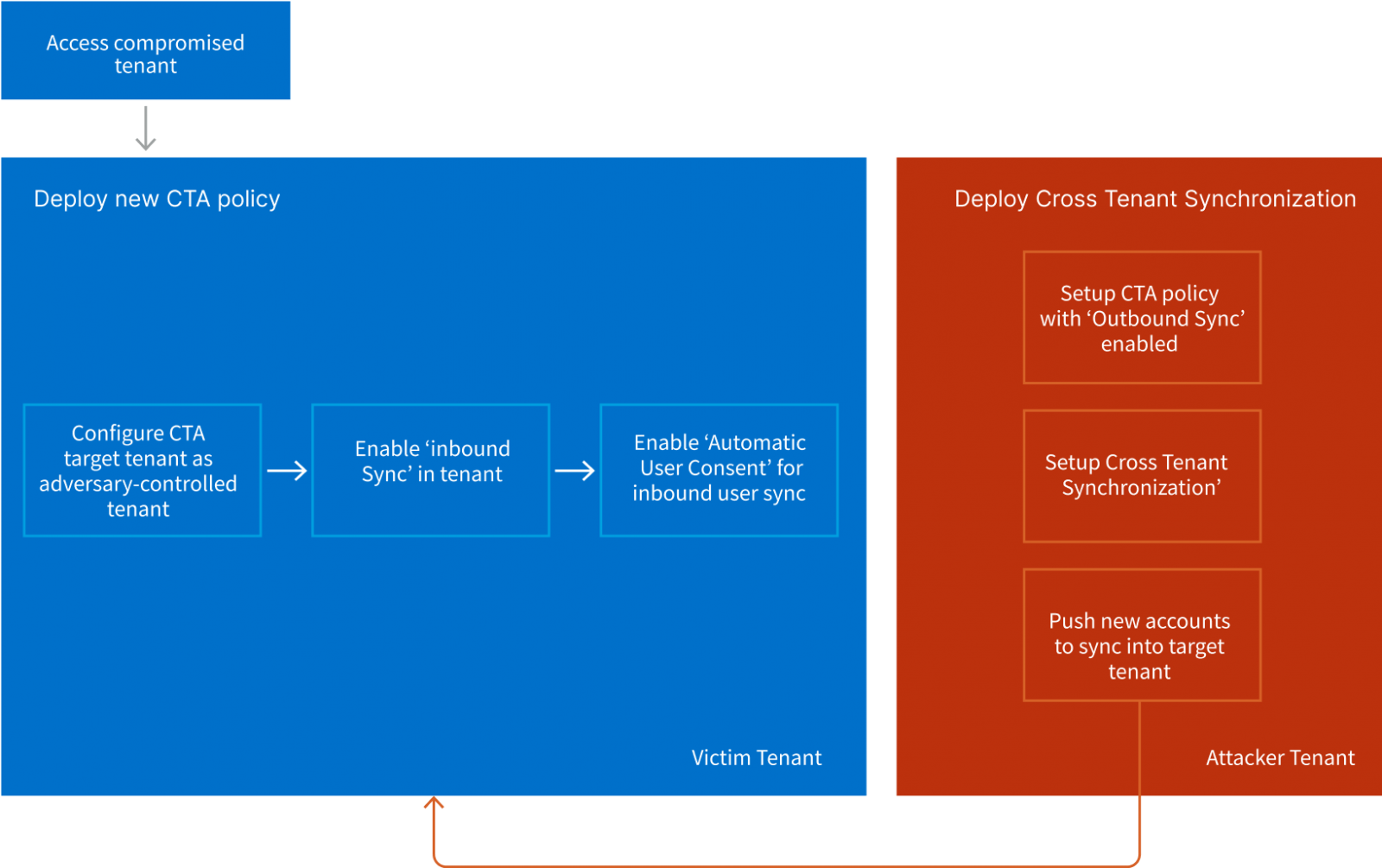

Vectra が提供する 2 番目の手法では、不正な CTS 構成を展開して、ターゲット テナントへの永続的なアクセスを維持します。繰り返しになりますが、この方法では、脅威アクターがテナント内の特権アカウントをすでに侵害している必要があることに注意する必要があります。

具体的には、攻撃者は新しい CTS ポリシーを展開し、「受信同期」と「自動ユーザー同意」を有効にし、いつでも新しいユーザーを外部テナントからターゲットにプッシュできるようにします。

この設定により、攻撃者は外部アカウント経由でいつでもターゲット テナントにアクセスできるようになります。

不正なアカウントが削除されたとしても、攻撃者は新しいユーザーを自由に作成して「プッシュ」し、ターゲット テナントのリソースに即座にアクセスできるため、Vectra がこれを「バックドア」と呼んでいます。

これらの攻撃に対する防御

この機能を悪用した既知の攻撃はありませんが、Vectra は、機能の悪用を防ぐために構成を強化するためのガイダンスを提供しています。

Vectra は、CTS ターゲット テナントは、デフォルトまたは過度に包括的な受信 CTA 構成の実装を避け、可能であれば、クラウド環境にアクセスできるユーザーとグループに制限を設定する必要があると提案しています。

最初の侵害ポイントとして機能する CTS ソース テナントは、不審なアクティビティがないかすべての特権ユーザーを監視する必要があります。

Invictus のレポートには、CTS アクティビティがどのように記録されるかに関する詳細な情報が提供され、管理者が悪意のある動作を検出できるようになります。

この報告書に関する質問をマイクロソフトに問い合わせたが、コメントは拒否された。

Comments