Akira ランサムウェアの作戦では、Linux 暗号化機能を使用して VMware ESXi 仮想マシンを暗号化し、世界中の企業に対する二重恐喝攻撃を行っています。

Akira は、教育、金融、不動産、製造、コンサルティングなど、さまざまな業界の Windows システムをターゲットとして、 2023 年 3 月に初めて登場しました。

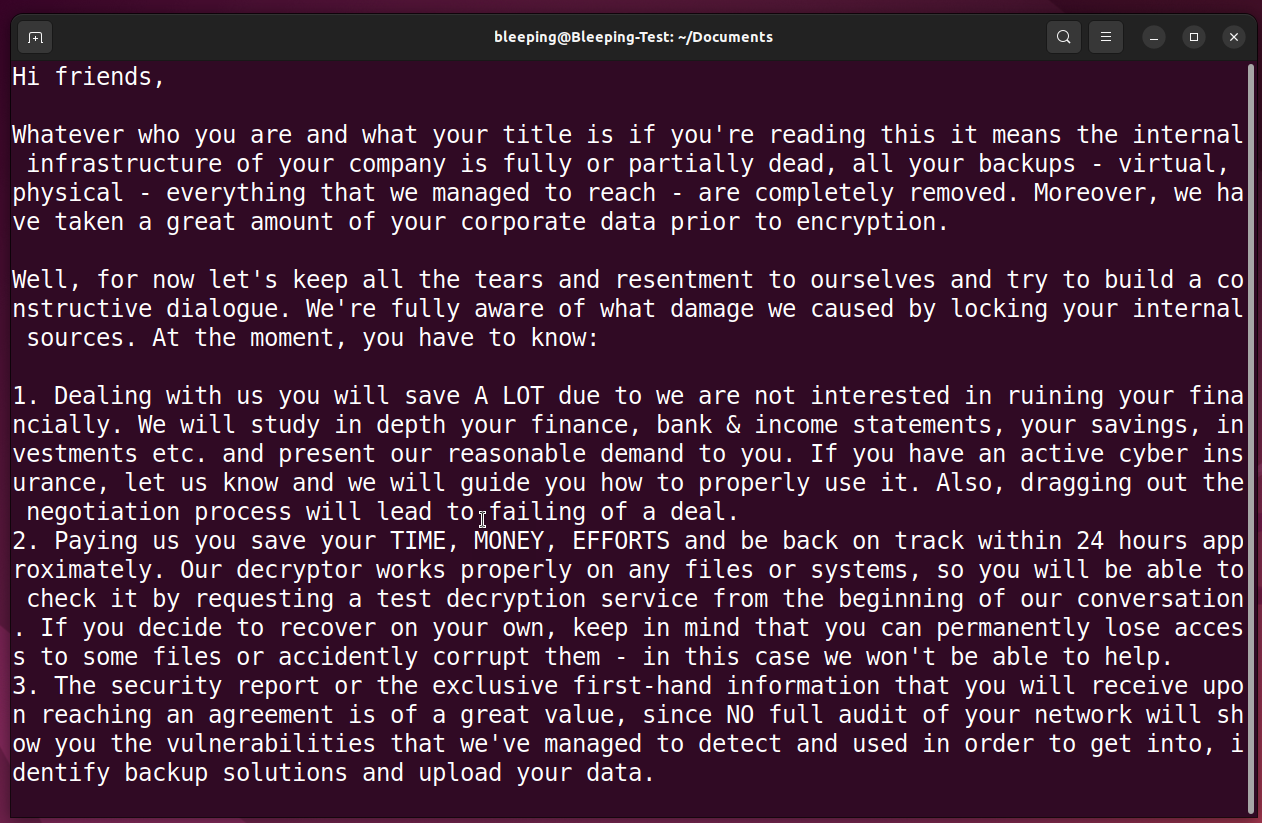

企業をターゲットとする他のランサムウェアギャングと同様に、攻撃者は侵害されたネットワークからデータを盗み、ファイルを暗号化して被害者に二重の恐喝を行い、数百万ドルに達する支払いを要求します。

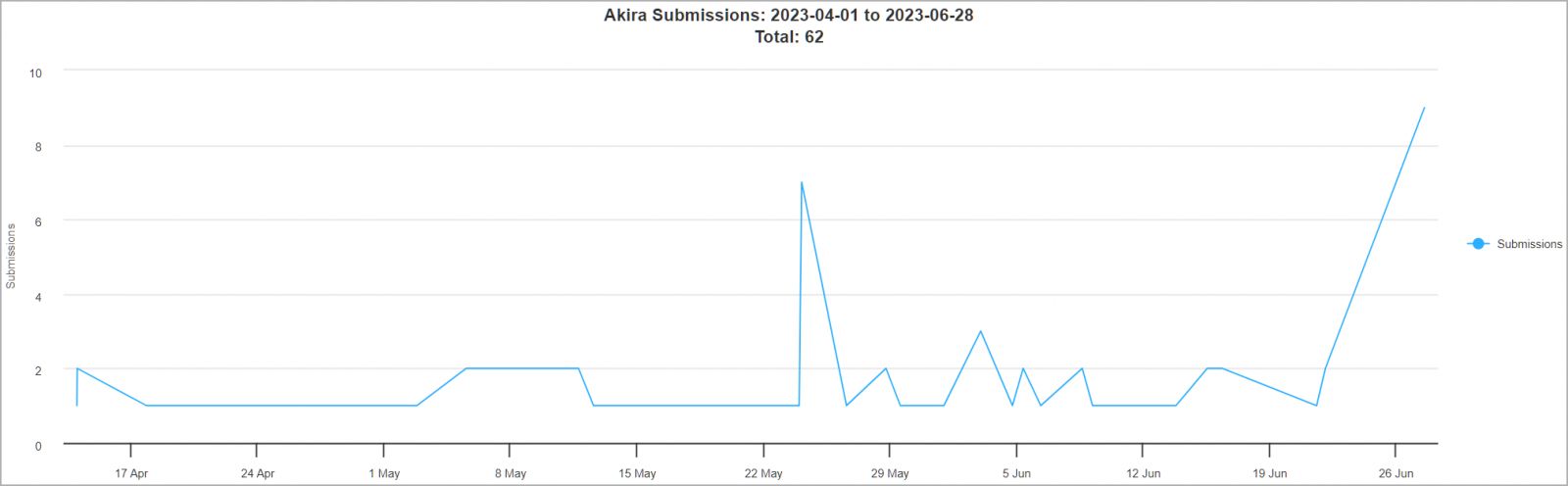

このランサムウェア作戦は開始以来、米国だけで 30 人以上の被害者を出しており、5 月末と現在、ID ランサムウェアの提出におけるアクティビティの急増が 2 回発生しています。

ソース:

アキラはVMware ESXiをターゲットにしています

Akira の Linux バージョンは、マルウェア アナリストのrivitnaによって最初に発見され、先週VirusTotalで新しい暗号化プログラムのサンプルを共有しました。

による Linux 暗号化プログラムの分析により、そのプロジェクト名が「Esxi_Build_Esxi6」であることがわかり、攻撃者が特に VMware ESXi サーバーをターゲットにするためにこの暗号化プログラムを設計したことがわかります。

たとえば、プロジェクトのソース コード ファイルの 1 つは/mnt/d/vcprojects/Esxi_Build_Esxi6/argh.hです。

過去数年にわたり、企業がデバイス管理の向上とリソースの効率的な使用のためにサーバーに仮想マシンを使用するようになったのに伴い、ランサムウェアギャングは VMware ESXi サーバーを暗号化するためのカスタム Linux 暗号化プログラムを作成することが増えています。

ESXi サーバーをターゲットにすることで、攻撃者はランサムウェア暗号化プログラムを 1 回実行するだけで、仮想マシンとして実行されている多数のサーバーを暗号化できます。

ただし、 によって分析された他の VMware ESXi 暗号化プログラムとは異なり、Akira の暗号化プログラムには、esxcli コマンドを使用してファイルを暗号化する前に仮想マシンを自動的にシャットダウンするなど、多くの高度な機能は含まれていません。

そうは言っても、このバイナリは、攻撃者が攻撃をカスタマイズできるようにするいくつかのコマンド ライン引数をサポートしています。

- -p –encryption_path (対象のファイル/フォルダーのパス)

- -s –share_file (ターゲットのネットワーク ドライブ パス)

- – n –encryption_percent (暗号化の割合)

- –fork (暗号化用の子プロセスを作成します)

-n パラメータは、攻撃者が各ファイルで暗号化するデータの量を定義できるため、特に注目に値します。

この設定が低いほど、暗号化の速度は速くなりますが、被害者が身代金を支払わずに元のファイルを回復できる可能性が高くなります。

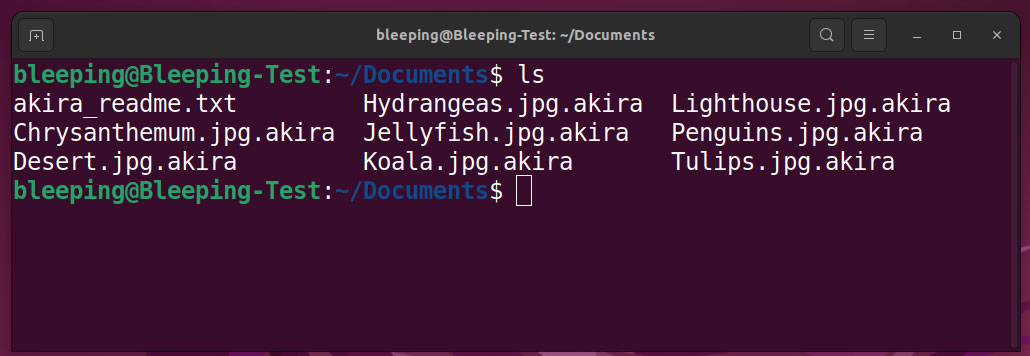

ソース:

ファイルを暗号化する場合、Linux Akira 暗号化プログラムは次の拡張子を対象とします。

.4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso奇妙なことに、Linux ロッカーは次のフォルダーとファイルをスキップしているように見えます。これらはすべて Windows フォルダーと実行可能ファイルに関連しており、Akira の Linux 版が Windows バージョンから移植されたことを示しています。

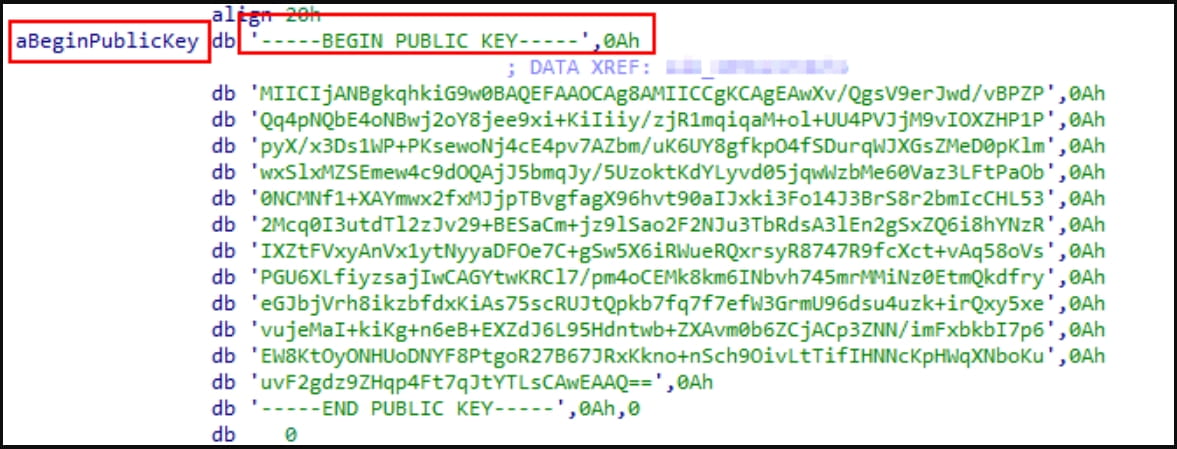

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msiCyble のアナリストらは、Akira の Linux 版に関するレポートも本日発表しており、この暗号化ツールには公開 RSA 暗号化キーが含まれており、ファイル暗号化に AES、CAMELLIA、IDEA-CB、DES などの複数の対称キー アルゴリズムを活用していると説明しています。

対称キーは被害者のファイルの暗号化に使用され、その後 RSA 公開キーで暗号化されます。これにより、攻撃者のみが所有する RSA 秘密復号キーを持っていない限り、復号キーへのアクセスが防止されます。

暗号化されたファイルの名前は.akira拡張子を持つように変更され、 akira_readme.txtという名前のハードコードされた身代金メモが暗号化されたデバイス上の各フォルダーに作成されます。

ソース:

アキラの標的範囲の拡大は、同グループが最近発表した被害者数に反映されており、世界中の組織にとって脅威はさらに深刻なものとなっている。

残念ながら、Linux サポートの追加はランサムウェア グループの間で増加傾向にあり、多くのグループがすぐに入手できるツールを使用してこれを実行しています。これは、これが利益を増やすための簡単でほぼ確実な方法であるためです。

Linux ランサムウェア暗号化機能を利用する他のランサムウェア操作には、 Royal 、 Black Basta 、 LockBit 、 BlackMatter 、 AvosLocker 、 REvil 、 HelloKitty 、 RansomEXX 、およびHive などがあります。

Comments