サイバー脅威インテリジェンス (CTI) が果たす重要な戦略的および戦術的役割の 1 つは、組織のデータ、従業員、および顧客を危険にさらす可能性のあるソフトウェアの脆弱性の追跡、分析、および優先順位付けです。この 4 部構成のブログ シリーズでは、 FireEye Mandiant Threat Intelligenceが脆弱性管理を可能にする CTI の価値を強調し、最新の脅威、傾向、および推奨事項に関する新しい研究を発表します。 ゼロデイ脆弱性に関する最初の投稿をご覧ください。

攻撃者は、防御側が対応する機会を得る前に、新たに発見された脆弱性を悪用しようと常に競争しています。 2018 年と 2019 年に悪用された脆弱性に関する FireEye Mandiant Threat Intelligence の調査によると、実環境での悪用の大部分は、パッチの発行前またはパッチが利用可能になってから数日以内に発生することが示唆されています。

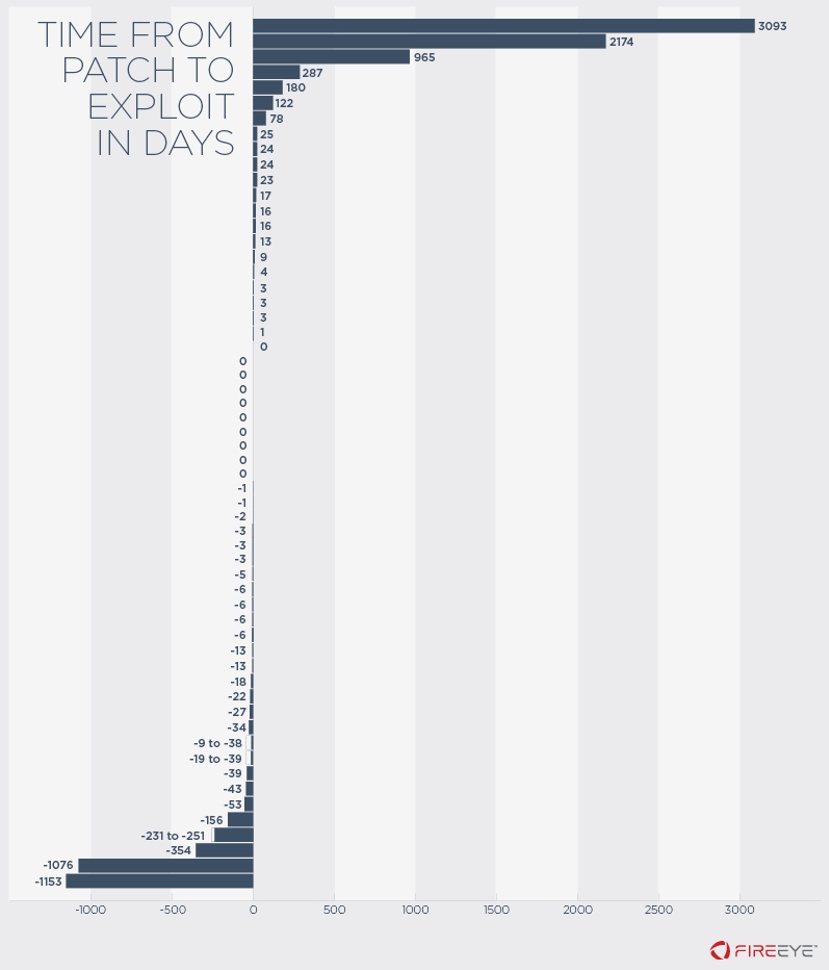

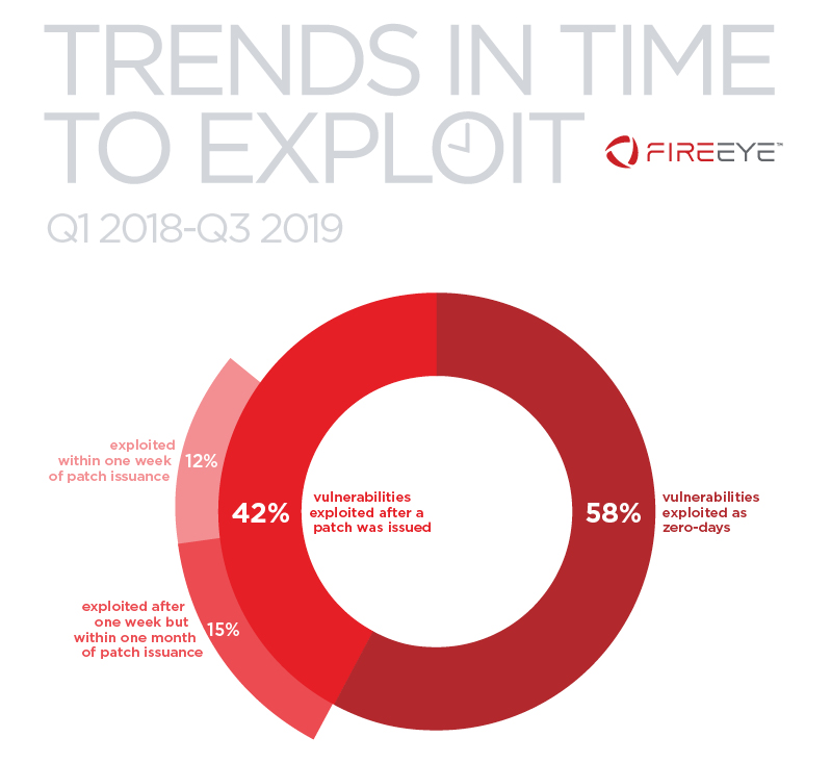

FireEye Mandiant Threat Intelligence は、2018 年第 1 四半期から 2019 年第 3 四半期の間に悪用された、または CVE 番号が割り当てられた 60 の脆弱性を分析しました。脆弱性の大半は、パッチが利用可能になる前に、ゼロデイとして悪用されました。パッチの日付から 1 か月以内に、4 分の 1 以上がエクスプロイトされました。図 2 は、パッチが利用可能になってから、各脆弱性の最初に観測された悪用日までの日数を示しています。

特定の日付に関連する脆弱性の最初に報告されたエクスプロイトに依存しているため、これらの数値は控えめな見積もりであると考えています。多くの場合、最初の利用日は公開されていません。また、研究者が特定の日付に添付された搾取を記録する前に、発見されずに搾取が行われた場合もある可能性があります。

開示からパッチリリースまでの時間

開示からパッチが利用可能になるまでの平均時間は、約 9 日でした。この平均は、2018 年 12 月に公開され、5 か月後の 2019 年 5 月までパッチが適用されなかった Microsoft Windows サーバーの脆弱性である CVE-2019-0863 などの脆弱性によってわずかに膨らんでいます。開示。 59% のケースで、脆弱性が公開された同じ日にパッチがリリースされました。これらの測定基準は、観察された敵対者のエクスプロイト活動の迅速さと相まって、責任ある開示の重要性を浮き彫りにします。これは、脆弱なシステムにパッチを適用するために必要な短いウィンドウを防御側に提供する可能性があるためです。

パッチリリース後の悪用

観測された脆弱性の大半はゼロデイでしたが、脆弱性の 42% はパッチがリリースされた後に悪用されました。これらの非ゼロデイ脆弱性については、パッチがリリースされてから攻撃者のエクスプロイトの最初のインスタンスが観察されるまでの間に非常に短いウィンドウ (多くの場合、数時間または数日) がありました。表 1 は、脆弱なソフトウェアを悪用しようとする攻撃者と、パッチを展開しようとする組織との間の競争に関する洞察を示しています。

|

パッチ後に最初に悪用された脆弱性を悪用する時間 |

|

|

時間 |

CVE-2018-2628 と CVE-2018-7602 という 2 つの脆弱性が、パッチのリリースから数時間以内に悪用されることに成功しました。 |

|

日々 |

脆弱性の 12% は、パッチのリリース後 1 週間以内に悪用されました。 |

|

一か月 |

脆弱性の 15% は、パッチのリリースから 1 週間後、1 か月以内に悪用されました。 |

|

年 |

2019 年に最初に確認された CVE-2010-1871 および CVE-2012-0874 の悪用など、複数のケースで、攻撃者は何年も前にパッチが利用可能になった脆弱性を悪用しました。 |

表 1: パッチが適用された脆弱性の悪用のタイミングは、パッチの発行から数時間以内から、最初の開示から数年後までの範囲です

ケーススタディ

私たちは、スパイ活動や金銭目的のグループが、公開された脆弱性を作戦に迅速に利用しているのを引き続き観察しています。次の例は、洗練されたグループが公開後に脆弱性をツールセットに組み込む速度と、複数の異なるグループが独立したキャンペーンで同じ脆弱性を繰り返し利用しているという事実を示しています。この種のグループによる作戦の成功は、高い潜在的影響力を持つ可能性があります。

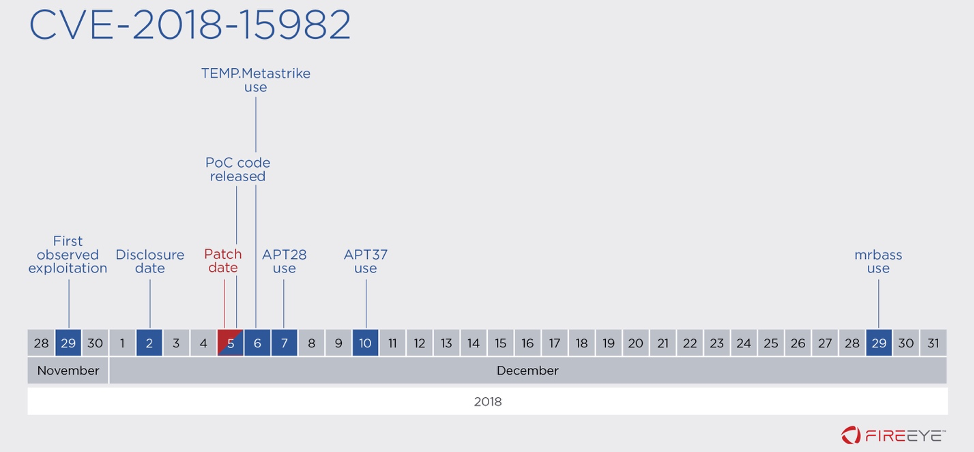

CVE-2018-15982: Adobe Flash Player 31.0.0.153 以前のファイル パッケージに含まれる解放後の使用の脆弱性で、悪用されると、攻撃者が任意のコードをリモートで実行できるようになります。この脆弱性は、ロシアの APT28 や北朝鮮の APT37 などのスパイ グループや、TEMP.MetaStrike などの金銭目的の攻撃者によって悪用されました。

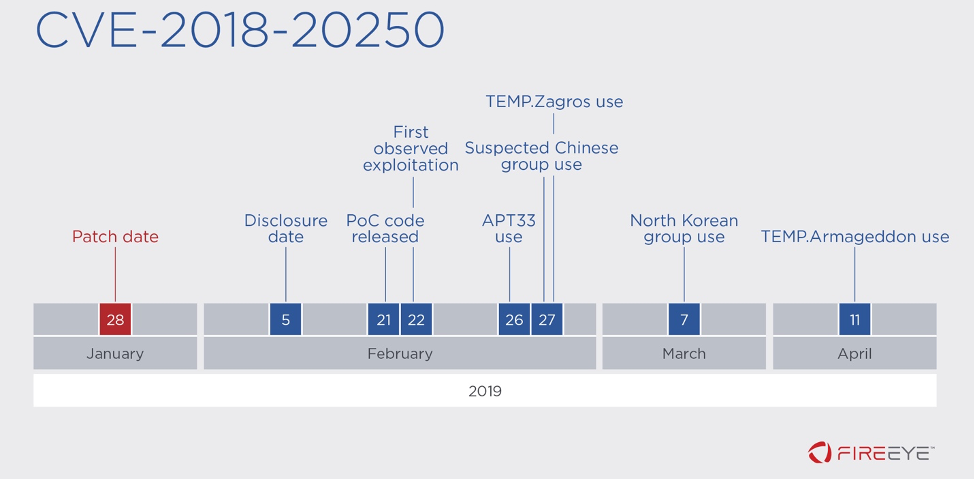

CVE-2018-20250: アーカイバ ツール WinRAR バージョン 5.61 以前の ACE 形式内にパス トラバーサルの脆弱性が存在し、これを悪用すると、攻撃者が任意のコードをローカルで実行できるようになります。この脆弱性は、中国、北朝鮮、ロシアのグループ、およびイランのグループ APT33 と TEMP.Zagros を含む複数のスパイ グループによって悪用されました。

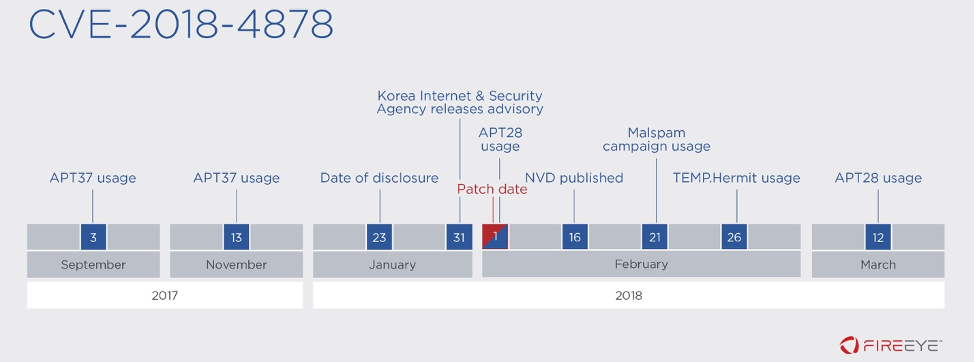

CVE-2018-4878: Adobe Flash Player 28.0.0.137 以前の DRMManager の「初期化」呼び出し内に解放後使用の脆弱性が存在し、悪用されると攻撃者が任意のコードをリモートで実行できるようになります。 Mandiant Intelligence は、北朝鮮の APT37 が 2017 年 9 月 3 日にこの脆弱性をゼロデイとして悪用したことを確認しました。開示から 8 日以内に、ロシアの APT28 もこの脆弱性を悪用し、金銭目的の攻撃者と北朝鮮の TEMP.Hermit も使用していることを確認しました。開示から約1ヶ月以内。

PoC またはエクスプロイト コードの利用可能性

POC またはエクスプロイト コードが単独で利用可能になったからといって、必ずしもエクスプロイトの可能性や速度が向上するとは限りません。ただし、POC コードは、ユーザーの操作を必要としない脆弱性の悪用の試みを早める可能性が高いと考えています。すでに悪用されている脆弱性については、公開されているエクスプロイトまたは POC コードのその後の導入は、悪意のある攻撃者の関心を示し、より広範な攻撃者がエクスプロイトにアクセスできるようにします。 PoC またはエクスプロイト コードが利用可能になってから 48 時間以内に、特定の脆弱性が大規模に悪用されたケースが多数ありました(表 2)。

|

PoC またはエクスプロイト コードの公開から最初に観測された潜在的なエクスプロイト イベントまでの時間 |

製品 |

CVE |

FireEye リスク評価 |

|

1日 |

WinRAR |

CVE-2018-20250 |

中くらい |

|

1日 |

Drupal |

CVE-2018-7600 |

高い |

|

1日 |

Cisco 適応型セキュリティ アプライアンス |

CVE-2018-0296 |

中くらい |

|

2日 |

アパッチストラット |

CVE-2018-11776 |

高い |

|

2日 |

Cisco 適応型セキュリティ アプライアンス |

CVE-2018-0101 |

高い |

|

2日 |

Oracle WebLogic Server |

CVE-2018-2893 |

高い |

|

2日 |

Microsoft Windows サーバー |

CVE-2018-8440 |

中くらい |

|

2日 |

Drupal |

CVE-2019-6340 |

中くらい |

|

2日 |

アトラシアン コンフルエンス |

CVE-2019-3396 |

高い |

表 2: PoC またはエクスプロイト コードが公開されてから 2 日以内にエクスプロイトされた脆弱性 (2018 年第 1 四半期~2019 年第 3 四半期)

対象製品別トレンド

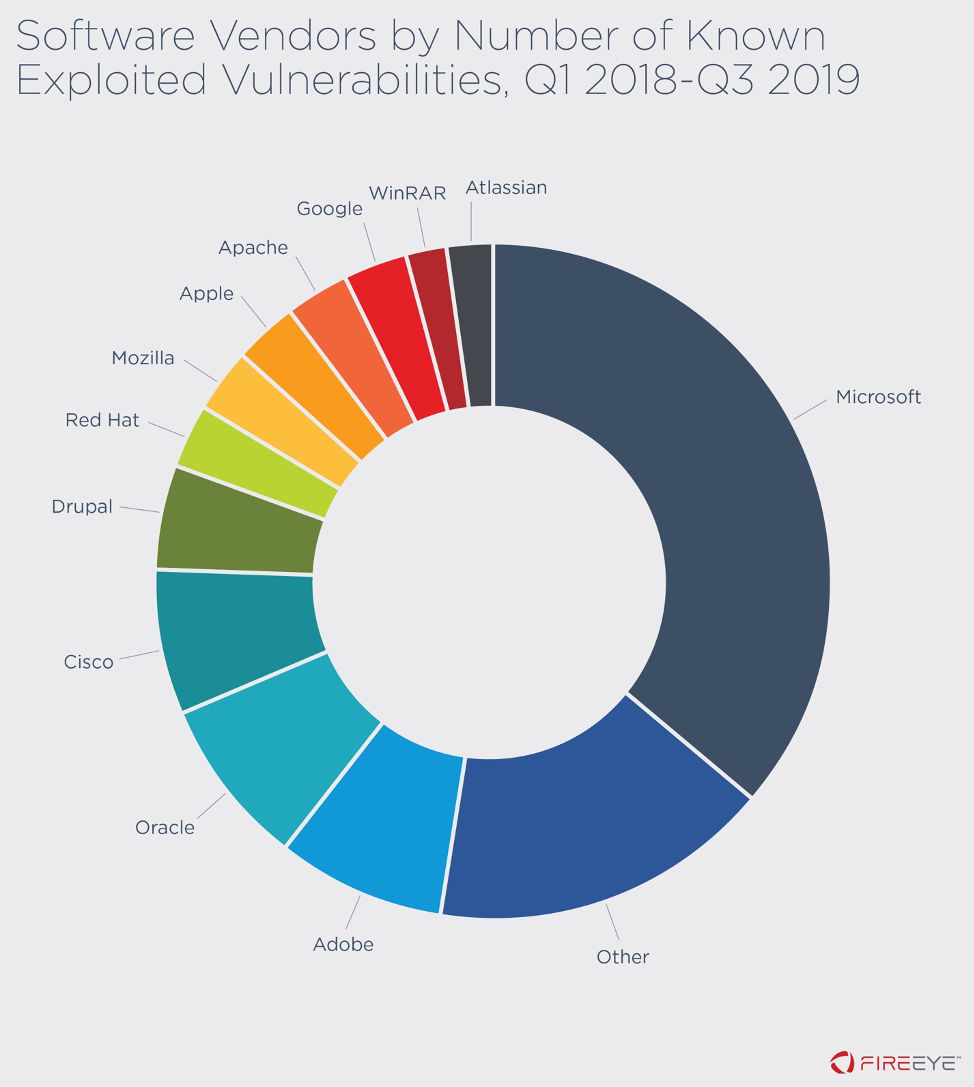

FireEye は、特定の操作に対するさまざまな脆弱性の有用性に影響を与えるさまざまな要因に基づいて、悪意のあるアクターが最も頻繁に脆弱性を悪用する可能性が高いと判断しています。たとえば、攻撃者は最も広く使用されている製品を標的にする可能性が最も高いと考えられます (図 6 を参照)。攻撃者はほぼ確実に、特定の脆弱性に対するエクスプロイトのコストと利用可能性、配信方法に基づいて認識される成功率、ベンダーによって導入されたセキュリティ対策、および特定の製品に関するユーザーの認識も考慮します。

観測された脆弱性の大半は Microsoft 製品に対するものであり、Microsoft の製品が遍在しているためと思われます。特に、Microsoft Office Suite などのソフトウェアの脆弱性は、フィッシング キャンペーンの最初の感染経路として電子メールに添付されたドキュメントを利用することに基づいて、悪意のある攻撃者にとって魅力的である可能性があります。

展望と影響

攻撃者がパッチを適用した脆弱性を悪用する速度は、パッチをできるだけ早く適用することの重要性を強調しています。しかし、毎年膨大な量の脆弱性が公開されているため、リソースやビジネス上の制約が限られている組織にとって、最も危険な脆弱性に優先順位を付けるための効果的な戦略を実装することは困難な場合があります。今後のブログ投稿で、FireEye Mandiant Threat Intelligence では、脆弱性リスク評価に対する当社のアプローチと、十分な情報に基づいた現実的なパッチ管理の決定を下すための戦略について詳しく説明します。

このエクスプロイトの傾向に関する情報を使用して、組織の業界および地政学的コンテキストに対する既知のアクティブな脅威、エクスプロイトおよび PoC コードの可用性、一般的に影響を受けるベンダー、およびソフトウェアがどの程度広く展開されているかなどの他の要因と組み合わせて、パッチ適用スケジュールの優先順位をより適切に設定することをお勧めします。組織の環境は、悪意のある活動の大部分のリスクを軽減するのに役立つ場合があります。

今すぐ登録して、FireEye Mandiant Threat Intelligence の専門家が、4 月 30 日に開催予定のウェビナーで最新の脆弱性脅威、傾向、および推奨事項について話し合うのを聞いてください。

Comments