サイバーセキュリティ研究者は、IEEE 802.11 WiFi プロトコル規格の設計に根本的なセキュリティ上の欠陥があることを発見しました。これにより、攻撃者はアクセス ポイントをだまして、ネットワーク フレームをプレーンテキスト形式で漏洩させることができます。

WiFi フレームは、ヘッダー、データ ペイロード、およびトレーラーで構成されるデータ コンテナーであり、送信元および宛先の MAC アドレス、制御、および管理データなどの情報が含まれます。

これらのフレームは、受信ポイントのビジー/アイドル状態を監視することにより、衝突を回避し、データ交換パフォーマンスを最大化するために、キューに並べられ、制御された方法で送信されます。

研究者は、データ送信、クライアントのなりすまし、フレームのリダイレクト、およびキャプチャを操作できる攻撃者から、キューに入れられた/バッファリングされたフレームが適切に保護されていないことを発見しました。

「私たちの攻撃は、さまざまなデバイスやオペレーティング システム (Linux、FreeBSD、iOS、Android) に影響を与え、TCP 接続をハイジャックしたり、クライアントや Web トラフィックを傍受したりするために使用できるため、広範囲に影響を及ぼします」ノースイースタン大学の Domien Schepers と Aanjhan Ranganathan、および KU Leuven の imec-DistriNet の Mathy Vanhoef。

省電力の欠陥

IEEE 802.11 標準には、スリープ状態のデバイス宛てのフレームをバッファリングまたはキューイングすることで、WiFi デバイスが電力を節約できるようにする省電力メカニズムが含まれています。

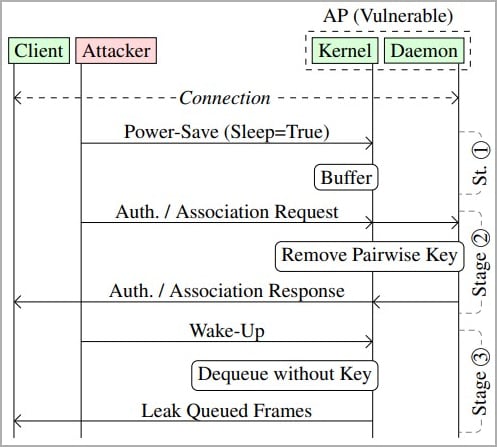

クライアント ステーション (受信デバイス) がスリープ モードに入ると、省電力ビットを含むヘッダーを含むフレームをアクセス ポイントに送信するため、クライアント ステーション宛てのすべてのフレームがキューに入れられます。

ただし、標準では、これらのキューに入れられたフレームのセキュリティを管理するための明示的なガイダンスは提供されておらず、フレームがこの状態に留まることができる時間などの制限も設定されていません。

クライアント ステーションが起動すると、アクセス ポイントはバッファリングされたフレームをキューから取り出し、暗号化を適用して宛先に送信します。

攻撃者は、ネットワーク上のデバイスの MAC アドレスをスプーフィングし、アクセス ポイントに省電力フレームを送信して、ターゲット宛てのフレームのキューイングを強制的に開始させることができます。次に、攻撃者はウェイクアップ フレームを送信して、フレーム スタックを取得します。

送信されるフレームは、通常、WiFi ネットワーク内のすべてのデバイス間で共有されるグループ アドレス指定の暗号化キー、または各デバイスに固有で 2 つのデバイス間で交換されるフレームの暗号化に使用されるペアワイズ暗号化キーを使用して暗号化されます。

ただし、攻撃者は、認証フレームとアソシエーション フレームをアクセス ポイントに送信することで、フレームのセキュリティ コンテキストを変更することができます。これにより、フレームをプレーンテキスト形式で送信するか、攻撃者が提供するキーで暗号化する必要があります。

この攻撃は、 MacStealerと呼ばれる研究者によって作成されたカスタム ツールを使用して実行できます。このツールは、WiFi ネットワークのクライアント分離バイパスをテストし、MAC レイヤーで他のクライアント宛てのトラフィックを傍受できます。

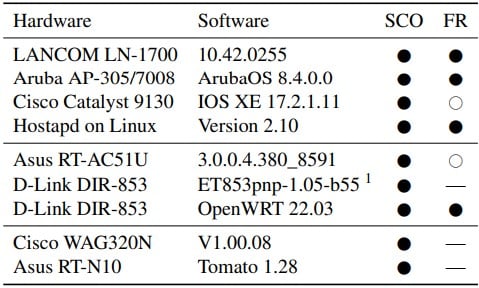

研究者は、Lancom、Aruba、Cisco、Asus、および D-Link のネットワーク デバイス モデルがこれらの攻撃の影響を受けることが知られていると報告しています。完全なリストを以下に示します。

研究者は、これらの攻撃が JavaScript などの悪意のあるコンテンツを TCP パケットに挿入するために使用される可能性があると警告しています。

「攻撃者は、インターネットに接続された独自のサーバーを使用して、スプーフィングされた送信者 IP アドレスを含むオフパス TCP パケットを挿入することで、この TCP 接続にデータを挿入できます」と研究者は警告しています。

「これは、たとえば、クライアントのブラウザの脆弱性を悪用する目的で、悪意のある JavaScript コードを平文の HTTP 接続で被害者に送信するために悪用される可能性があります。」

この攻撃はトラフィックのスヌーピングにも使用される可能性がありますが、ほとんどの Web トラフィックは TLS を使用して暗号化されているため、影響は限定的です。

技術的な詳細と研究は、2023 年 5 月 12 日に開催されるBlackHat Asia カンファレンスで発表されるUSENIX Security 2023 ペーパーで入手できます。

シスコは欠陥を認める

WiFi プロトコルの欠陥の影響を認めた最初のベンダーは Cisco であり、論文で概説されている攻撃が Cisco ワイヤレス アクセス ポイント製品およびワイヤレス機能を備えた Cisco Meraki 製品に対して成功する可能性があることを認めています。

ただし、Cisco は、取得されたフレームが、適切に保護されたネットワークの全体的なセキュリティを危険にさらす可能性は低いと考えています。

それでも、同社は、Cisco TrustSec またはソフトウェア定義アクセス (SDA) テクノロジーを実装することでネットワーク アクセスを制限できる Cisco Identity Services Engine (ISE) などのシステムを介してポリシー施行メカニズムを使用するなどの緩和策を適用することを推奨しています。

「シスコは、取得したデータを攻撃者が使用できなくするため、転送中のデータを可能な限り暗号化するためのトランスポート レイヤ セキュリティを実装することも推奨しています」と、シスコのセキュリティ アドバイザリを読みます。

現在、研究者によって発見された脆弱性が悪用された既知の事例はありません。

Comments